2024长城杯wp

2024长城杯wp

AWD:

Awd

只攻击了DocToolkit

利用工具

key是QZIysgMYhG7/CzIJlVpR1g==

利用链是CommonsBeanutils1

攻击之后cat /flag即可

ISW

single02-flag01

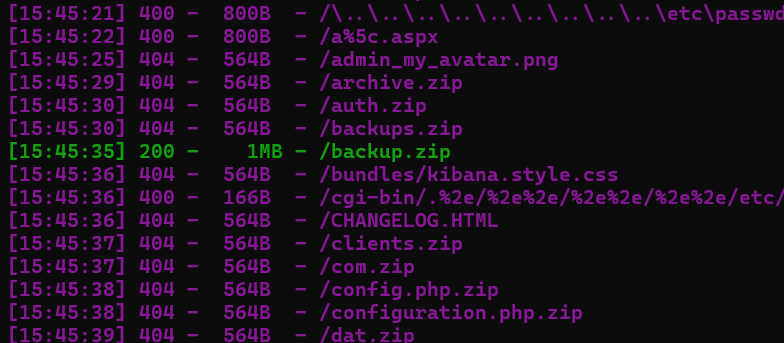

扫描目录的得到backup.zip

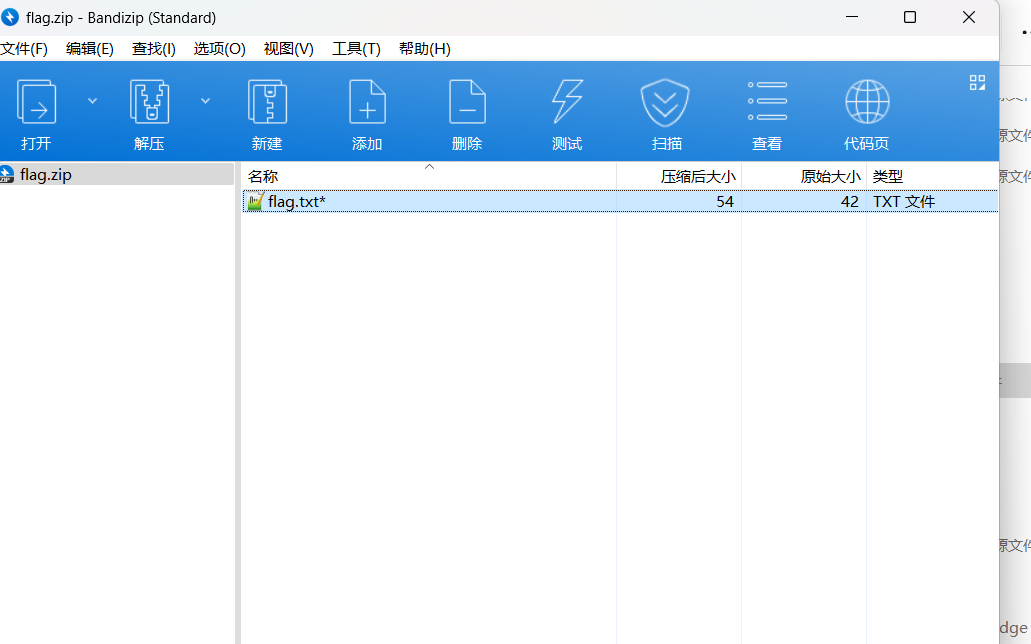

访问解压得到流量包,流量包导出文件发现flag.zip

猜测密码得到123456得到flag

flag{FF0A6350-56C2-4F45-12C6-FDE9388A74E6}

single02-flag02

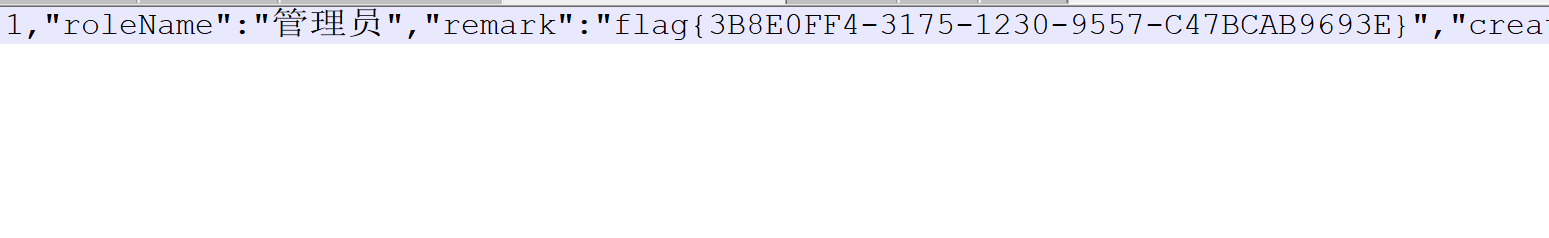

导出的文件中role%3fpageSize=10&pageNum=1&发现flag

flag{3B8E0FF4-3175-1230-9557-C47BCAB9693E}

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 晴川's Blog🌈!