打靶记录-Vegeta

打靶记录-Vegeta

前言

靶场难度:简单

环境:Virtualbox搭建

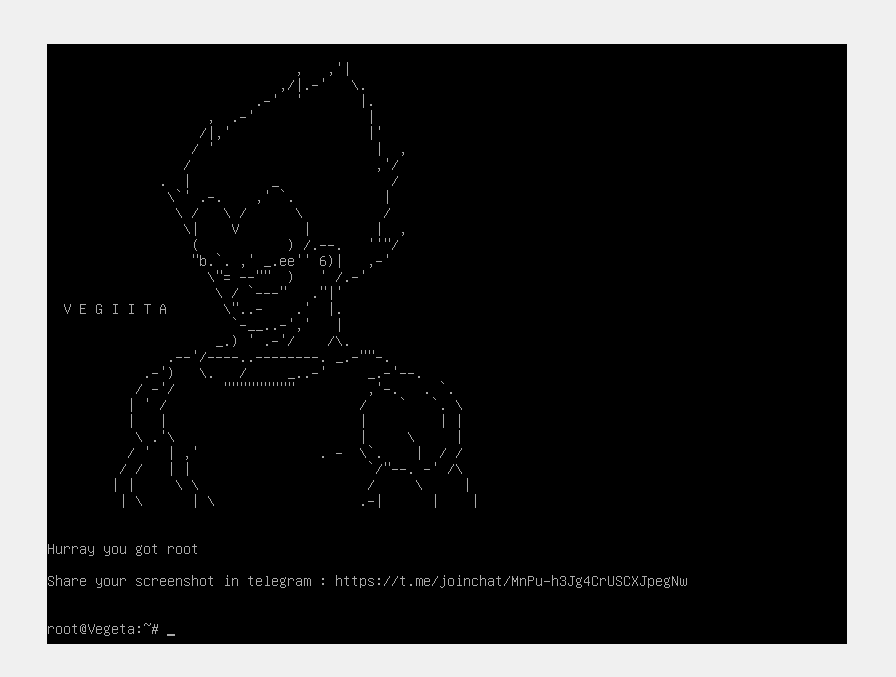

结果:取得 root 权限 + Flag

目标机和攻击机均为桥接模式

渗透过程

信息搜集

1 | arp-scan -l |

扫到目标机器ip地址为192.168.31.135

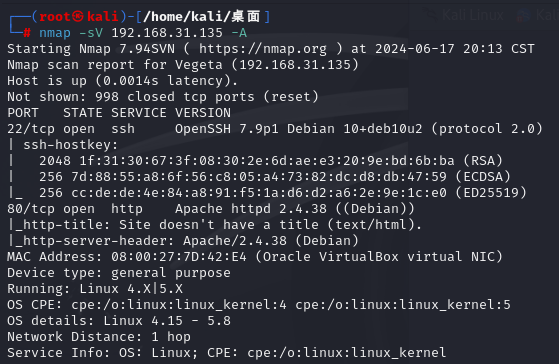

扫描开放端口

1 | nmap -sV -A 192.168.31.135 |

可以看到开放了22 和80端口

访问看看

1 | wegt http://192.168.31.135/vegeta1.jpg |

下载图片下来,010并没发现什么

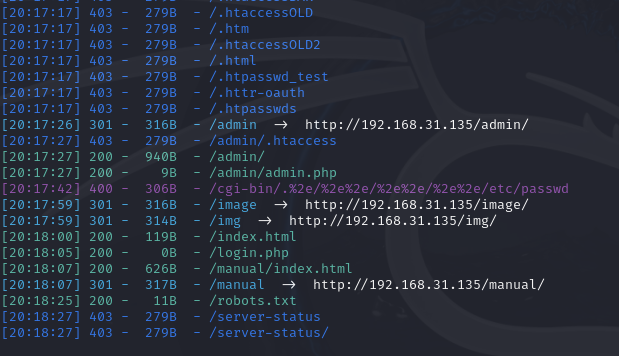

目录爆破

扫描一下目录

1 | python3 -u http://192.168.31.135 |

在img里发现一张图片

看了看没啥东西,试试

1 | robots.txt |

里面有个find_me,

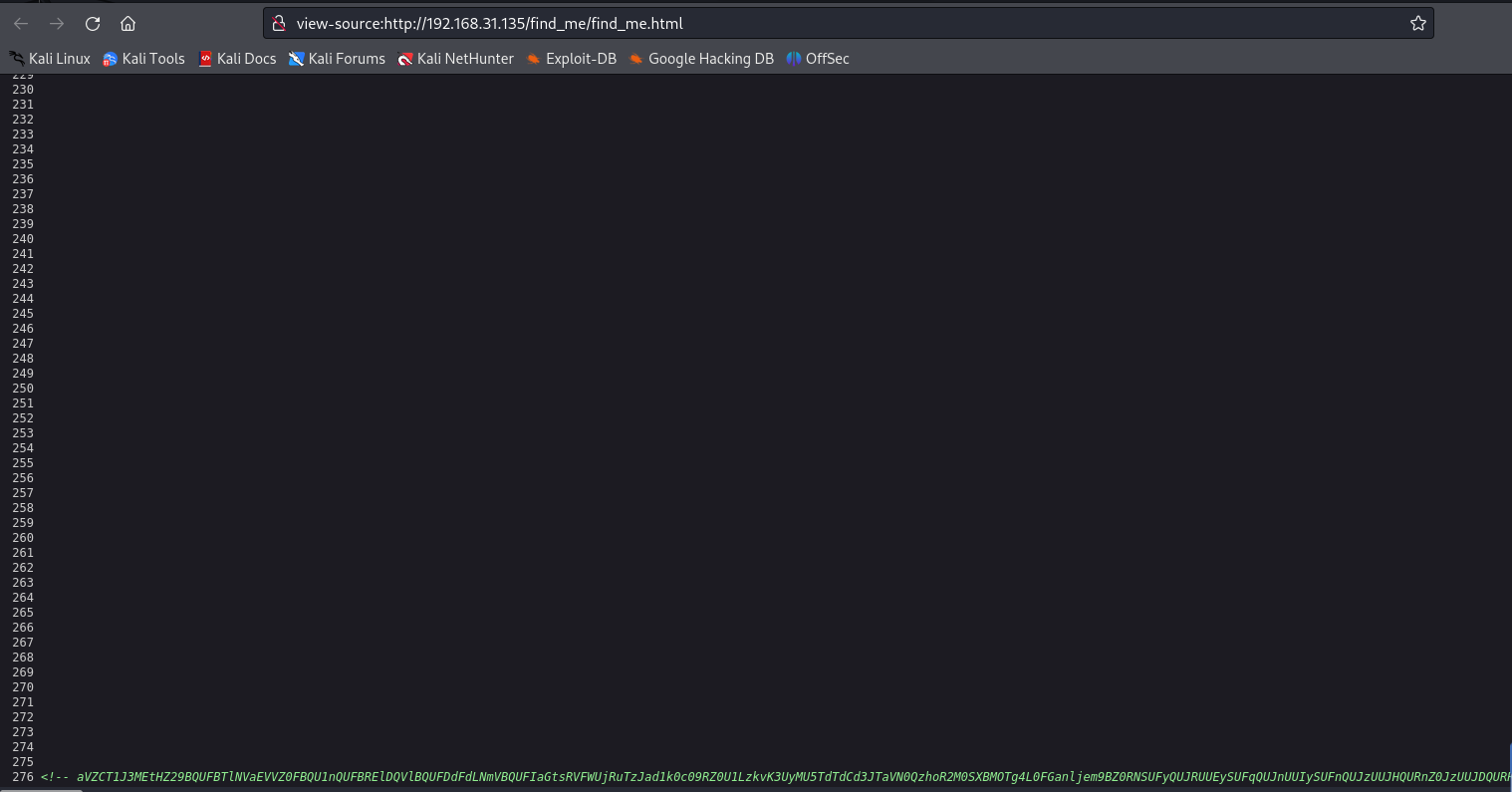

访问,源代码发现串base64

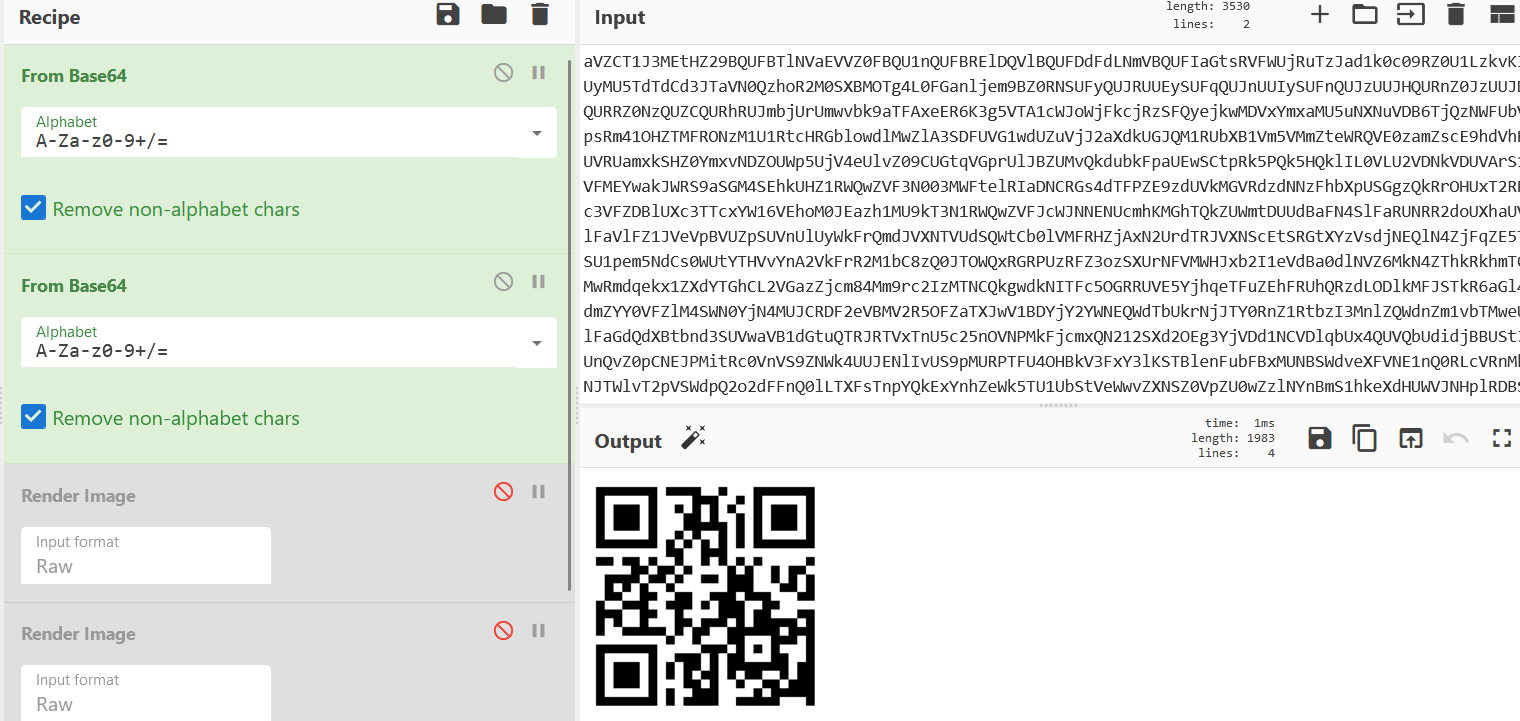

赛博厨子解密得到一个二维码

得到Password : topshellv

尝试连接ssh连接失败,

到这线索就断了,很懊恼,尝试更大的字典扫描目录

1 | python3 dirsearch.py -r -u http://192.168.31.135/ -w /usr/share/SecLists-2024.2/Discovery/Web-Content/directory-list-lowercase-2.3-big.txt |

我没有字典,该死的国内镜像源被关了,唉,只能自己手动下载了

https://github.com/danielmiessler/SecLists

跑了很久很久

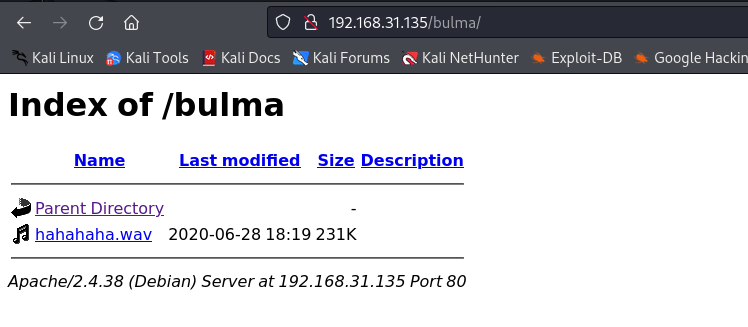

直到跑出来/bulma

将wav下载下来发现是个摩斯

https://morsecode.world/international/decoder/audio-decoder-expert.html

解密得到

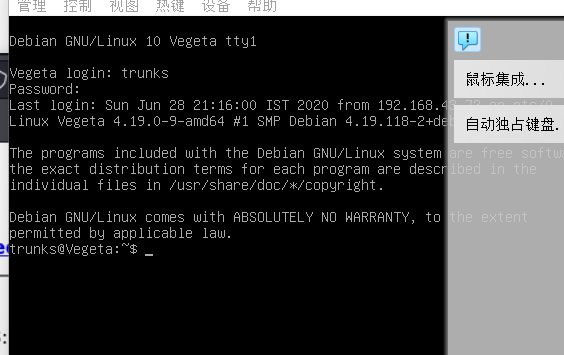

用户名:trunks,密码:u$3r

1 | openssl passwd -1 -salt Q1ngchuan aa12345 |

中途在VirtualBox启动的没法粘贴复制

谈个shell到攻击机就好

总结

前面网段没调好,攻击机和目标机不再同一个网段没扫到,设置了虚拟机的NAT模式,ip网段设置成和主机一致192.168.31.0

或者都用同一个虚拟网卡也可以(虚拟机设置桥接模式选择虚拟网卡)

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 晴川's Blog🌈!