HNCTF 2022 WEEK2 ez_SSTI

HNCTF 2022 WEEK2 ez_SSTI

WELCOME TO HNCTF

今天来做一下WELCOME TO HNCTF

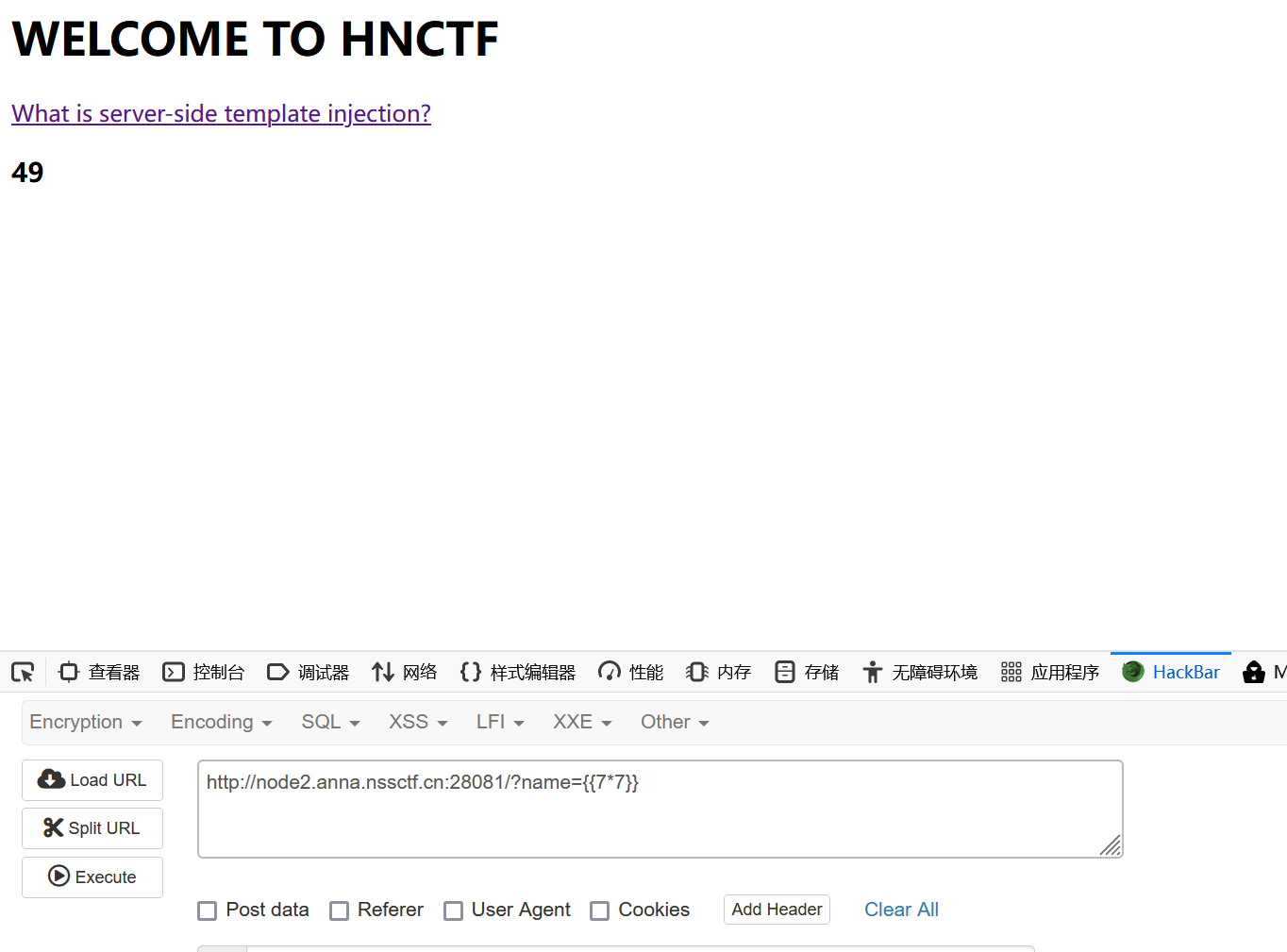

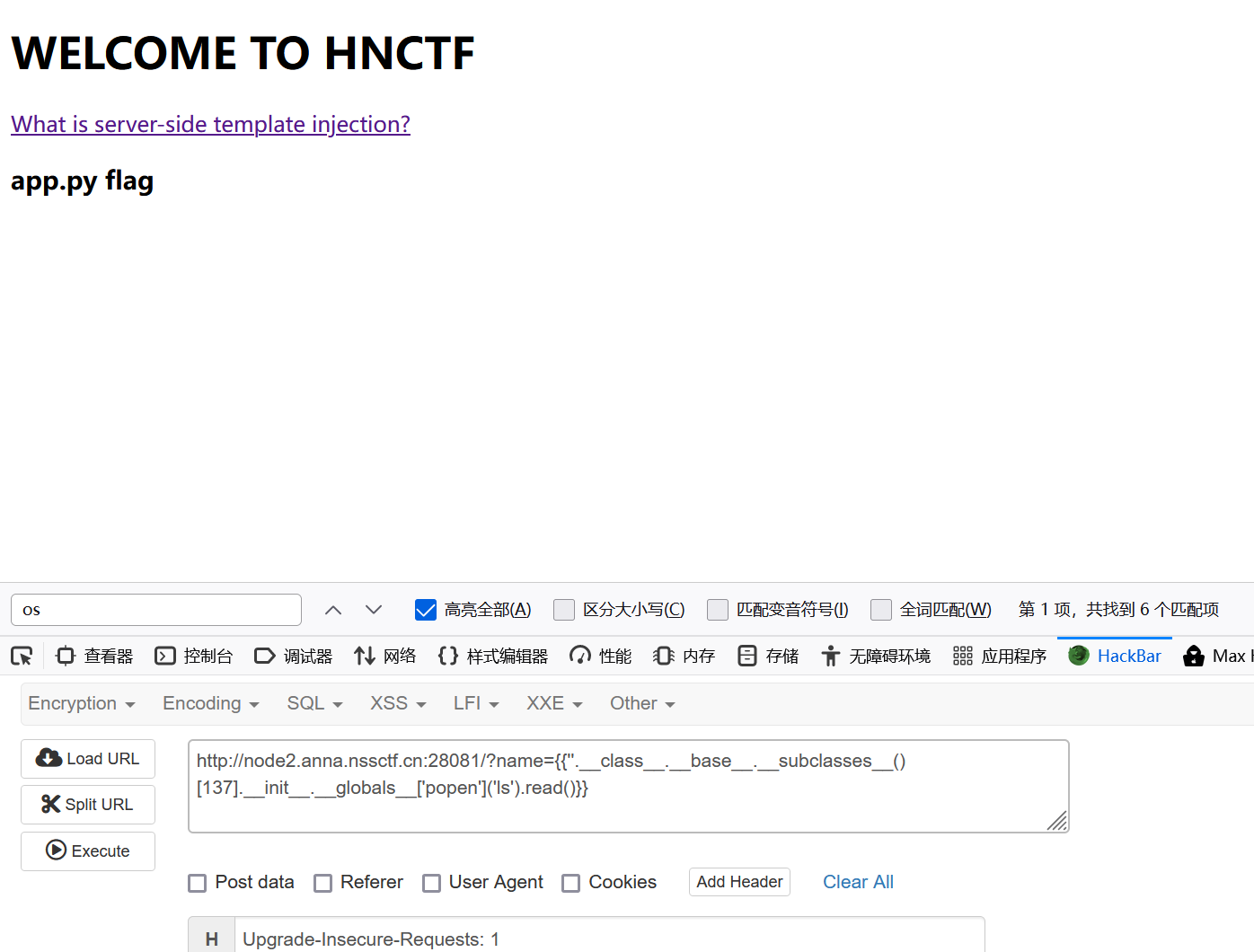

打开题目有一个链接,打开一看,跳转到别的地方去了,测试了一下,存在ssti注入漏洞

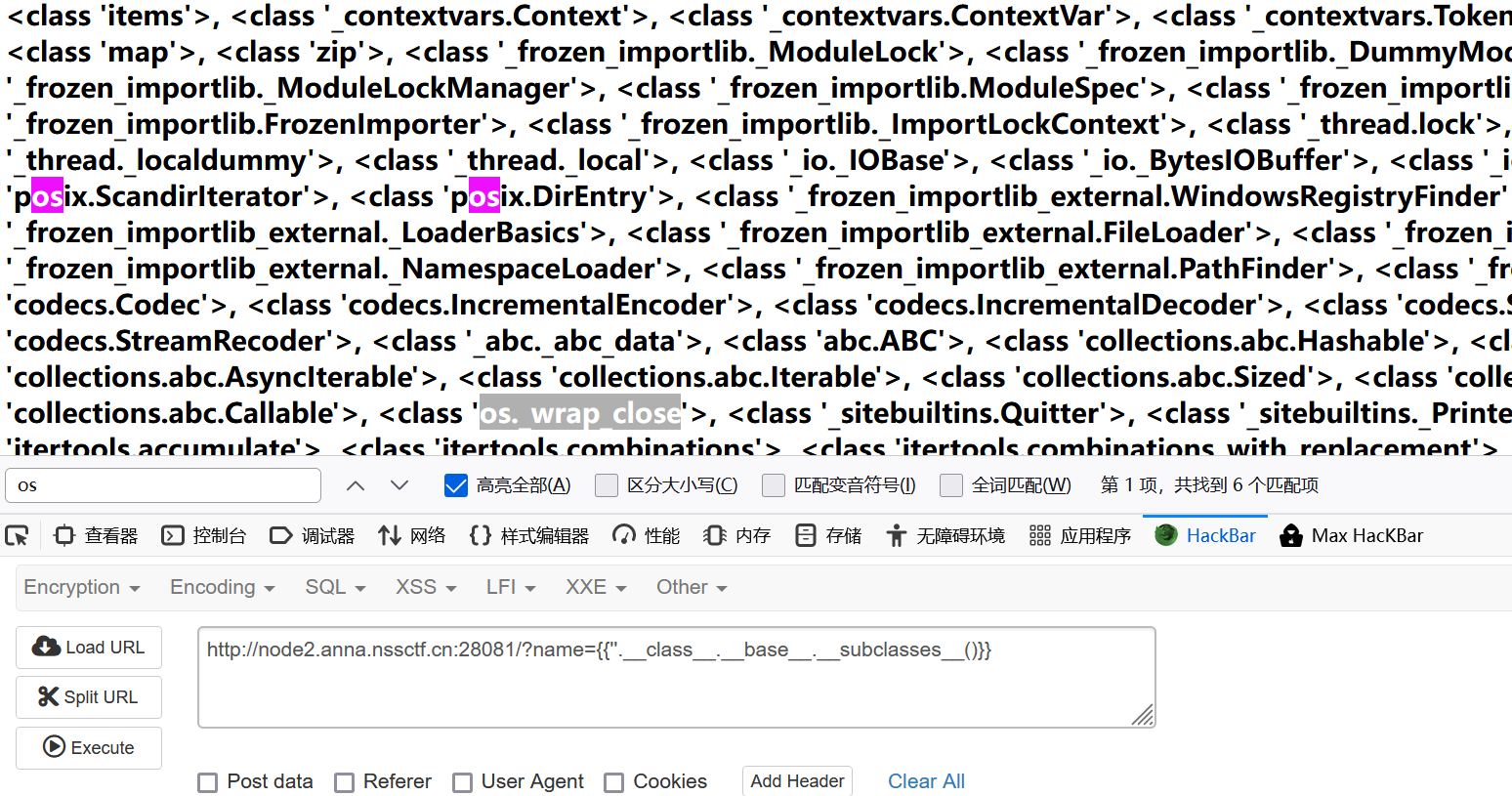

跑出来了所有的类

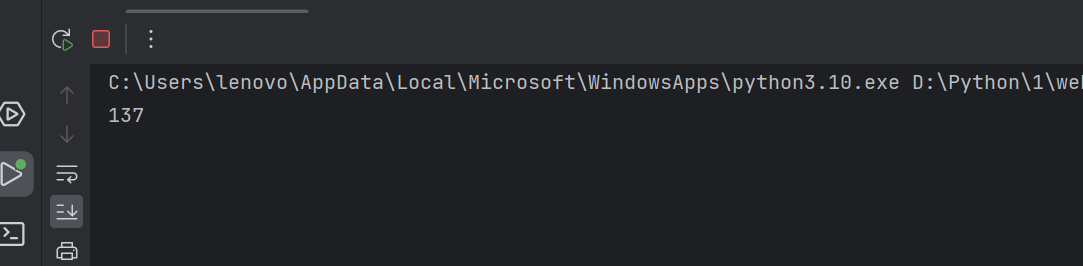

我们去找我们需要用到的os模块在第几个,用脚本去跑

附跑ssti模块的脚本:

1 | import requests |

接这里用os模块中的popen()来执行命令

总结:一些基础魔术方法的利用,未发现过滤,基础题

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 晴川's Blog🌈!