第五章 Windows 实战-Evtx 文件分析

第五章 Windows 实战-evtx 文件分析

flag01

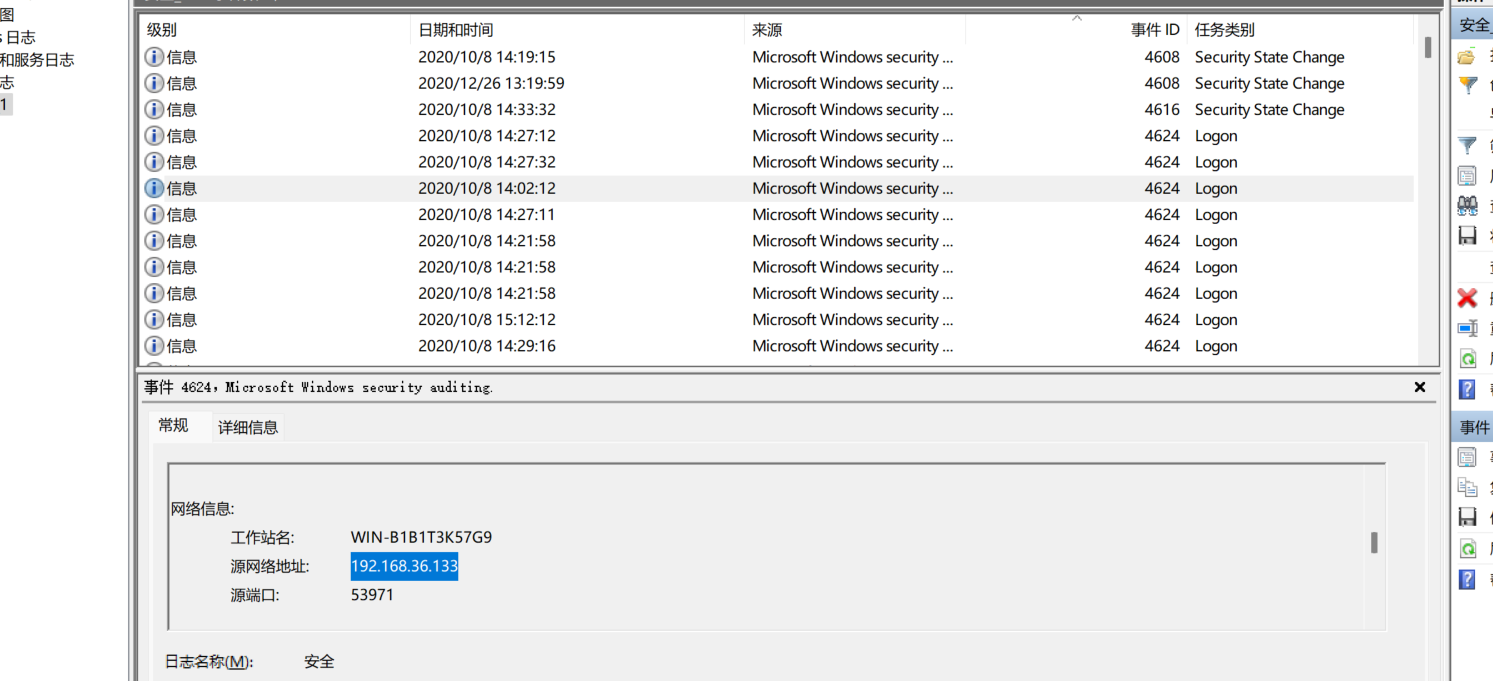

将黑客成功登录系统所使用的IP地址作为Flag值提交;

成功登录的事件id是4624查找即可

flag02

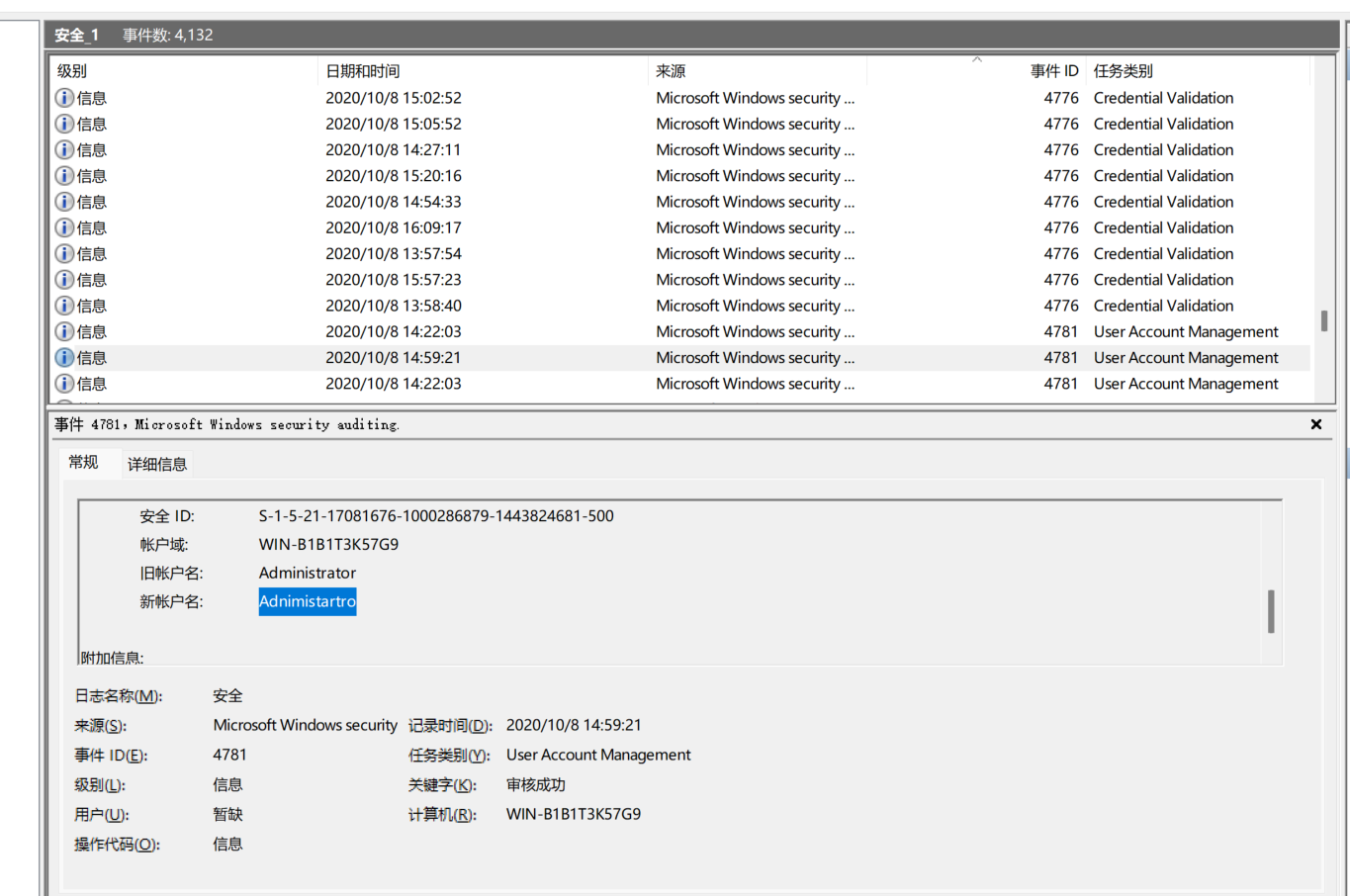

黑客成功登录系统后修改了登录用户的用户名,将修改后的用户名作为Flag值提交;

筛选用户账户修改事件:

事件ID 4781

:记录用户账户名更改,包含旧账户名和新账户名。

- 检查事件详情中的

New Account Name字段,即修改后的用户名。

- 检查事件详情中的

事件ID 4738(非域环境)或 事件ID 4723(域环境):账户属性修改事件,需确认是否包含用户名变更。

flag03

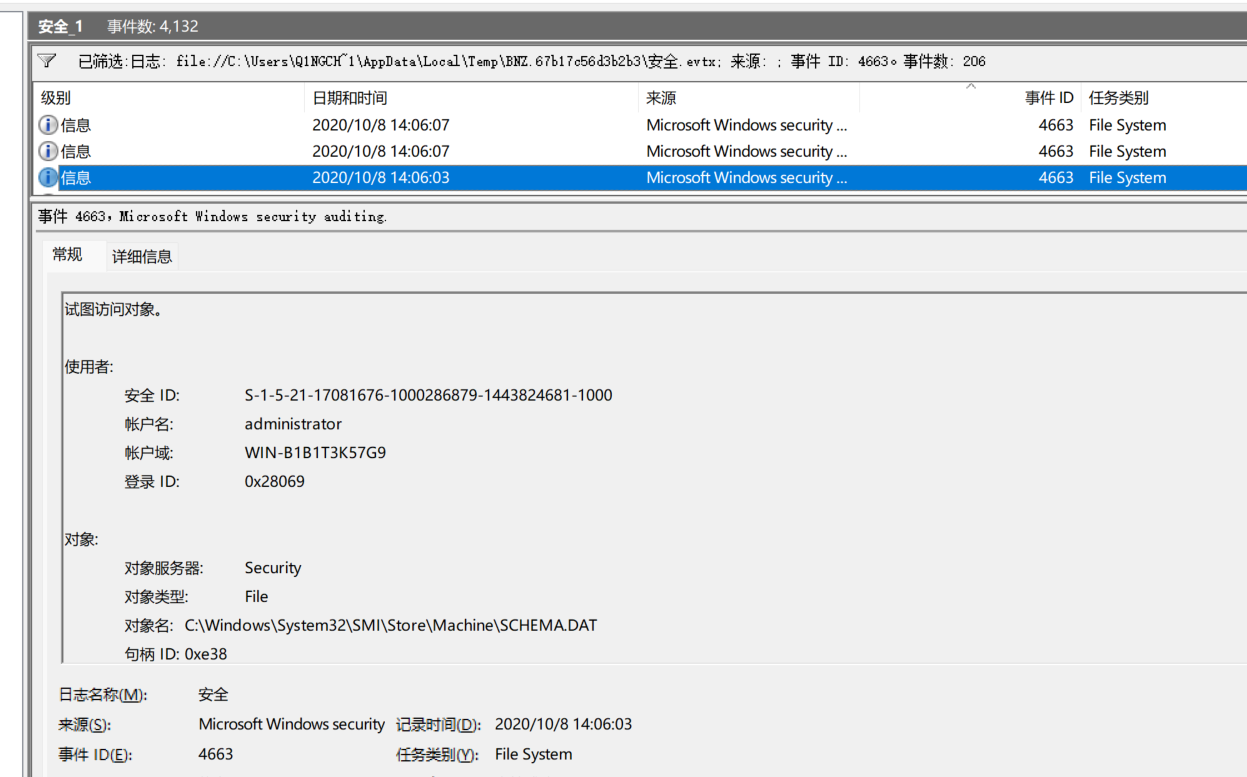

黑客成功登录系统后成功访问了一个关键位置的文件,将该文件名称(文件名称不包含后缀)作为Flag值提交

*定位文件访问事件**:

事件ID 4663

(文件/文件夹访问):

- 检查

Object Name字段,显示文件完整路径(如C:\KeyFiles\secret_2023.txt)。

- 检查

事件ID 4656

(文件系统操作请求):

- 若启用了详细文件审核策略,可辅助验证访问行为。

flag04

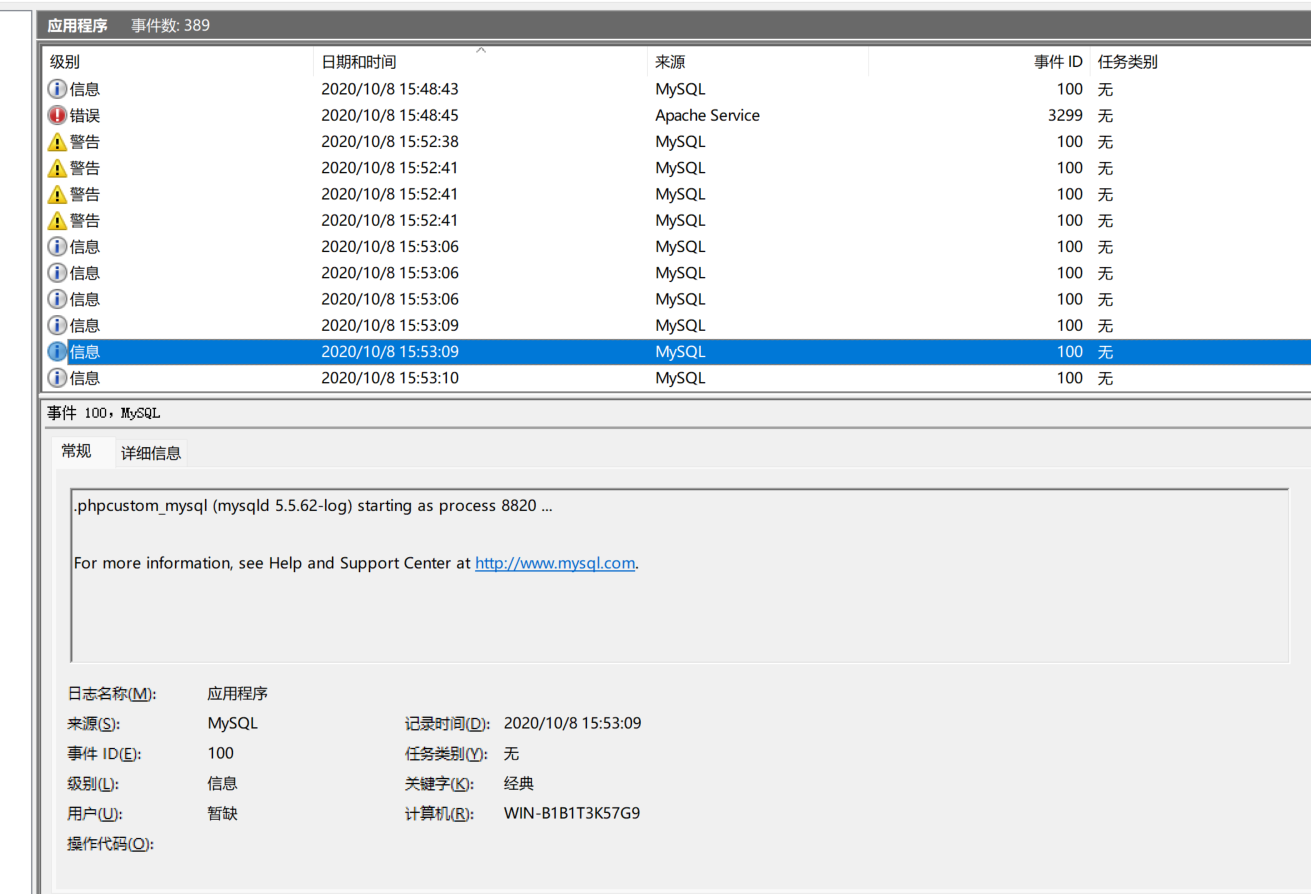

4.黑客成功登录系统后重启过几次数据库服务,将最后一次重启数据库服务后数据库服务的进程ID号作为Flag值提交;

应用程序日志按时间排序查看mysql的日志找到8820

flag05

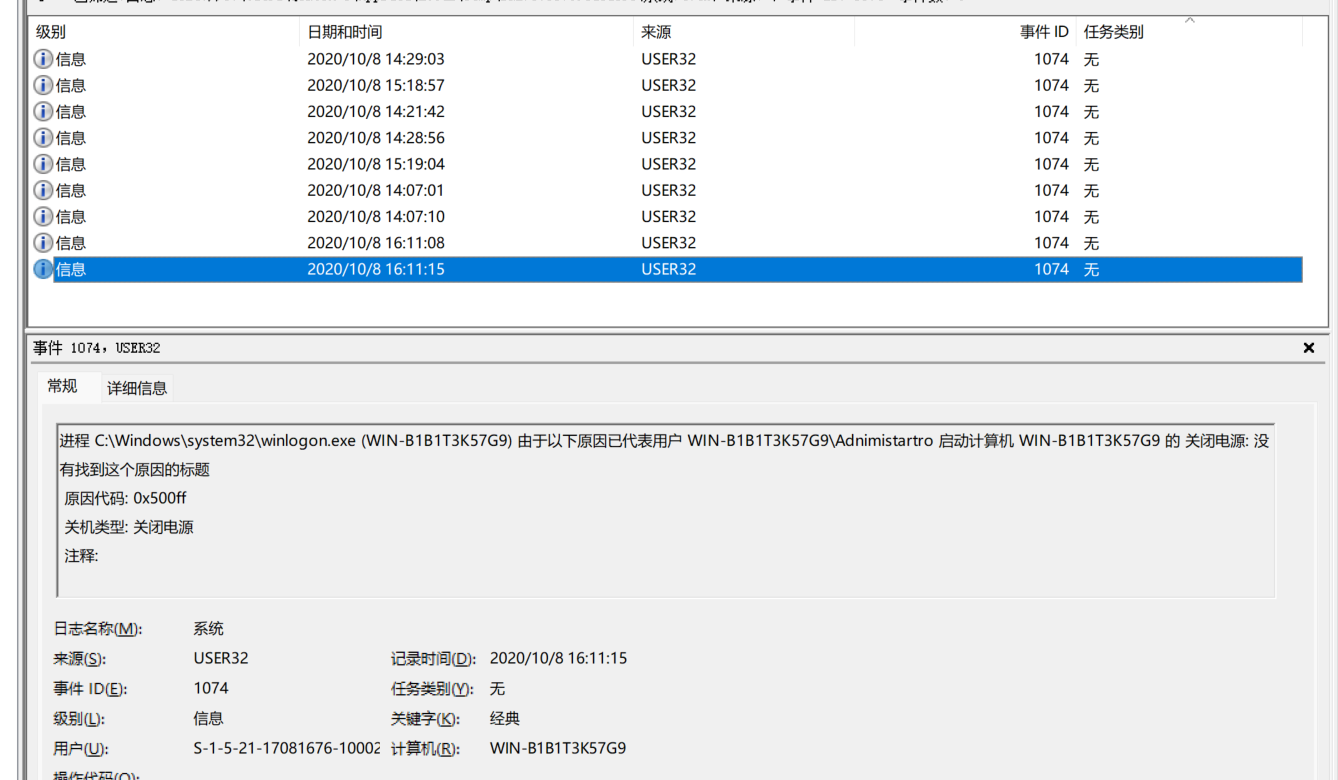

5.黑客成功登录系统后修改了登录用户的用户名并对系统执行了多次重启操作,将黑客使用修改后的用户重启系统的次数作为Flag值提交。

前面修改用户名的时间是2020/10/8 14:59:21

用户账户名修改事件:

- 事件ID 4738:域用户账户更改(适用于域环境)。

- 事件ID 4722:本地用户账户密码重置或属性修改(可能包含用户名变更)。

- 事件ID 4781:账户名称更改(更直接相关)

结合时间和ID

筛选之后有3次

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 晴川's Blog🌈!